Preprečevanje prevzema računov

Kaj je prevzem računa (ATO)? Takrat se hekerji z dejanskimi poverilnicami prijavijo v račun in nato nadaljujejo z nepooblaščenimi transakcijami. Če gre za finančno institucijo, lahko to pomeni dvig ali prenos velikih zneskov z računa. Če gre za podjetje, bi to lahko pomenilo krajo intelektualne lastnine ali poslovne skrivnosti.

ATO je resnično nevaren, ker slabi igralci uporabljajo legitimne poverilnice in tako ne boste prejeli opozoril o sumljivi prijavi. Nato bodo nadaljevali s spreminjanjem vaših kontaktnih podatkov, kar jim bo omogočilo, da še naprej uporabljajo račun, ne da bi bili dvignjeni zastavice

In ko bodo njihove dejavnosti končno odkrite, lahko privede do lažnih obtožb. Vsi dokazi bodo usmerjeni k pravemu lastniku računa.

Kako ti goljufi sploh dobijo dostop do resničnih podatkov za prijavo?

Vloga kršitev podatkov pri pospeševanju prevzema računov

Vsako leto je na tisoče primerov kršitve podatkov milijone uporabniških podatkov. Ste se kdaj vprašali, kaj se zgodi s temi podatki in zakaj veljajo za tako dragocene? No, hekerji lahko pridobivajo koristne informacije, kot so uporabniška imena in gesla, iz uhajajočih podatkov, ki jih nato prodajo na temnem spletu.

Letno število kršitev podatkov

Večinoma bodo ciljali na izjemno bogate ljudi ali odmevne posameznike in uporabili tehniko, imenovano polnjenje poverilnic, da bi poskušali prevzeti njihove račune. To je avtomatiziran postopek, ki vključuje izvajanje pridobljenih poverilnic za več računov v lasti cilja.

In kot veste, ljudje običajno uporabljajo isto geslo na več spletnih mestih. Verjetno ste tudi vi krivi. Tako lahko goljufi dostopajo do računov, nato pa iz njih izpraznijo vse dragocene podatke, vključno s številkami kreditnih kartic in drugimi osebnimi podatki.

Ta en račun bi lahko na koncu postal prehod do vseh drugih računov žrtve.

Zdaj pa k velikemu vprašanju. Kaj počneš glede tega?

Koraki za preprečitev prevzema računa

Posledice prevzema računa so številne, vendar nobena ni tako resna kot izguba zaupanja v vaše podjetje. Nikoli ne boste slišali, da bi kdo krivil lastnika računa, ker je znova uporabil njihova gesla, vendar boste vedno ostali podjetje, ki je vdrlo.

Na srečo lahko z ukrepi preprečite te napade. Noben sam po sebi ne zadostuje, zato priporočam uporabo več metod. Hekerji so vsak dan pametnejši in vedno najdejo nove načine za vdor v vaš sistem.

Prvi korak je preprost. Izobraževanje uporabnikov. Poudarite, da lastniki računov uporabljajo edinstvena gesla in na vašem spletnem mestu uveljavljajo zahteve za gesla, da izločijo šibka gesla. Lahko pa jim priporočite tudi uporabo upravitelja gesel.

Drugi koraki za preprečevanje ATO vključujejo rotacijo gesla, uporabo večfaktorske overitve in skeniranje spleta, da bi našli izpostavljene podatke, ki bi lahko ogrozili račun vaše stranke. Zdi se mi, da je zadnji ukrep najučinkovitejši.

Geslo je bilo vpleteno v kršitev podatkov

V tej objavi vam priporočam 5 orodij, ki uporabljajo vsaj eno od zgornjih tehnik. Nato lahko izberete tistega, ki vam najbolj ustreza.

1. Nadzornik identitete SolarWinds

Preizkusite zdaj

Preizkusite zdaj Identity Monitor je še en neprecenljiv dodatek k neverjetnemu portfelju varnostnih rešitev SolarWind. Gre za sodelovanje med SolarWindsom in Spycloudom, velikim podatkovnim podjetjem, ki je znano po svoji obsežni in posodobljeni zbirki podatkov o izpostavljenih podatkih.

Nadzornik identitete SolarWinds

Kot ste morda že ugotovili, ta rešitev deluje tako, da skenira splet in poskuša ugotoviti, ali so bili vaši nadzorovani podatki del kršitve podatkov.

Baza podatkov se nenehno posodablja in ker Identity Monitor deluje v realnem času, ste lahko prepričani, da boste takoj obveščeni, da bodo vaše poverilnice razkrite. Opozorila se pošiljajo po e-pošti.

To orodje se lahko uporablja za spremljanje celotnih domen ali določenih e-poštnih naslovov. Najbolj pa mi je všeč, da ko dodate domeno, boste lahko spremljali tudi vse e-poštne naslove, povezane z njo.

Identity Monitor na kronološkem seznamu na glavni armaturni plošči poudarja vse kršitve podatkov. Če vam je težko slediti, potem imajo tudi grafični prikaz časovne razporeditve kršitev. Na grafu kliknite določen dogodek in dobili boste dodatne informacije, kot je vir puščanja.

Všeč mi je tudi, kako dobro je organiziran uporabniški vmesnik tega orodja. Vse je dobro označeno in vse, kar potrebujete, je vaša intuicija za krmarjenje po njem.

Glavna nadzorna plošča Identity Monitor

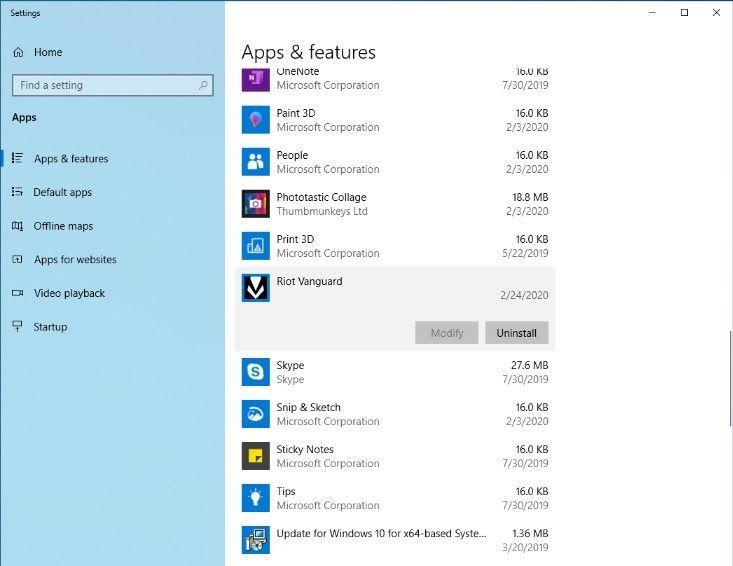

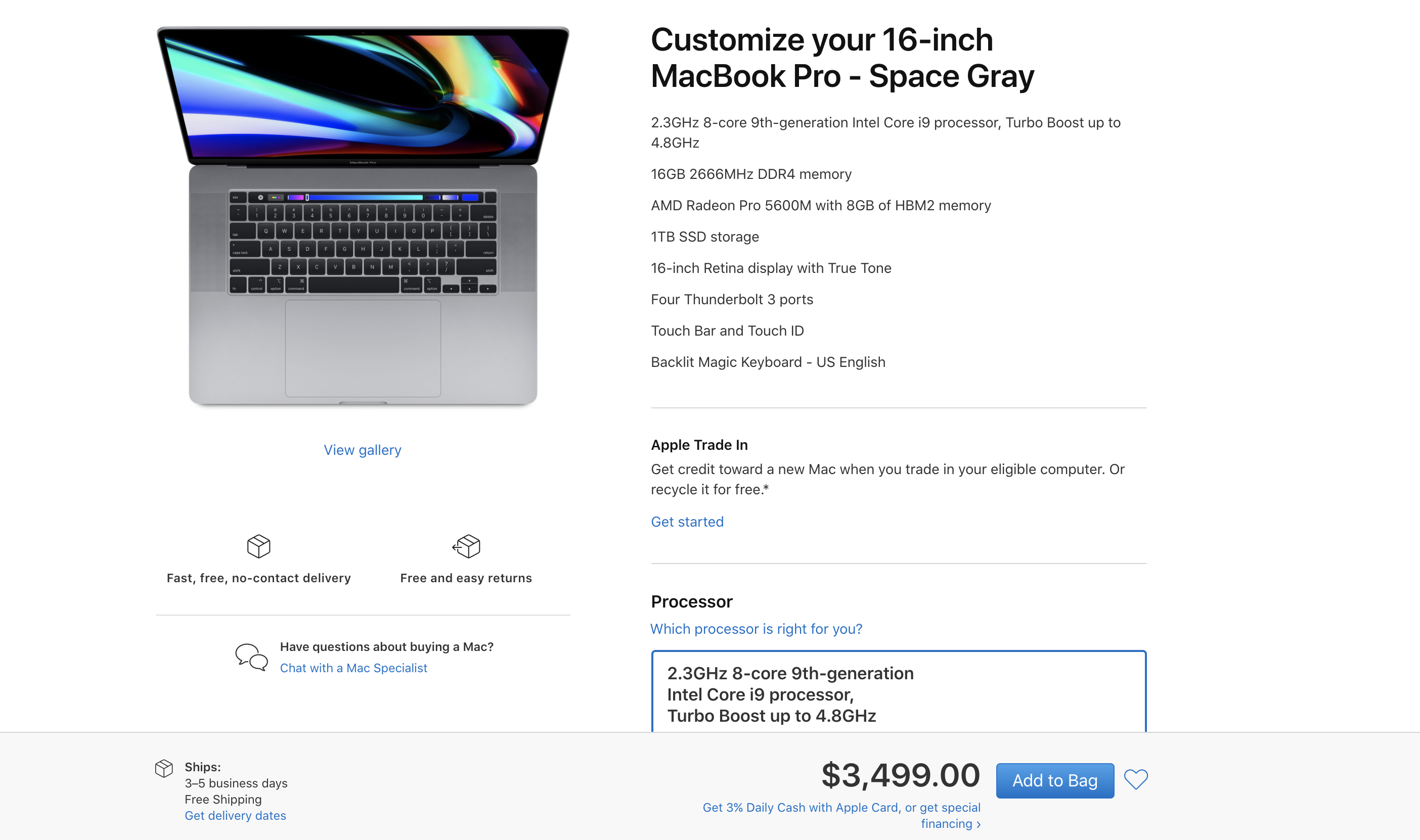

SolarWinds Identity Monitor je na voljo kot spletna aplikacija in je na voljo v 5 premijskih načrtih. Najosnovnejši načrt se začne pri 1795 USD in lahko nadzira dve domeni in 25 ne-delovnih e-poštnih sporočil. Izdelek lahko preizkusite tudi brezplačno, vendar boste lahko spremljali samo eno e-pošto.

2. Iovacija

Zahtevaj predstavitev

Zahtevaj predstavitev Iovacija je tudi odlična rešitev za preprečevanje ATO, vendar uporablja drugačne tehnike kot Identity Monitor. Še bolje, še naprej spremlja uporabnika po prijavi. To pomeni, da če se goljufi nekako izognejo zaznavanju med prijavo, jih lahko še vedno označijo, če orodje zazna sumljivo dejavnost v računu.

Iovation lahko pomaga preprečiti ATO, saj vam omogoča nemoteno dodajanje večfaktorske overitve v vse vaše poslovne aplikacije.

Obstajajo trije načini, s katerimi lahko preverite pristnost uporabnika. Preverjanje nečesa, kar vedo (znanje), nečesa, kar imajo (posedovanje), ali nečesa, kar so (inherenca). Metode, s katerimi lahko preverite te podatke, med drugim vključujejo skeniranje prstnih odtisov, skeniranje obraza, kodo PIN, geofenciranje.

Odlična novica. Resnost preverjanja pristnosti lahko določite na podlagi dejavnika tveganja računa za vaše podjetje. Torej, bolj tvegana prijava je močnejša kot je potrebna overitev.

Iovacija

Drug način, kako Iovation preprečuje prevzem računa, je prepoznavanje naprave. Da lahko uporabnik dostopa do svojega računa, potrebuje napravo. Lahko gre za mobilni telefon, računalnik, tablični računalnik ali celo igralno konzolo. Vsaka od teh naprav ima naslov IP, osebno določljive podatke (PII) in druge atribute, ki jih Iovation zbere in uporabi za oblikovanje edinstvenega identifikacijskega prstnega odtisa.

Orodje lahko zato zazna, kdaj se nova naprava uporablja za dostop do računa, in na podlagi atributov, ki jih zbere, lahko ugotovi, ali naprava predstavlja tveganje za račun.

Slaba stran te tehnike je lahko problematična, če pravi, da dejanski lastnik računa uporablja programsko opremo VPN. Poskus ponarejanja vašega naslova IP je eden od signalov tveganja, ki jih uporablja Iovation. Drugi signali vključujejo uporabo omrežja tor, anomalije geolokacije in nedoslednosti podatkov.

3. NETACEA

Zahtevaj predstavitev

Zahtevaj predstavitev Naše tretje priporočilo NETACEA pomaga preprečevati ATO z uporabo vedenjskih algoritmov in algoritmov strojnega učenja za odkrivanje nečloveške prijave.

Netac

V ta namen morda že uporabljate požarni zid spletnih aplikacij (WAF), vendar so trenutni roboti postali bolj izpopolnjeni in lahko posnemajo resnično človeško vedenje in obidejo vaš požarni zid.

To orodje natančno analizira milijone podatkovnih točk, da ugotovi, kdaj se boti uporabljajo za prijavo v enega od vaših poslovnih računov. Ko zazna prevarano prijavo, jo lahko blokira, preusmeri ali obvesti, da boste lahko sprejeli potrebne ukrepe.

Slaba stran je, da orodje morda ne bo opazilo, ko goljufija z resnično napravo prevzame račun, čeprav je to zelo malo verjetno, ker je ATO igra s številkami. Hekerji se želijo v čim krajšem času prijaviti na največje število računov.

Toda navzgor lahko Netacea zazna tudi, kdaj heker poskuša silovito vstopiti v račun. Poverilnice in Surova sila napadi sta dva glavna načina, ki jih hekerji uporabljajo za dostop do sistemov.

Vedenjski pregled netaceje

NETACEA deluje na vseh platformah, ne glede na to, ali gre za spletno mesto, aplikacijo ali API, in ne zahteva dodatne konfiguracije ali programiranja.

Prav tako ga je mogoče izvesti s tremi metodami. To je prek CDN-ja, prek povratnega proxy-ja ali z integracijo na osnovi API-ja.

4. ENZOIC

Preizkusite zdaj

Preizkusite zdaj Rešitev ENZOIC ATO je trdno orodje, ki deluje podobno kot Identity Monitor. Svoje nadzorovane podatke zažene v svoji zbirki podatkov, da preveri, ali so bili ogroženi zaradi kršitve podatkov.

Ko ugotovi, da so bili podatki izpostavljeni, vam omogoča izvajanje različnih postopkov za ublažitev groženj, kot je ponastavitev izpostavljenih gesel ali morda omejevanje dostopa do teh računov.

Enzoik

Pomirjujoče je tudi to, da se bodo vaši nadzorovani podatki vodili proti zbirki podatkov, ki vsebuje milijarde kršenih podatkov, zbranih s kombinacijo avtomatizacije in človeške inteligence.

ENZOIC je na voljo kot spletna storitev in uporablja tehnologijo REST, ki olajša integracijo z vašim spletnim mestom. Na voljo so tudi enostavni kompleti za razvoj programske opreme, ki še olajšajo postopek integracije.

Upoštevajte, da bo ta postopek zahteval nekaj znanja programiranja, za razliko od drugih izdelkov, kot je Identity Monitor, pri katerih se morate le prijaviti in takoj začeti spremljati svoje račune.

Za zagotovitev, da informacije v njihovi bazi podatkov ne puščajo, so šifrirane in shranjene v nasoljeni in močno zgoščeni obliki. Niti zaposleni v Enzoicu tega ne morejo dešifrirati.

ENZOIC gostuje na Amazon Web Services, kar mu omogoča najboljši odzivni čas približno 200 ms.

Ponujajo 45-dnevno brezplačno preskusno različico, najprej pa boste morali izpolniti svoje podatke. Po tem lahko kupite licenco, odvisno od storitev, ki jih potrebujete.

5. Imperva

Zahtevaj predstavitev

Zahtevaj predstavitev Rešitev Imperva ATO uporablja enako tehniko kot NETACEA. Analizira interakcijo med uporabnikom in vašim spletnim mestom ali aplikacijo ter ugotovi, ali je poskus prijave samodejen.

Imajo algoritem, ki natančno preučuje promet in prepozna zlonamerne prijave.

Pravila se nenehno posodabljajo na podlagi globalne inteligence. Imperva izkorišča globalna omrežja, da bi ugotovila nove načine za prevzem računov, njihovo orodje pa s strojnim učenjem nudi zaščito pred temi poskusi.

Imperva

Za poenostavljeno upravljanje in zaščito vam Imperva omogoča popoln pregled nad dejavnostmi prijave. Tako lahko ugotovite, kdaj je vaše spletno mesto napadeno in kateri uporabniški računi so ciljno usmerjeni, kar vam omogoča takojšen odziv.

Orodje nima brezplačnega preskusnega obdobja, lahko pa zahtevate brezplačno predstavitev.