Ali je kdo, ki še ni slišal za Kršitev Equifaxa ? To je bila največja kršitev podatkov v letu 2017, v kateri je bilo ogroženih 146 milijonov uporabniških računov. Kaj pa napad na leto 2018 Aadhar , portal indijske vlade za shranjevanje informacij svojih prebivalcev. Sistem je bil vdrt in izpostavljeno 1,1 milijarde uporabniških podatkov. In zdaj le pred nekaj meseci Toyotine prodajno pisarno na Japonskem so vdrli in razkrili uporabniške podatke za 3,1 milijona strank. To je le nekaj večjih kršitev, ki so se zgodile v zadnjih treh letih. In zaskrbljujoče je, ker se zdi, da se sčasoma poslabšuje. Kiber kriminalci postajajo bolj inteligentni in prihajajo z novimi metodami za dostop do omrežij in dostop do uporabniških podatkov. Smo v digitalni dobi in podatki so zlati.

Toda bolj zaskrbljujoče je, da se nekatere organizacije tega vprašanja ne lotevajo z resnostjo, ki si jo zasluži. Jasno je, da stare metode ne delujejo. Imate požarni zid? Dobro zate. Pa poglejmo, kako vas požarni zid ščiti pred notranjimi napadi.

Insider Threats - Nova velika grožnja

Statistika kibernetske varnosti

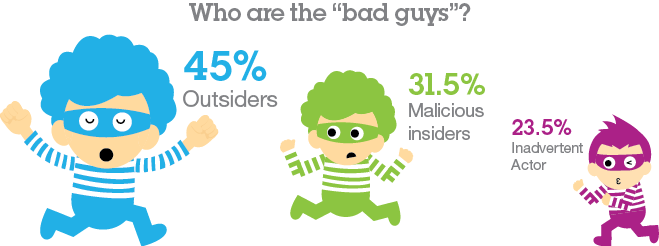

V primerjavi z lanskim letom se je število napadov, ki izvirajo iz mreže, znatno povečalo. In dejstvo, da podjetja zdaj pogodbe najemajo za tujce, ki delajo na daljavo ali znotraj organizacije, ni veliko pomagalo temu primeru. Da ne omenjam, da lahko zaposleni zdaj uporabljajo osebne računalnike za delovna mesta.

Zlonamerni in pokvarjeni zaposleni predstavljajo večji odstotek napadov na notranjo stran, včasih pa so tudi nenamerni. Zaposleni, partnerji ali zunanji izvajalci delajo napake, zaradi katerih je vaše omrežje ranljivo. In kot si lahko predstavljate, so grožnje z notranjimi informacijami veliko bolj nevarne kot zunanji napadi. Razlog za to je, da jih izvrši oseba, ki je dobro obveščena o vašem omrežju. Napadalec dobro pozna vaše omrežno okolje in politike, zato so njihovi napadi bolj ciljno usmerjeni, kar vodi do večje škode. Tudi v večini primerov bo zaznavanje notranjih groženj trajalo dlje kot zunanjih napadov.

Poleg tega najhujše pri teh napadih ni niti takojšnja izguba zaradi motenj v storitvah. To je škoda za ugled vaše blagovne znamke. Kibernetske napade in kršitve podatkov pogosto sledijo padcem cen delnic in množičnim odhodom vaših strank.

Torej, če je nekaj jasno, je, da boste potrebovali več kot požarni zid, proxy ali protivirusno zaščito, da bo vaše omrežje popolnoma varno. In prav ta potreba je osnova tega prispevka. Sledite navodilom, ko izpostavljam pet najboljših programov za spremljanje groženj, s katerimi boste zaščitili celotno svojo IT infrastrukturo. Nadzornik groženj IT napadi poveže z različnimi parametri, kot so naslovi IP, URL-ji ter podrobnosti o datotekah in aplikacijah. Rezultat tega je, da boste imeli dostop do več informacij o varnostnem incidentu, na primer kje in kako je bil izveden. Pred tem pa si oglejmo še štiri načine, kako lahko izboljšate svojo omrežno varnost.

Dodatni načini za izboljšanje IT varnosti

Spremljanje dejavnosti zbirke podatkov

Prva stvar, na katero se bo napadalec usmeril, je baza podatkov, saj imate tam vse podatke o podjetju. Zato je smiselno, da imate namenski nadzornik baz podatkov. Zabeležil bo vse transakcije, izvedene v zbirki podatkov, in vam lahko pomaga odkriti sumljive dejavnosti, ki imajo značilnosti grožnje.

Analiza pretoka omrežja

Ta koncept vključuje analizo podatkovnih paketov, ki se pošiljajo med različnimi komponentami v vašem omrežju. To je odličen način, da zagotovite, da v vaši IT infrastrukturi ni nastavljenih nobenega prevarantskega strežnika, ki bi podatke izvabljal in pošiljal zunaj omrežja.

Upravljanje pravic dostopa

Vsaka organizacija mora imeti jasna navodila, kdo lahko vidi in dostopa do različnih sistemskih virov. Tako lahko dostop do občutljivih organizacijskih podatkov omejite le na potrebne ljudi. Upravitelj pravic dostopa vam ne bo le omogočil urejanja pravic do dovoljenj uporabnikov v vašem omrežju, temveč vam bo omogočil tudi prikaz, kdo, kje in kdaj se dostopa do podatkov.

Seznam dovoljenih

To je koncept, pri katerem je znotraj vozlišč v vašem omrežju mogoče izvajati samo pooblaščeno programsko opremo. Zdaj bo kateri koli drug program, ki poskuša dostopati do vašega omrežja, blokiran in o tem boste takoj obveščeni. Potem je pri tej metodi spet ena slaba stran. Ni mogoče jasno določiti, kaj programsko opremo opredeljuje kot varnostno grožnjo, zato se boste morda morali malo potruditi, da boste našli profile tveganj.

In zdaj k naši glavni temi. 5 najboljših monitorjev groženj v omrežju IT. Žal sem nekoliko odstopil, vendar sem mislil, da bi morali najprej zgraditi trdne temelje. Orodja, o katerih bom zdaj razpravljal, cementirajo vse skupaj, da dokončajo utrdbo, ki obdaja vaše IT okolje.

1. Nadzornik groženj SolarWinds

Preizkusite zdaj

Preizkusite zdaj Je to sploh presenečenje? SolarWinds je eno tistih imen, za katero ste vedno prepričani, da vas ne bo razočaral. Dvomim, da obstaja sistemski skrbnik, ki nekega trenutka v svoji karieri ni uporabljal izdelka SolarWinds. In če je niste, je morda čas, da to spremenite. Predstavljam vam nadzornik nevarnosti SolarWinds.

To orodje vam omogoča spremljanje omrežja in odzivanje na varnostne grožnje v skoraj realnem času. In za tako bogato orodje vas bo navdušilo, kako enostavno je uporabljati. Namestitev in namestitev bo trajala le nekaj časa, nato pa boste lahko začeli s spremljanjem. Nadzornik groženj SolarWinds se lahko uporablja za zaščito lokalnih naprav, gostujočih podatkovnih centrov in javnih oblačnih oblakov, kot sta Azure ali AWS. Idealen je za srednje do velike organizacije z velikimi možnostmi rasti zaradi svoje razširljivosti. Zahvaljujoč večnajemniškim možnostim in označevanju belih oznak bo ta nadzornik groženj odlična izbira tudi za upravljane ponudnike varnostnih storitev.

Nadzornik nevarnosti SolarWinds

Zaradi dinamične narave kibernetskih napadov je ključnega pomena, da je baza podatkov o kibernetskih grožnjah vedno posodobljena. Tako imate večje možnosti za preživetje novih oblik napadov. Nadzornik groženj SolarWinds za vzdrževanje svojih podatkovnih baz uporablja več virov, kot so zbirke podatkov o ugledu IP in domene.

Ima tudi integriran upravitelj varnostnih informacij in dogodkov (SIEM), ki prejema podatke dnevnika iz več komponent v vašem omrežju in analizira podatke za grožnje. To orodje ima enostaven pristop pri odkrivanju groženj, tako da vam ni treba izgubljati časa s pregledovanjem dnevnikov za prepoznavanje težav. To doseže s primerjavo dnevnikov z več viri obveščevalnih podatkov o grožnjah, da bi našli vzorce, ki označujejo potencialne grožnje.

Nadzor groženj SolarWinds lahko shranjuje normalizirane in neobdelane podatke dnevnika v obdobju enega leta. To bo zelo koristno, če želite primerjati pretekle dogodke s sedanjimi dogodki. Potem pridejo trenutki po varnostni nezgodi, ko morate razvrstiti dnevnike, da ugotovite ranljivosti v svojem omrežju. To orodje vam omogoča enostaven način filtriranja podatkov, tako da vam ni treba pregledati vsakega dnevnika.

Opozorilni sistem za nadzor nevarnosti SolarWinds

Še ena odlična lastnost je samodejni odziv in sanacija na grožnje. Poleg tega, da vam prihrani trud, bo to učinkovito tudi v tistih trenutkih, ko se na grožnje ne boste mogli takoj odzvati. Seveda je pričakovati, da bo imel nadzornik groženj sistem za opozarjanje, vendar je sistem v tem monitorju groženj naprednejši, ker združuje več stanja in navzkrižno korelirane alarme z mehanizmom aktivnega odziva, da vas opozori na pomembnejše dogodke. Pogoje sprožilca je mogoče ročno konfigurirati.

2. Digital Guardian

Preizkusite zdaj

Preizkusite zdaj Digital Guardian je celovita rešitev za varnost podatkov, ki nadzira vaše omrežje od konca do konca, da prepozna in ustavi morebitne kršitve in širjenje podatkov. Omogoča vam ogled vsake transakcije, izvedene na podatkih, vključno s podrobnostmi uporabnika, ki dostopa do podatkov.

Digital Guardian zbira informacije z različnih področij podatkov, posredniki končnih točk in druge varnostne tehnologije analizirajo podatke in poskušajo določiti vzorce, ki lahko pomenijo potencialne grožnje. Nato vas bo obvestil, da boste lahko izvedli potrebne sanacijske ukrepe. To orodje lahko ustvari večji vpogled v grožnje z vključitvijo naslovov IP, URL-jev ter podrobnosti datotek in aplikacij, kar vodi do natančnejšega odkrivanja groženj.

Digital Guardian

To orodje ne spremlja samo zunanjih groženj, temveč tudi notranje napade, ki ciljajo na vašo intelektualno lastnino in občutljive podatke. To je vzporedno z različnimi varnostnimi predpisi, zato Digital Guardian privzeto pomaga pri dokazovanju skladnosti.

Ta nadzornik groženj je edina platforma, ki ponuja preprečevanje izgube podatkov (DLP) skupaj z zaznavanjem in odzivom končne točke (EDR). To deluje tako, da agent končne točke beleži vse sistemske, uporabniške in podatkovne dogodke v omrežju in zunaj njega. Nato je nastavljen tako, da blokira kakršno koli sumljivo dejavnost, preden izgubite podatke. Torej, tudi če zamudite vdor v svoj sistem, ste prepričani, da podatki ne bodo prišli ven.

Digital Guardian je implementiran v oblaku, kar pomeni, da se porabi manj sistemskih virov. Omrežni senzorji in posredniki končnih točk pretakajo podatke v delovni prostor, ki ga je odobril varnostni analitik, skupaj z nadzorniki v oblaku za analitiko in poročanje, ki pomagajo zmanjšati število lažnih alarmov in filtrirajo številne anomalije, da ugotovijo, katere zahtevajo vašo pozornost.

3. Zeek Network Security Monitor

Preizkusite zdaj

Preizkusite zdaj Zeek je odprtokodno orodje za spremljanje, ki je bilo prej znano kot Bro Network Monitor. Orodje zbira podatke iz zapletenih visoko zmogljivih omrežij in jih uporablja kot varnostno obveščevalno informacijo.

Zeek je tudi lasten programski jezik in z njim lahko ustvarjate skripte po meri, ki vam bodo omogočali zbiranje omrežnih podatkov po meri ali avtomatizacijo spremljanja in prepoznavanja groženj. Nekatere vloge po meri, ki jih lahko izvajate, vključujejo prepoznavanje neusklajenih potrdil SSL ali uporabo sumljive programske opreme.

Slaba stran je, da vam Zeek ne omogoča dostopa do podatkov s končnih točk vašega omrežja. Za to boste potrebovali integracijo z orodjem SIEM. Toda to je tudi dobro, ker je v nekaterih primerih ogromno podatkov, ki jih zbira SIEMS, lahko ogromno, kar vodi do številnih lažnih opozoril. Namesto tega Zeek uporablja omrežne podatke, ki so zanesljivejši vir resnice.

Zeek Network Security Monitor

Zeek pa se ne samo zanaša na omrežne podatke NetFlow ali PCAP, temveč se osredotoča na bogate, organizirane in lahko dostopne podatke, ki nudijo resničen vpogled v vašo omrežno varnost. Iz vašega omrežja izvleče več kot 400 polj podatkov in jih analizira, da ustvari uporabne podatke.

Možnost dodelitve enoličnih ID-jev povezave je koristna funkcija, ki vam pomaga videti vso aktivnost protokola za eno povezavo TCP. Podatki iz različnih dnevniških datotek so tudi časovno žigosani in sinhronizirani. Zato lahko glede na čas, ko prejmete opozorilo o grožnji, približno istočasno preverite dnevnike podatkov, da hitro ugotovite vir težave.

Toda tako kot pri vsej odprtokodni programski opremi je tudi pri njej največji izziv njena nastavitev. Urejali boste vse konfiguracije, vključno z integracijo Zeeka z drugimi varnostnimi programi v vašem omrežju. In mnogi to običajno štejejo za preveč dela.

4. Nadzornik omrežne varnosti Oxen

Preizkusite zdaj

Preizkusite zdaj Oxen je še ena programska oprema, ki jo priporočam za spremljanje vašega omrežja glede varnostnih groženj, ranljivosti in sumljivih dejavnosti. Glavni razlog za to je ta, da sproti izvaja avtomatizirano analizo potencialnih groženj. To pomeni, da boste imeli ob vsakem kritičnem varnostnem incidentu dovolj časa, da ukrepate, preden se stopnjuje. Pomeni tudi, da bo to izvrstno orodje za odkrivanje in obvladovanje groženj z ničelnim dnem.

Nadzornik omrežne varnosti Oxen

To orodje pomaga tudi pri zagotavljanju skladnosti z ustvarjanjem poročil o varnostnem položaju omrežja, kršitvah podatkov in ranljivosti.

Ste vedeli, da vsak dan obstaja nova varnostna grožnja, za katero ne boste nikoli vedeli? Nadzornik groženj ga nevtralizira in nadaljuje s poslovanjem kot običajno. Volovi pa so nekoliko drugačni. Zajame te grožnje in vam sporoči, da obstajajo, da lahko zategnete varnostne vrvi.

5. Cyberprint Argos Threat Intelligence

Preizkusite zdaj

Preizkusite zdaj Še eno odlično orodje za krepitev vaše varnostne tehnologije, ki temelji na obodu, je Argos Threat Intelligence. Združuje vaše strokovno znanje in njihovo tehnologijo, da vam omogoči zbiranje specifične in uporabne inteligence. Ti varnostni podatki vam bodo pomagali v realnem času prepoznati incidente usmerjenih napadov, uhajanje podatkov in ukradene identitete, ki lahko ogrozijo vašo organizacijo.

Argos Threat Intelligence

Argos v realnem času identificira akterje groženj, ki so usmerjeni na vas, in zagotavlja ustrezne podatke o njih. Ima močno zbirko podatkov o približno 10.000 akterjih, s katerimi lahko sodelujete. Poleg tega za zbiranje pogosto usmerjenih podatkov uporablja stotine virov, vključno z IRC, Darkweb, socialnimi mediji in forumi.