Ilustracija kibernetske varnosti

Izdelovalci priljubljene protivirusne in digitalne zaščitne programske opreme ESET so odkrili napadalce, ki so izkoristili nedavno ranljivost sistema Windows OS nič dan. Vpadljiva skupina, ki stoji za napadom, naj bi izvajala kibernetsko vohunjenje. Zanimivo je, da to ni tipičen cilj ali metodologija skupine, ki se imenuje 'Buhtrap', zato izkoriščanje močno nakazuje, da se je skupina lahko vrtela.

Slovaški proizvajalec protivirusnih programov ESET je potrdil, da hekerska skupina, znana kot Buhtrap, stoji za nedavno ranljivostjo Windows OS, ki je bila izkoriščena v divjini. Odkritje je precej zanimivo in zaskrbljujoče, ker so bile dejavnosti skupine močno okrnjene že nekaj let nazaj, ko je njena osnovna programska koda ušla v splet. V napadu je bila uporabljena pravkar določena ranljivost za nič dni Windows OS, ki naj bi izvajala kibernetsko vohunjenje. To je vsekakor zaskrbljujoč nov razvoj, predvsem zato, ker Buhtrap nikoli ni pokazal zanimanja za pridobivanje informacij. Primarne dejavnosti skupine so bile kraja denarja. Takrat, ko je bil Buhtrap zelo aktiven, so bili glavni cilji finančne institucije in njihovi strežniki. Skupina je z lastno programsko opremo in kodami ogrozila varnost bank ali strank pri kraji denarja.

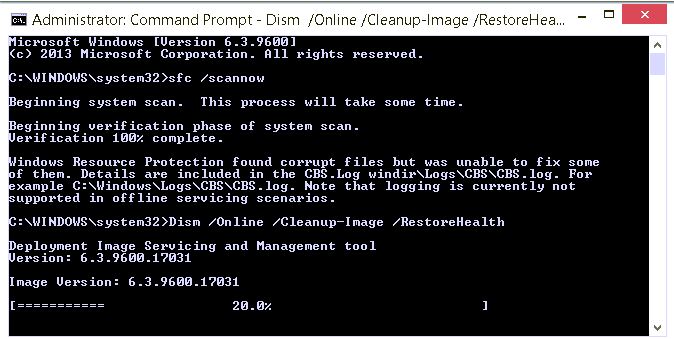

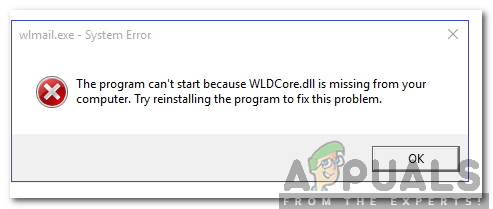

Mimogrede, Microsoft je pravkar izdal popravek, s katerim je blokiral ranljivost OS Windows, ki ni nič. Podjetje je prepoznalo napako in jo označilo CVE-2019-1132 . Obliž je bil del paketa torkov od julija 2019 Patch.

Buhtrap se je usmeril k kiber-vohunjenju:

Razvijalci ESET-a so potrdili vpletenost podjetja Buhtrap. Poleg tega je proizvajalec protivirusnih programov celo dodal, da je bila skupina vpletena v kibernetsko vohunjenje. To je popolnoma v nasprotju s prejšnjimi podvigi Buhtrapa. Mimogrede, ESET se zaveda najnovejših dejavnosti skupine, vendar ni razkril ciljev skupine.

Zanimivo je, da je več varnostnih agencij že večkrat opozorilo, da Buhtrap ni običajna hekerska obleka, ki jo financira država. Raziskovalci na področju varnosti so prepričani, da skupina deluje pretežno iz Rusije. Pogosto ga primerjajo z drugimi osredotočenimi skupinami za vdiranje, kot so Turla, Fancy Bears, APT33 in Equation Group. Vendar pa obstaja ena bistvena razlika med Buhtrapom in drugimi. Skupina redko izpostavi površino ali odkrito prevzame odgovornost za svoje napade. Poleg tega so bile njene primarne tarče vedno finančne institucije in skupina je namesto za informacijami iskala denar.

Skupina Buhtrap v najnovejših vohunskih kampanjah uporablja nič dan: raziskave ESET razkrivajo, da je razvpita kriminalna skupina v zadnjih petih letih izvajala tudi vohunske kampanje. https://t.co/mvCyy424cg pic.twitter.com/9OJ6nXZ1sT

- Shah Sheikh (@shah_sheikh) 11. julij 2019

Buhtrap se je prvič pojavil leta 2014. Skupina je postala znana po tem, ko se je lotila številnih ruskih podjetij. Ta podjetja so bila precej majhna in zato plenje niso prinašale veliko donosnih donosov. Kljub temu pa je skupina dosegla uspeh in začela ciljati na večje finančne institucije. Buhtrap je začel hoditi po razmeroma dobro varovanih in digitalno zavarovanih ruskih bankah. Poročilo Group-IB kaže, da se je skupini Buhtrap uspelo rešiti z več kot 25 milijoni dolarjev. Skupno je skupina uspešno racionirala približno 13 ruskih bank, je trdila varnostna družba Symantec . Zanimivo je, da je bila večina digitalnih kraj uspešno izvedena med avgustom 2015 in februarjem 2016. Z drugimi besedami, Buhtrapu je uspelo izkoristiti približno dve ruski banki na mesec.

Dejavnosti skupine Buhtrap so nenadoma prenehale, ko se je na njihovem spletu pojavila domiselna razvita kombinacija programskih orodij Buhtrap. Poročila kažejo, da je nekaj članov skupine morda ušlo v programsko opremo. Medtem ko so se dejavnosti skupine nenadoma ustavile, je dostop do zmogljivega nabora programskih orodij omogočil razcvet številnim manjšim skupinam vdiranja. Z uporabo že izpopolnjene programske opreme so številne majhne skupine začele izvajati napade. Glavna pomanjkljivost je bilo veliko število napadov, ki so se zgodili s pomočjo zakulisja Buhtrap.

Od puščanja zakulisja Buhtrapa se je skupina aktivno usmerila k izvajanju kibernetskih napadov s povsem drugačnim namenom. Vendar raziskovalci ESET trdijo, da so taktike preusmeritve skupine opazili že decembra 2015. Očitno je skupina začela ciljati na vladne agencije in institucije, je poudaril ESET: »Vedno je težko pripisati kampanjo določenemu akterju, ko njihova orodja 'izvorna koda je prosto dostopna na spletu. Ker pa se je premik ciljev zgodil pred uhajanjem izvorne kode, z veliko zaupanjem ocenjujemo, da so isti ljudje, ki stojijo za prvimi napadi zlonamerne programske opreme Buhtrap na podjetja in banke, vključeni tudi v ciljanje vladnih institucij. '

Buhtrap je prepričan, da ima čuden razvoj…. od kraje 25 milijonov dolarjev ruskim bankam ... do izvajanja kiber-vohunskih operacij. Je to učinek bogacheva? pic.twitter.com/nuQ7ZKPU1Y

- Catalin Cimpanu (@campuscodi) 11. julij 2019

Raziskovalci ESET-a so lahko v teh napadih zahtevali roko Buhtrapa, ker so lahko prepoznali vzorce in odkrili več podobnosti v načinu izvajanja napadov. 'Čeprav so v njihov arzenal dodali nova orodja in posodobitve, ki veljajo za starejša, se taktike, tehnike in postopki (TTP), ki se uporabljajo v različnih Buhtrapovih kampanjah, v vseh teh letih niso bistveno spremenile.'

Buhtrap uporablja ranljivost sistema Windows OS Zero-Day, ki jo je mogoče kupiti v temnem spletu?

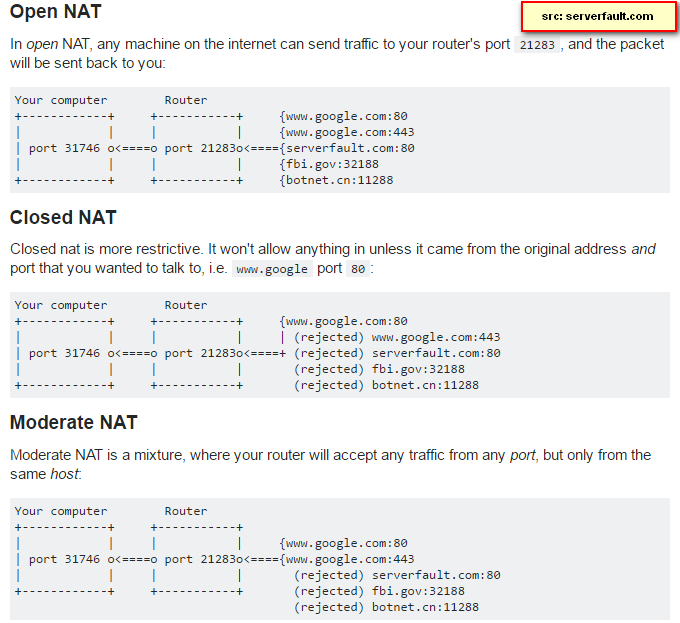

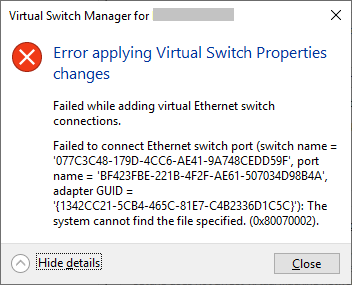

Zanimivo je, da je skupina Buhtrap uporabila ranljivost v operacijskem sistemu Windows, ki je bila povsem sveža. Z drugimi besedami, skupina je uvedla varnostno napako, ki je običajno označena kot „nič dan“. Te napake običajno niso odkrite in jih ni lahko dobiti. Mimogrede, skupina je že prej uporabljala varnostne ranljivosti v operacijskem sistemu Windows. Vendar se običajno zanašajo na druge hekerske skupine. Poleg tega je večina podvigov imela popravke, ki jih je izdal Microsoft. Povsem verjetno je, da so skupinska iskanja iskala neprimerjene stroje Windows, da bi se infiltrirali.

To je prvi znani primer, ko so operaterji Buhtrap uporabili nepopravljeno ranljivost. Z drugimi besedami, skupina je v operacijskem sistemu Windows uporabila resnično ranljivost ničelnih dni. Ker skupina očitno ni imela potrebnega nabora znanj, da bi odkrila varnostne pomanjkljivosti, raziskovalci trdno verjamejo, da jih je skupina morda kupila. Costin Raiu, ki je vodja globalne skupine za raziskave in analize pri podjetju Kaspersky, meni, da je ranljivost ničelnega dne v bistvu napaka 'dviga privilegija', ki jo prodaja posrednik za izkoriščanje, znan kot Volodya. Ta skupina je že v preteklosti prodajala izkoriščanja ničelnih dni skupinam kibernetske kriminalitete in nacionalnim državam.

Buhtrap # Zlonamerna programska oprema s tipičnim vzorcem (in velikostjo) base64 kodirane izvedljive datoteke, vdelane v datoteko doc. https://t.co/SOt3XtZ8KH pic.twitter.com/dYBSMLFLx6

- marc ochsenmeier (@ochsenmeier) 11. julij 2019

Obstajajo govorice, ki trdijo, da bi lahko Buhtrapov pivot kibernetskemu vohunjenju upravljala ruska obveščevalna služba. Čeprav neutemeljena, bi bila teorija lahko natančna. Mogoče je mogoče, da je ruska obveščevalna služba zaposlila Buhtrapa, da bi vohunil zanje. Točka bi lahko bila del dogovora o odpuščanju preteklih prestopkov skupine namesto občutljivih podatkov o podjetjih ali vladi. Menijo, da je rusko obveščevalno službo v preteklosti že tako veliko organiziralo prek hekerskih skupin tretjih oseb. Raziskovalci na področju varnosti trdijo, da Rusija redno, a neformalno zaposluje nadarjene posameznike, da poskušajo prodreti v varnost drugih držav.

Zanimivo je, da naj bi Buhtrap že leta 2015 sodeloval v operacijah kiber-vohunjenja proti vladam. Vlade držav vzhodne Evrope in srednje Azije rutinsko trdijo, da so ruski hekerji večkrat poskušali prodreti v njihovo varnost.

Oznake Spletna varnost