DELL EMC UK

V različici 6.4 do 6.5 družbe Dell EMC Data Protection Advisor je bila odkrita ranljivost vbrizga zunanje enote XML (XEE). Ta ranljivost je najdena v API-ju REST in bi lahko overjenemu oddaljenemu zlonamernemu napadalcu omogočila, da ogrozi prizadete sisteme z branjem strežniških datotek ali povzročitvijo zavrnitve storitve (zrušitev DoS z zlonamerno izdelanimi definicijami vrst dokumentov (DTD) prek zahteve XML.

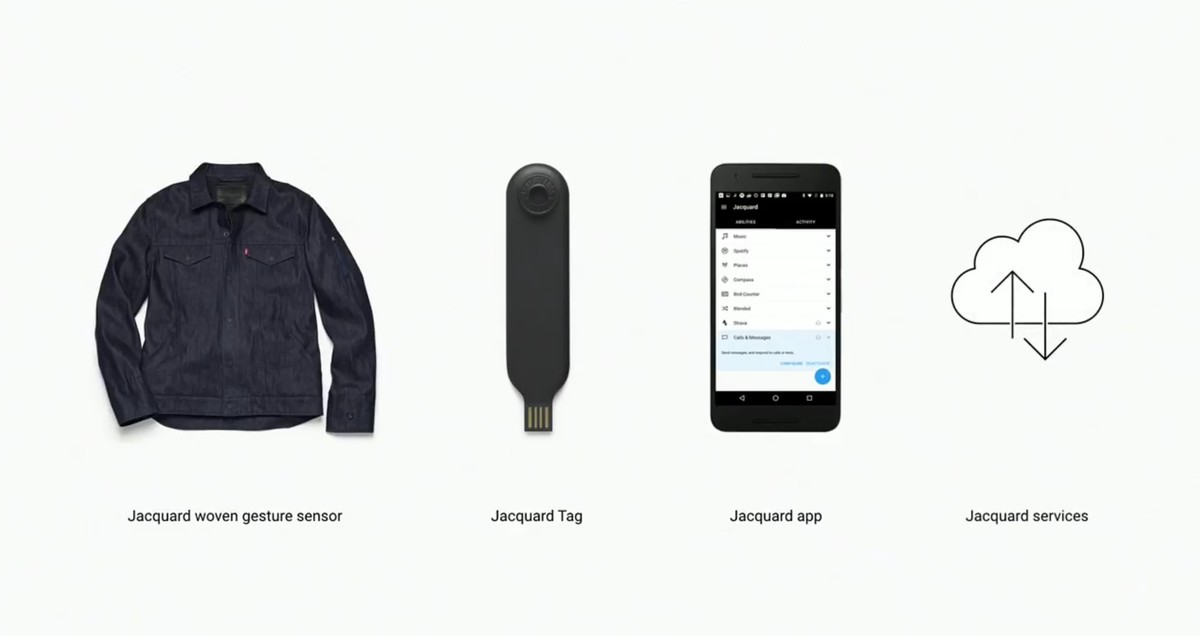

Dell EMC Data Protection Advisor je zasnovan tako, da zagotavlja enotno platformo za varnostno kopiranje, obnovo in upravljanje podatkov. Zasnovan je za zagotavljanje enotne analitike in vpogledov v informacijska okolja v velikih korporacijah. Avtomatizira nekoč ročni postopek in zagotavlja večjo učinkovitost in nižje stroške. Aplikacija podpira širok spekter tehnologij in programske opreme kot del svoje varnostne kopije baze podatkov in deluje kot idealno orodje za zagotavljanje skladnosti z revizijami zaradi zaščite.

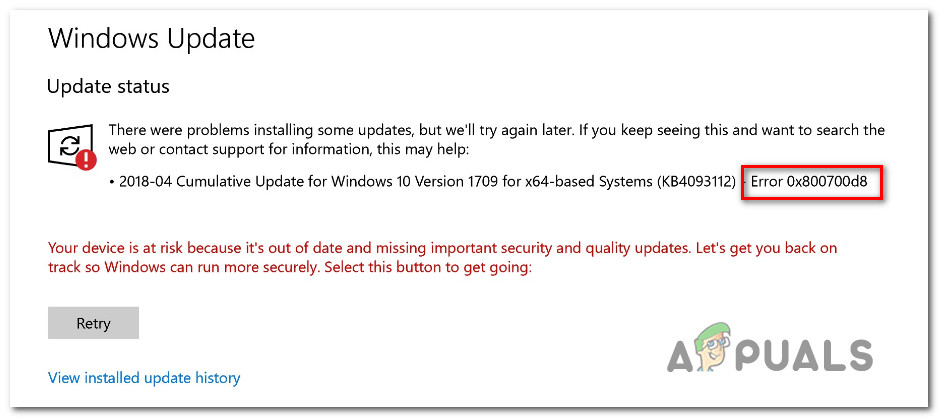

Ta ranljivost je bila dodeljena oznaki CVE-2018-11048 , je ocenil, da ima visoko resnost tveganja, in mu zato dodal osnovno oceno CVSS 3.0 8,1. Ranljivost vpliva na različice sistema DELL EMC Data Protection Advisor, 6.2, 6.3, 6.4 (pred popravkom B180) in 6.5 (pred popravkom B58). Ugotovljeno je tudi, da ranljivost vpliva na različici 2.0 in 2.1 integrirane naprave za zaščito podatkov.

Dell je seznanjen s to ranljivostjo, saj je izdal posodobitve za svoj izdelek za ublažitev posledic izkoriščanja. Popravki B180 ali novejši vsebujejo potrebne posodobitve za različico 6.4 Dell EMC Data Protection Advisor, popravki B58 ali novejše pa vsebujejo potrebne posodobitve za različico 6.5 programa.

Registrirani Dell EMC Online Support stranke lahko enostavno Prenesi zahtevani popravek s spletne strani za podporo EMC. Ker je ta ranljivost zaradi ranljivosti vbrizga XEE in morebitnega zrušitve DoS v visoki nevarnosti za izkoriščanje, morajo uporabniki (zlasti skrbniki velikih podjetij, ki uporabljajo platformo) takoj popravek uporabiti, da se izognejo kompromisu sistema.