UFW dejansko pomeni Nezapleteni požarni zid in ne požarni zid Ubuntu, kot mnogi verjamejo. To ime odraža dejstvo, da je presenetljivo enostavno konfigurirati. Večina uporabnikov bo morala le dobesedno nastaviti tri možnosti, preden bodo razmeroma varni. Tistim, ki želijo nastaviti nekatere napredne nastavitvene možnosti, ne bo treba storiti nič drugega kot urejanje besedilne datoteke. Medtem ko so razvijalci projektov Ubuntu prvotno zasnovali to posebno programsko opremo požarnega zidu, je ufw na voljo tudi v številnih drugih distribucijah. Uporabniki Debian, Arch, Linux Mint, Lubuntu in Xubuntu so to verjetno že namestili.

Težava je v tem, da jo ima vklopljeno razmeroma malo uporabnikov. Medtem ko uporabnikom ni več treba neposredno delati z iptables, Ubuntu prisili ufw, da privzeto izklopi. Številne izvedbe Debiana privzeto nimajo niti nameščenih paketov. Dobra novica je, da lahko vsak, ki ima najmanj izkušenj s terminali, utrdi svoj sistem.

1. način: Vklop UFW iz ukaznega poziva

Predpostavimo, da imate nameščen paket ufw, preden ga poskušate namestiti ločeno. Te ukaze zaženite pred vsem drugim. Če se na sredini pojavijo kakršne koli napake, se lahko kasneje brez težav vedno vrnete in namestite pakete ufw.

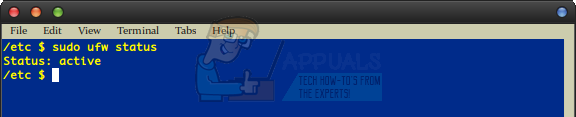

Če delate iz običajnega uporabniškega računa, zaženite sudo ufw omogoči in vnesite skrbniško geslo, če boste pozvani. Povedati vam morate, da je ufw omogočen in se bo samodejno zagnal ob zagonu. Teči status sudo ufw vseeno samo, da se prepričam. Dobili bi eno vrstico izhoda, ki se glasi »Stanje: aktivno«, za njo pa nič.

Po drugi strani pa bi vam lahko rekli, da ufw ni nameščen. Uporabniki distribucij na osnovi apt, kot je Debian, bi morali zagnati sudo apt-get namesti ufw . Morda boste želeli kandidirati posodobitev sudo apt-get in potem sudo apt-get nadgradnja da se prepričate, da so drugi paketi v redu pri namestitvi. Uporabniki Arch Linuxa bodo morali zagnati sudo pacman -Syu če želijo pakete urediti in potem sudo pacman -S ufw namestiti ufw, vendar bodo vsi uporabniki lahko nadaljevali kot običajno. Sledite zgornjim korakom in se prepričajte, da teče sudo ufw omogoči vrne prej omenjeno Stanje: aktivno ”Vrstica.

2. način: Pošiljanje UFW osnovnega sklopa pravil

Orodja požarnega zidu uporabljajo niz pravil, s katerimi preverijo, ali naj sprejmejo paket, poslan v računalnik prek omrežja. Skoraj zagotovo boste želeli zagnati naslednja dva ukaza:

sudo ufw privzeto dovoli odhodne

sudo ufw privzeto zanika dohodne

To zagotavlja, da vam ufw vedno omogoča pošiljanje odhodnega prometa na vaš omrežni vmesnik, kar je pomembno, če opravljate kakršna koli dela v spletu. Seveda nobene odhodne zahteve ne bi smeli šteti za nevarno. To tudi prepoveduje dohodnim zahtevam škodovanje, kar je pravilna nastavitev za skoraj vse domače in poslovne uporabnike. Tudi večina igralcev, ki igrajo intenzivne spletne naslove FPS, ne bi potrebovala ničesar več od tega. Večina ljudi se lahko tukaj ustavi, dokler zagon stanja sudo ufw še vedno vrne omogočeno sporočilo, tudi po ponovnem zagonu računalnika. V konfiguracijskem postopku ni veliko drugega. Uporabniki s kakršnimi koli ssh ali naprednimi omrežnimi cilji morajo nadaljevati.

3. način: Napredne možnosti konfiguracije UFW

Večini uporabnikov ne bo treba brati naprej, vendar bodo ta pravila morda koristna za nekatere. Če bi na primer morali dovoliti povezave tcp na skupnih vratih 80, lahko zaženete:

sudo ufw dovoli 80 / tcp

Lahko tudi uporabite sudo ufw dovoli od ###. ##. ##. ## / ## z resničnim naslovom IP in dejansko številko podomrežja za poševnico. Upoštevajte, da je 80 veljavna številka za to uporabo, če želite prek nje vzpostaviti omrežje. Uporaba nečesa podobnega sudo ufw dovoli http / tcp je tudi veljaven in bo morda potreben v primeru strežnika, vendar se v resnici začne odpreti konzerva črvov, kolikor dopušča različne vrste povezav.

Ena izmed bolj priljubljenih nastavitev je sudo ufw dopusti 22 , ki odpre vrata za povezave ssh. Nekateri uporabniki ga namesto tega izrazijo kot sudo ufw dovoli ssh , ki deluje enako dobro. Nekateri vodniki vam sicer lahko naročijo, da dodate obe vrstici, vendar je to v večini primerov nepotrebno in lahko na koncu samo prispeva k nepotrebni režiji.

Če želite v prihodnosti odstraniti eno od pravil, lahko preprosto zaženete sudo ufw delete, ki mu sledi ime pravila. Na primer, sudo ufw delete dopusti 80 / tcp bi izključil enega od zgornjih primerov.

Zdaj, ko tečeš sudo ufw podroben status če ste ustvarili dodatna pravila, boste morda videli veliko bolj popolno tabelo. Če bi v prihodnosti kdaj želeli onemogočiti požarni zid, lahko zaženete sudo ufw disable, vendar je zelo malo primerov, ko bi to morali storiti.

Občasno lahko ugotovite, da dobite napake s časovno omejitvijo prehoda 504, če na ta način za zaščito strežnika uporabljate ufw. V tem primeru bi lahko pomagalo spreminjanje vrstnega reda nekaterih pravil. Dovoli pravila, ki jih je treba vnesti pred zavrnitvijo pravil, saj ufw pri razčlenjevanju seznama iz varnostnih razlogov vedno išče prvo ujemanje. Izbrišete par pravil in jih nato znova vnesete s tipkanjem sudo ufw privzeto dovoli prva težava bi morala odpraviti to težavo. Morda boste želeli tudi iz razlogov uspešnosti izbrisati vse podvojene vrstice.

Teči sudo ufw podroben in pozorno spremljajte, v kakšnem vrstnem redu so vrstice DENY IN in ALLOW IN. Če imate na skupnih vratih, kot je 80 ali 22, nekaj, kar se glasi DENY IN, ki mu sledi Anywhere na grafikonu pred drugimi sklici na ta vrata, potem ste morda poskušajo blokirati povezave, preden imajo priložnost, da se prebijejo. Če jih preuredite, bo težava odpravljena. Če te ukaze najprej postavite v pravi vrstni red, boste pozneje preprečili težave.

Uporabnikom povišanih korenskih pozivov dejansko ne bo treba uporabljati sudo pred vsakim ukazom. Če ste glede tega prejeli nekakšno napako, je to morda vaša težava. Preverite konec poziva, da vidite, ali imate pred kurzorjem # ali $. Uporabniki tcsh, ki imajo samo% za poziv, bi morali zagnati whoami, da bi videli, s katerim uporabnikom delujejo.

Redni uporabniki, ki tečejo sudo ufw podroben status bodo po njihovem pozivu več kot verjetno še vedno prejeli razmeroma malo povratnih informacij. Verjetno boste preprosto videli isto črto, kot ste jo imeli prej.

To je zato, ker ti uporabniki preprosto delajo z zelo malo pravili. Vendar je pri teh pravilih lahko pomembna previdnost. Medtem ko privzeti ukaz ufw poleg tega omogoča uporabo parametra za zavrnitev, se lahko zelo enostavno zaklenete iz lastne strukture zasebnega strežnika ali naredite nekaj drugih čudnih stvari. Če morate imeti sudo ufw dovoli ssh ali druge podobne vrstice v naboru pravil, mora to priti, preden uporabite privzeta pravila zavrnitve ali zavrnitve.

Čeprav obstajajo nekatera grafična orodja, kot sta Gufw in kmyfirewall na osnovi Qt, je ufw iz ukazne vrstice dovolj enostavno konfigurirati, da jih dejansko ne boste potrebovali. Če boste namesto tega potrebovali neposredno urejanje konfiguracijskih datotek, uporabite  ukaz, da se premaknete v ustrezen imenik in nato uporabite sudo nanofw da ga uredite. Morda boste morda želeli najprej uporabiti več ufw ali manj ufw, da si boste pred ogledom besedila najprej ogledali besedilo.

ukaz, da se premaknete v ustrezen imenik in nato uporabite sudo nanofw da ga uredite. Morda boste morda želeli najprej uporabiti več ufw ali manj ufw, da si boste pred ogledom besedila najprej ogledali besedilo.

Razvijalci so si dejansko vzeli čas in podali ustrezne komentarje, da se pri urejanju ne boste izgubili, čeprav boste morda želeli to odstraniti, če se vam bo zdelo potrebno.

5 minut branja

![[FIX] Napaka (koda 43) z AMD Radeon GPU](https://jf-balio.pt/img/how-tos/62/error-with-amd-radeon-gpu.png)