PB Tech

Jerome Segura, vrhunski raziskovalec varnosti, ki sodeluje z Malwarebytes, je našel način, kako obiti varnostno zaščito v Microsoft Officeu z uporabo vektorja napada, ki ne zahteva makrov. To se je zgodilo drugim raziskovalcem, ki so pred kratkim našli metode za uporabo bližnjic do makrov za zlorabo baz podatkov Access.

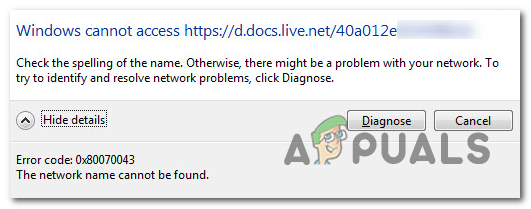

Z vdelavo datoteke z nastavitvami v dokument Officea lahko napadalci s pomočjo socialnega inženiringa pripomorejo k zagonu nevarne kode brez dodatnih obvestil. Ko tehnika deluje, Windows ne prikaže nobenih sporočil o napakah. Tudi kriptične je mogoče zaobiti, kar pomaga prikriti dejstvo, da se karkoli dogaja.

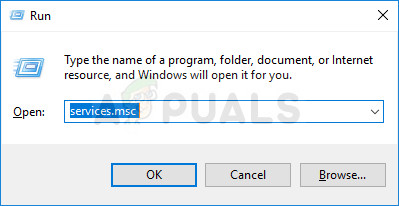

Format datoteke, ki je specifičen za Windows 10, vsebuje kodo XML, ki lahko na nadzorni plošči ustvari bližnjice do programčkov. Ta oblika .SettingContent.ms v prejšnjih različicah sistema Windows ni obstajala. Posledično ne bi smeli biti ranljivi za ta podvig, kolikor raziskovalci vedo.

Tisti, ki so Office uvedli s plastjo združljivosti aplikacij Wine, ne bi smeli imeti težav, ne glede na to, ali uporabljajo GNU / Linux ali macOS. Eden od elementov XML, ki ga vsebuje ta datoteka, pa lahko uniči stroje z operacijskim sistemom Windows 10, ki delujejo na goli kovini.

DeepLink, kot je element znan, omogoča izvajanje binarnih izvršljivih snopov, tudi če imajo za njimi stikala in parametre. Napadalec lahko pokliče PowerShell in nato doda nekaj po njem, da začne izvajati poljubno kodo. Če bi jim bilo ljubše, bi lahko celo poklicali izvirni tolmač ukazov in uporabili isto okolje, kot ga ima ukazna vrstica sistema Windows od najzgodnejših različic jedra NT.

Posledično bi lahko ustvarjalni napadalec izdelal dokument, ki je videti legitimen, in se pretvarjal, da je nekdo drug, da bi lahko ljudi kliknili povezavo na njem. To bi se lahko na primer navadilo na prenos aplikacij za šifriranje na žrtvin stroj.

Morda bodo želeli tudi poslati datoteko z veliko neželeno akcijo. Segura je predlagal, da bi to moralo zagotoviti, da klasični napadi socialnega inženiringa ne bodo kmalu padli iz stila. Čeprav bi bilo treba takšno datoteko distribuirati nešteto uporabnikom, da bi zagotovili, da bi nekaj omogočilo izvajanje kode, bi to moralo biti mogoče, če jo prikrijemo kot nekaj drugega.