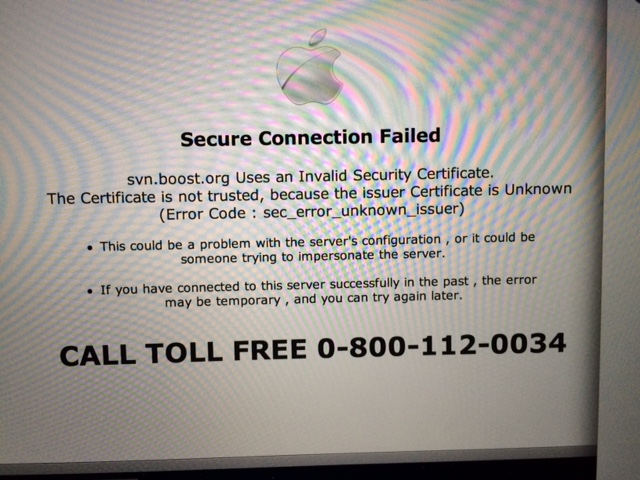

Slika vzeta iz Bleeping Computer

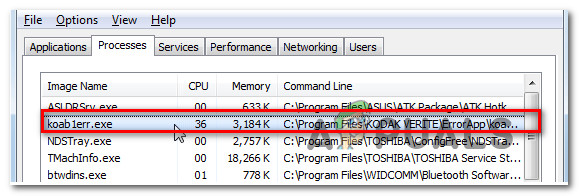

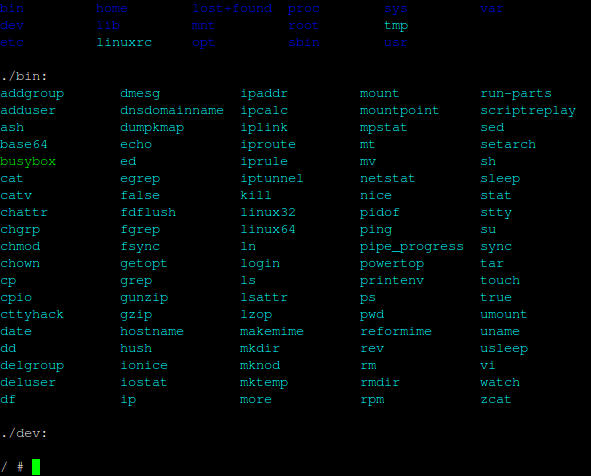

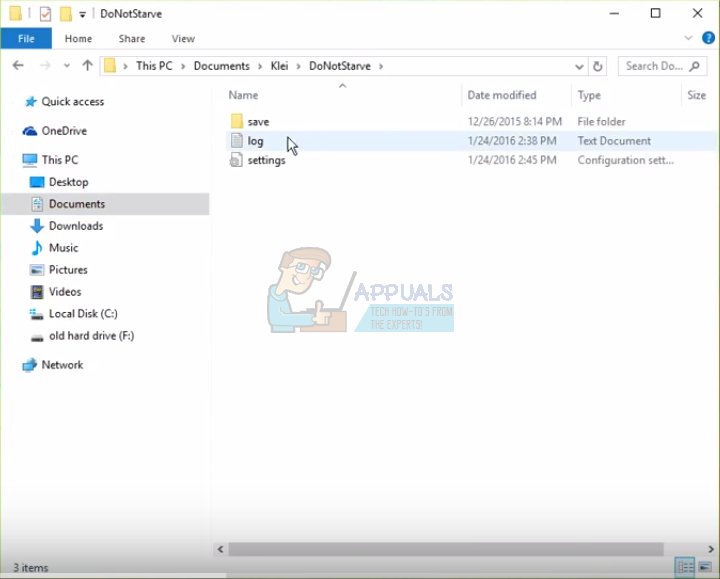

Tip datoteke Windows ».SettingContent-ms«, ki je bil prvotno predstavljen v sistemu Windows 10 leta 2015, je ranljiv za izvajanje ukazov z uporabo atributa DeepLink v svoji shemi, kar je sam po sebi preprost dokument XML.

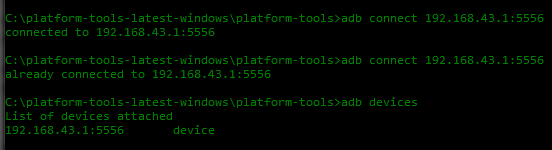

Matt Nelson iz SpectreOps odkril in poročal o ranljivosti, ki jo napadalci lahko uporabijo za lažji tovor za dostop do tega, simuliranega tudi v tem videoposnetku

Napadalci lahko datoteko SettingContent-ms uporabijo za prenos prenosov z interneta, kar odpira več možnosti resne škode, saj se lahko uporablja za prenos datotek, ki lahko omogočajo oddaljeno izvajanje kod.

Tudi s pravilom blokade OLE Office 2016 in pravilom ASR Child Child Creation pravilom, se lahko napadalec izogne bloku OLE prek datotek .SettingsContent-ms v kombinaciji s potjo na belem seznamu v mapi Office, ki lahko napadalcu omogoči, da se izogne tem kontrolam in izvrši poljubno ukaze, kot je Matt pokazal na blogu SpectreOps z datoteko AppVLP.

Korist za izogibanje OLE / ASR - SpectreOps

Officeovi dokumenti so privzeto označeni kot MOTW in se odprejo v zaščitenem pogledu, obstajajo nekatere datoteke, ki še vedno omogočajo OLE in jih zaščiteni pogled ne sproži. V idealnem primeru datoteka SettingContent-ms ne bi smela izvajati nobene datoteke zunaj C: Windows ImmersiveControlPanel.

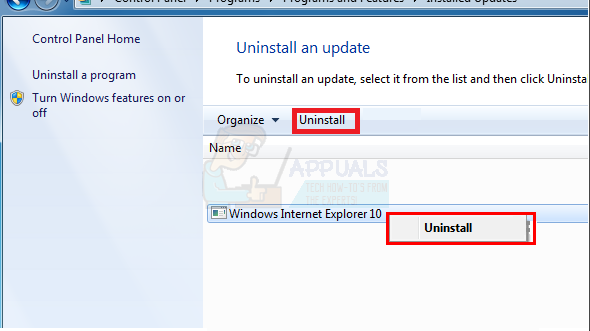

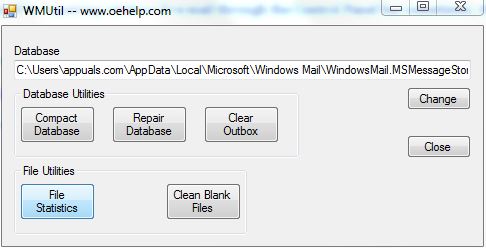

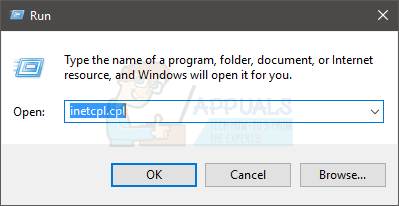

Matt predlaga tudi kastracijo formatov datotek, tako da ubije njihove upravljavce, tako da nastavi 'DelegateExecute' prek urejevalnika registra v HKCR: SettingContent Shell Open Command, da bo spet prazen - vendar nobenih zagotovil, da to ne bo prekinilo sistema Windows, zato pred poskusom morate ustvariti obnovitveno točko.