Ekipa SpectreOps, Steve Borosh

Nedavna objava v spletnem dnevniku s spletnega mesta skupine SpecterOps je razširila, kako lahko krekerji hipotetično ustvarijo zlonamerne datoteke .ACCDE in jih uporabijo kot lažni vektor za ljudi, ki imajo nameščeno Microsoft Access Database. Še pomembneje pa je poudaril, da se bližnjice Microsoft Access Macro (MAM) potencialno lahko uporabljajo tudi kot vektor napada.

Te datoteke se neposredno povezujejo z makrom Access in obstajajo že v obdobju Office 97. Strokovnjak za varnost Steve Borosh je pokazal, da je v eno od teh bližnjic mogoče vgraditi karkoli. To zažene razpon od preprostega makra navzgor skozi koristne obremenitve, ki nalagajo sklop .NET iz datotek JScript.

Z dodajanjem klica funkcije v makro, kjer so drugi morda dodali podprogram, je Borosh lahko izsilil poljubno izvajanje kode. Preprosto je s spustnim poljem izbral kodo za zagon in izbral makro funkcijo.

Možnosti Autoexec omogočajo zagon makra takoj, ko je dokument odprt, zato uporabnika ni treba vprašati za dovoljenje. Nato je Borosh v Accessu uporabil možnost »Make ACCDE« za ustvarjanje izvedljive različice baze podatkov, kar pomeni, da uporabniki ne bi mogli revidirati kode, tudi če bi to želeli.

Čeprav je bilo to vrsto datoteke mogoče poslati kot prilogo e-poštnemu sporočilu, se je namesto tega Boroshu zdelo bolj učinkovito ustvariti eno samo bližnjico MAM, ki se je na daljavo povezala z bazo podatkov ACCDE autoexec, da jo je lahko zagnala prek interneta.

Ko je makro povlekel na namizje, da bi ustvaril bližnjico, mu je ostala datoteka, v kateri ni bilo veliko mesa. Vendar mu je sprememba spremenljivke DatabasePath v bližnjici dala svobodo, da se je povezal z oddaljenim strežnikom in pridobil datoteko ACCDE. Še enkrat bi to lahko storili brez dovoljenja uporabnika. V računalnikih, ki imajo odprta vrata 445, bi to lahko storili celo s SMB namesto s HTTP.

Outlook privzeto blokira datoteke MAM, zato je Borosh trdil, da bi cracker morda gostil povezavo z lažnim predstavljanjem v neškodljivem e-poštnem sporočilu in s pomočjo socialnega inženiringa uporabnika pripeljal do datoteke od daleč.

Ko jih datoteka odpre, jih Windows ne pozove z varnostnim opozorilom in tako omogoči izvajanje kode. Lahko se zgodi do nekaj omrežnih opozoril, vendar jih mnogi uporabniki preprosto prezrejo.

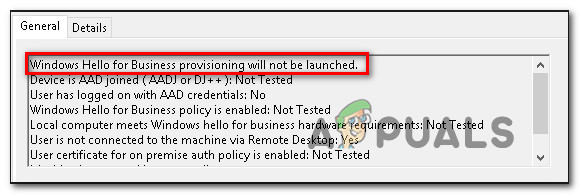

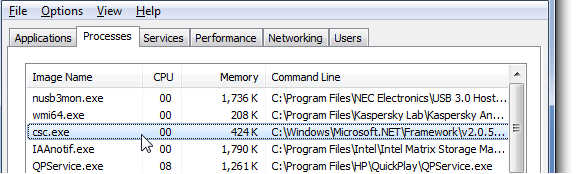

Čeprav se zdi, da je to razpoko varljivo enostavno izvesti, je tudi blaženje lažno. Borosh je lahko blokiral izvajanje makra iz interneta zgolj z nastavitvijo naslednjega registrskega ključa:

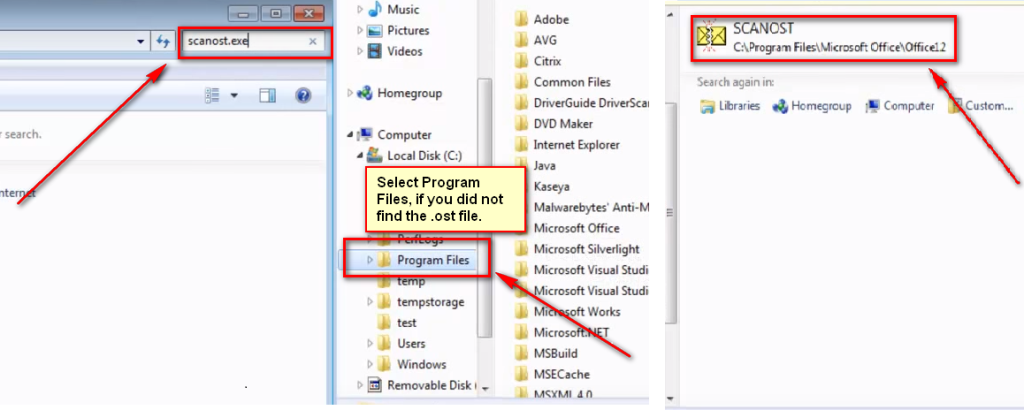

Računalnik HKEY_CURRENT_USER Software Microsoft Office 16.0 Access Security blockcontentexecutionfrominternet = 1

Uporabniki z več Officeovimi izdelki pa bodo morali vključiti ločene vnose registrskega ključa za vsakega, kot se zdi.

Oznake Varnost sistema Windows