Odkupno sporočilo ustvaril Xbash v zbirki podatkov MySQL

Nova zlonamerna programska oprema, znana kot Xbash 'So odkrili raziskovalci enote 42, je objavila objava v spletnem dnevniku Palo Alto Networks . Ta zlonamerna programska oprema je edinstvena po ciljni moči in hkrati vpliva na strežnike Microsoft Windows in Linux. Raziskovalci v enoti 42 so to zlonamerno programsko opremo povezali z Iron Group, ki je skupina akterjev groženj, prej znana po napadih ransomware.

Glede na objavo v spletnem dnevniku ima Xbash funkcije seštevanja, samorazmnoževanja in ransonware. Ima tudi nekatere zmogljivosti, ki lahko, ko se implementirajo, omogočijo, da se zlonamerna programska oprema dokaj hitro širi znotraj mreže organizacije, na podobne načine, kot sta WannaCry ali Petya / NotPetya.

Značilnosti Xbash

Komentirajoč značilnosti te nove zlonamerne programske opreme, so raziskovalci enote 42 zapisali: »Nedavno je enota 42 uporabila Palo Alto Networks WildFire za prepoznavanje nove družine zlonamerne programske opreme, ki cilja na strežnike Linux. Po nadaljnji preiskavi smo ugotovili, da je letos razvila aktivna skupina za kibernetski kriminal Iron (aka Rocke) kombinacijo botneta in odkupne programske opreme. To novo zlonamerno programsko opremo smo poimenovali 'Xbash' na podlagi imena prvotnega glavnega modula zlonamerne kode. '

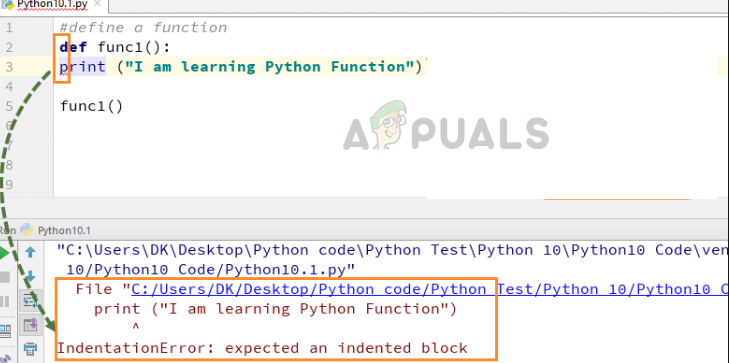

Skupina Iron Group je bila prej namenjena razvoju in širjenju ugrabitev kriptovalutnih transakcij ali trojancev rudarjev, ki so bili večinoma namenjeni ciljanju na Microsoft Windows. Vendar pa je Xbash namenjen odkrivanju vseh nezaščitenih storitev, brisanju uporabnikovih baz podatkov MySQL, PostgreSQL in MongoDB ter odkupnini za Bitcoine. Tri znane ranljivosti, ki jih Xbash uporablja za okužbo sistemov Windows, so Hadoop, Redis in ActiveMQ.

Xbash se večinoma širi s ciljanjem na morebitne nepokrite ranljivosti in šibka gesla. je podatkovno uničujoče , kar pomeni, da uničuje podatkovne baze, ki temeljijo na Linuxu, kot svoje zmožnosti odkupne programske opreme. Tudi znotraj Xbash-a ni nobenih funkcij, ki bi obnovile uničene podatke po izplačilu odkupnine.

V nasprotju s prejšnjima slavnima botnetoma Linux, kot sta Gafgyt in Mirai, je Xbash botnet za Linux na naslednji ravni, ki svoj cilj razširja na javna spletna mesta, saj cilja na domene in naslove IP.

Xbash ustvari seznam naslovov IP v podmreži žrtve in izvede skeniranje vrat (Palo Alto Networks)

Obstaja še nekaj podrobnosti o zmožnostih zlonamerne programske opreme:

- Ima zmogljivosti botnet, coinmining, ransomware in samoširjenje.

- Ciljajo na sisteme, ki temeljijo na Linuxu, zaradi svojih zmožnosti ransomware in botnet.

- Ciljajo na sisteme, ki temeljijo na Microsoftovem sistemu Windows, zaradi svojih zmožnosti seštevanja in samoširjenja.

- Komponenta ransomware cilja in izbriše podatkovne baze, ki temeljijo na Linuxu.

- Do danes smo na teh denarnicah opazili 48 dohodnih transakcij s skupnim prihodkom približno 0,964 bitcoinov, kar pomeni, da je 48 žrtev skupaj plačalo približno 6.000 ameriških dolarjev (v času pisanja tega članka).

- Vendar ni dokazov, da bi plačane odkupnine povzročile okrevanje žrtev.

- Pravzaprav ne najdemo dokazov o kakršni koli funkcionalnosti, ki omogoča izterjavo s plačilom odkupnine.

- Naša analiza kaže, da je to verjetno delo skupine Iron Group, skupine, ki je javno povezana z drugimi oglaševalskimi akcijami, vključno s tistimi, ki uporabljajo sistem za daljinsko upravljanje (RCS), katerega izvorna koda naj bi bila ukradena iz ' HackingTeam «Leta 2015.

Zaščita pred Xbash

Organizacije lahko uporabijo nekatere tehnike in nasvete raziskovalcev enote 42, da se zaščitijo pred morebitnimi napadi Xbash-a:

- Uporaba močnih, neprivzetih gesel

- Bodite na tekočem z varnostnimi posodobitvami

- Izvajanje varnosti končnih točk v sistemih Microsoft Windows in Linux

- Preprečevanje dostopa do neznanih gostiteljev v internetu (za preprečevanje dostopa do ukaznih in nadzornih strežnikov)

- Izvajanje in vzdrževanje strogih in učinkovitih postopkov in postopkov za varnostno kopiranje in obnovo.