Univerzalni medijski strežnik. Rezanje vrvi

Odkril je zunajpasovno ranljivost obdelave zunanjih entitet XML Chris Moberly v mehanizmu za razčlenitev XML različice 7.1.0 Universal Media Server. Ranljivost, dodeljena rezervirani oznaki CVE-2018-13416 , vpliva na enostavnost protokola za odkrivanje storitev (SSDP) in funkcionalnost storitve Universal Plug and Play (UPnP).

Universal Media Server je brezplačna storitev, ki zvok, video in slike prenaša na naprave, ki podpirajo DLNA. Dobro deluje s Sony PlayStation 3 in 4, Microsoftovima Xbox 360 in One ter številnimi pametnimi telefoni, pametnimi televizorji, pametnimi zasloni in pametnimi multimedijskimi predvajalniki.

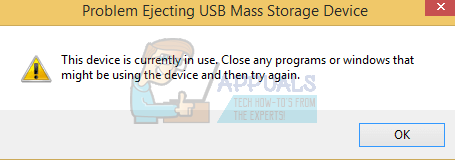

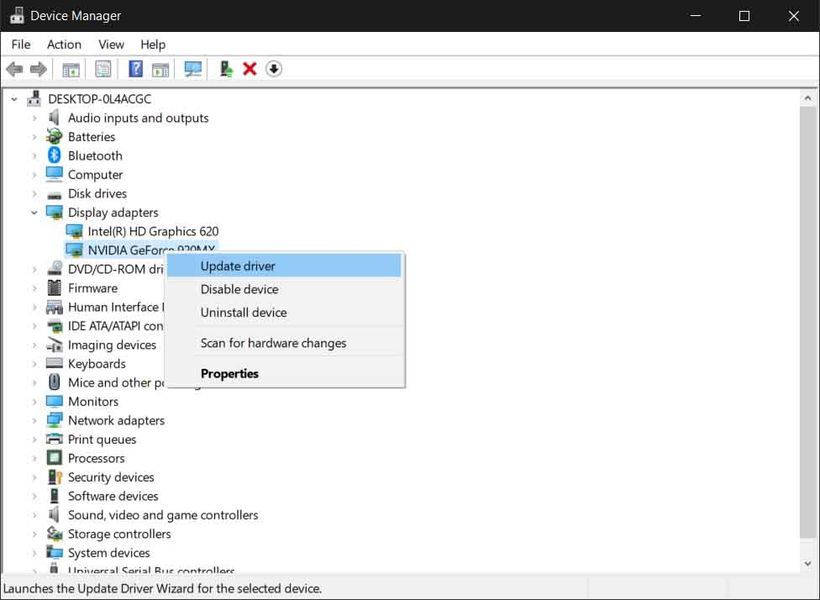

Ranljivost omogoča nepooblaščenemu napadalcu v istem LAN-u dostop do datotek v sistemu z enakimi dovoljenji kot pooblaščeni uporabnik, ki izvaja storitev Universal Media Server. Napadalec lahko s povezavami SMB (Server Message Block) tudi manipulira z varnostnim protokolom NetNTLM tako, da razkrije informacije, ki jih je mogoče pretvoriti v jasno besedilo. S tem lahko uporabnik enostavno ukrade gesla in druge poverilnice. Z istim mehanizmom lahko napadalec na daljavo izvaja ukaze v napravah s sistemom Windows z izzivanjem ali odzivanjem na varnostni protokol NetNTLM.

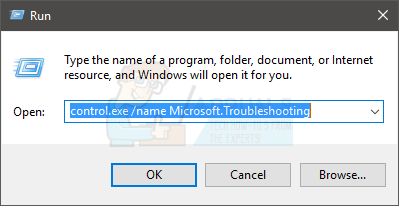

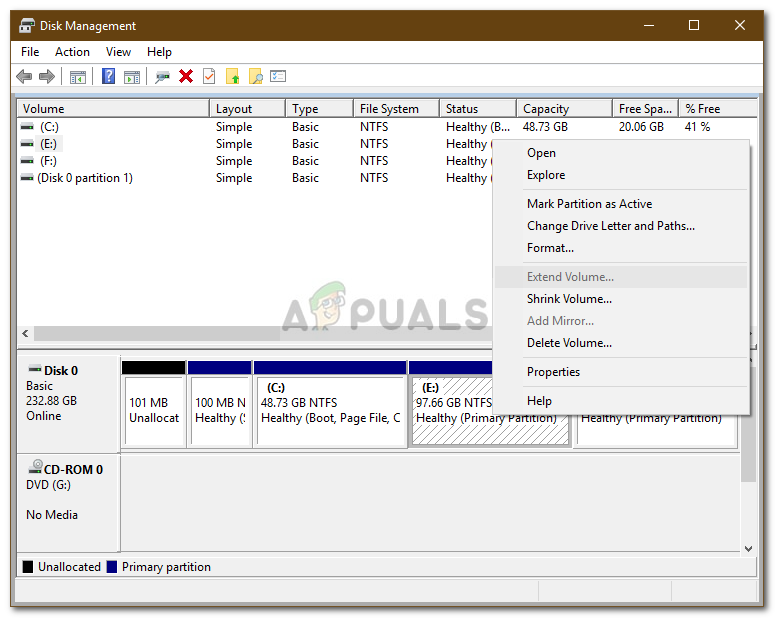

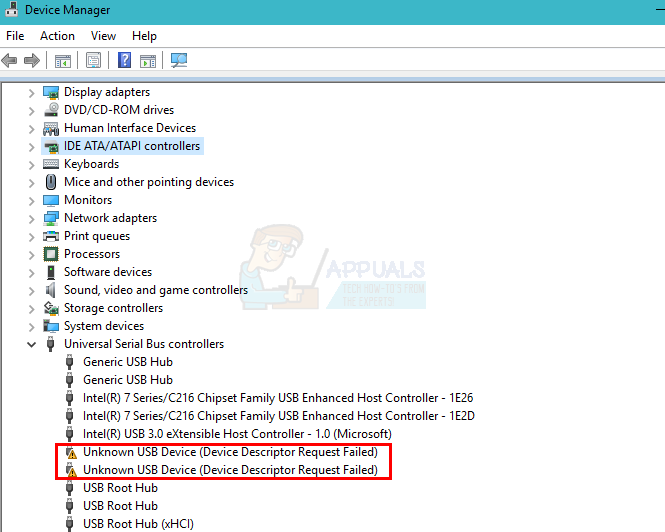

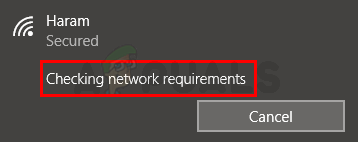

Storitev SSDP pošlje multicast UDP na 239.255.255.250 na vrata 1900 za odkrivanje in seznanjanje naprav UPnP. Ko je ta povezava vzpostavljena, naprava pošlje nazaj lokacijo za datoteko XML Device Descriptor, ki vsebuje več informacij o napravi v skupni rabi. Nato UMS izkoristi podatke iz te datoteke XML prek HTTP, da vzpostavi povezavo. Ranljivost pri tem se pojavi, ko napadalci ustvarijo lastne datoteke XML na predvidenem mestu, kar jim omogoča manipulacijo vedenja sistema UMS in njegove komunikacije v zvezi s tem. Ko UMS razčleni razmeščeno datoteko XML, dostopa do SMB s spremenljivko $ smbServer, kar napadalcu omogoča, da s tem kanalom izzove varnostni protokol NetNTLM ali se nanj odzove.

Tveganje, ki ga predstavlja ta ranljivost, je vsaj ogrožanje občutljivih informacij in oddaljeno izvajanje ukaza na najvišji ravni izkoriščanja. Ugotovljeno je bilo, da vpliva na različico 7.1.0 Universal Media Server v napravah s sistemom Windows 10. Sumi se tudi, da so starejše različice sistema UMS ranljive za isto težavo, vendar je bila zanj doslej preizkušena samo različica 7.1.0.

Najosnovnejša uporaba te ranljivosti zahteva, da napadalec nastavi datoteko XML tako, da prebere naslednje. S tem napadalec dobi dostop do varnostnega protokola NetNTLM, ki omogoča bočno premikanje po omrežju na podlagi enega ogroženega računa.

& xxe; & xxe-url; 1 0Če napadalec izkoristi ranljivost z izvajanjem zlo-ssdp orodje od gostitelja in na isti napravi zažene poslušalca netcat ali Impacket, bo napadalec lahko manipuliral s komunikacijami SMB naprave in v jasnem besedilu izvlekel podatke, gesla in informacije. Napadalec lahko tudi na daljavo pridobi datoteke z eno vrstico iz datotek iz računalnika žrtve, tako da v datoteki XML naprave Device Descriptor prebere naslednje:

& pošlji;To zahteva, da se sistem vrne in zbere drugo datoteko data.dtd, ki bi jo napadalec lahko nastavil:

% vseh;Z manipulacijo teh dveh datotek lahko napadalec pridobi enovrstne informacije iz datotek v žrtvinem računalniku, če napadalec nastavi ukaz za iskanje na določenem mestu.

UMS je bil o tej ranljivosti obveščen v nekaj urah po odkritju, podjetje pa je obvestilo, da delajo na popravku za reševanje varnostne težave.