WordPress. Orderland

Za spletna mesta, ki uporabljajo priljubljene sisteme za upravljanje vsebin (CMS), kot sta Joomla in WordPress, velja skripta za vbrizgavanje in preusmeritev kode. Nova varnostna grožnja očitno nič hudega sluteče obiskovalce pošilja na verodostojna, a zelo zlonamerna spletna mesta. Po uspešni preusmeritvi varnostna grožnja nato pošlje okuženi kodo in programsko opremo v ciljni računalnik.

Varnostni analitiki so odkrili presenetljivo varnostno grožnjo, ki je namenjena Joomli in WordPress, dve najbolj priljubljeni in najpogosteje uporabljani platformi CMS. Milijoni spletnih mest uporabljajo vsaj enega sistema upravljanja vsebin za ustvarjanje, urejanje in objavljanje vsebin. Analitiki zdaj opozarjajo lastnike spletnih mest Joomla in WordPress na zlonamerni preusmeritveni skript, ki obiskovalce potiska na zlonamerna spletna mesta. Eugene Wozniak, raziskovalec varnosti pri Sucuri, podrobno opisal zlonamerno varnostno grožnjo ki jih je odkril na spletnem mestu stranke.

Novoodkrita grožnja injektorja .htaccess ne poskuša osakati gostitelja ali obiskovalca. Namesto tega prizadeta spletna stran nenehno poskuša preusmeriti promet na oglaševalske strani. Čeprav to morda ne zveni zelo škodljivo, skript injektorja poskuša namestiti tudi zlonamerno programsko opremo. Drugi del napada v povezavi z legitimnimi spletnimi mesti lahko močno vpliva na verodostojnost gostitelja.

Joomla, kot tudi spletna mesta WordPress, zelo pogosto uporabljajo datoteke .htaccess za spreminjanje konfiguracije na ravni imenika spletnega strežnika. Ni treba posebej omenjati, da je to precej kritična komponenta spletnega mesta, ker datoteka vsebuje osnovno konfiguracijo gostiteljske spletne strani in njene možnosti, ki vključujejo dostop do spletnega mesta, preusmeritve URL-jev, skrajšanje URL-jev in nadzor dostopa.

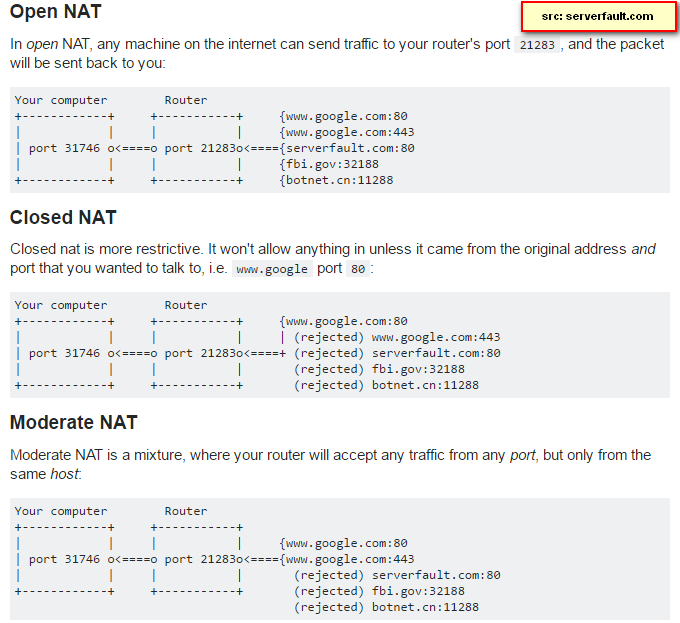

Po mnenju varnostnih analitikov je zlonamerna koda zlorabljala funkcijo preusmeritve URL-jev datoteke .htaccess: »Medtem ko večina spletnih aplikacij uporablja preusmeritve, te funkcije pogosto uporabljajo tudi slabi igralci za ustvarjanje oglaševalskih prikazov in za pošiljanje nič hudega sluteče obiskovalce spletnih mest z lažnim predstavljanjem ali druge zlonamerne spletne strani. '

Resnično zaskrbljujoče je, da ni jasno, kako natančno so napadalci dobili dostop do spletnih mest Joomla in WordPress. Medtem ko je varnost teh platform precej močna, lahko napadalci, ko so v njej, precej enostavno zlonamerno kodo namestijo v datoteke Index.php primarnega cilja. Datoteke Index.php so kritične, saj so odgovorne za dostavo spletnih strani Joomla in WordPress, kot sta oblikovanje vsebine in posebna osnovna navodila. V bistvu gre za primarni sklop navodil, ki določa, kaj in kako dostaviti vse, kar ponuja spletno mesto.

Po pridobitvi dostopa lahko napadalci varno posadijo spremenjene datoteke Index.php. Nato so lahko napadalci vbrizgali zlonamerne preusmeritve v datoteke .htaccess. Grožnja vbrizgalnika .htaccess zažene kodo, ki nenehno išče datoteko .htaccess na spletnem mestu. Po iskanju in vbrizganju zlonamernega preusmeritvenega skripta grožnja poglobi iskanje in poskuša poiskati več datotek in map za napad.

Primarna metoda za zaščito pred napadom je popolna odprava uporabe datoteke .htaccess. Dejansko je bila privzeta podpora za datoteke .htaccess odpravljena, začenši z Apache 2.3.9. Toda več lastnikov spletnih mest se vseeno odloči, da jo omogočijo.