WordPress. Orderland

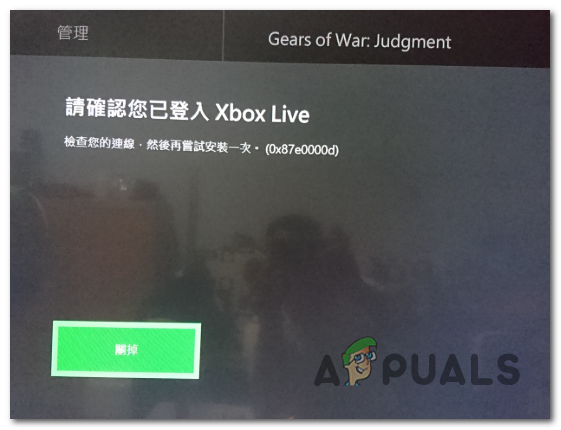

V treh vtičnikih WordPress: vtičniku GWolle Guestbook CMS, vtičniku Strong Testimonials in vtičniku Snazzy Maps je bila med rutinskim varnostnim pregledom sistema z DefenseCode ThunderScan odkrita ranljivost skriptnega skripta (XSS). Z več kot 40.000 aktivnimi namestitvami vtičnika Gwolle Guestbook, več kot 50.000 aktivnimi namestitvami vtičnika Strong Testimonials in več kot 60.000 aktivnimi namestitvami vtičnika Snazzy Maps, ranljivost skriptnega skriptnega spletnega mesta uporabnike tvega, da skrbniku omogoči dostop do zlonamernega napadalca in po končanem delu omogoči napadalcu brezplačno podajo za nadaljnje širjenje zlonamerne kode med gledalce in obiskovalce. Ta ranljivost je bila raziskana na podlagi svetovalnih ID-jev DefenseCode DC-2018-05-008 / DC-2018-05-007 / DC-2018-05-008 (oziroma) in je bilo ugotovljeno, da predstavlja srednjo grožnjo na vseh treh frontah. Obstaja v jeziku PHP v navedenih vtičnikih WordPress in ugotovljeno je bilo, da vpliva na vse različice vtičnikov do vključno v2.5.3 za Gwolle Guestbook, v2.31.4 za močna priporočila in v1.1.3 za Snazzy Maps.

Ranljivost skriptnega skriptnega spletnega mesta se izkoristi, ko zlonamerni napadalec skrbno oblikuje kodo JavaScript, ki vsebuje URL, in upravlja skrbniški račun WordPress, da se poveže z navedenim naslovom. Takšna manipulacija se lahko zgodi s komentarjem, objavljenim na spletnem mestu, ki ga skrbnik mika, da klikne na e-pošto, objavo ali diskusijo na forumu, do katere dostopa. Ko je zahteva podana, se zlonamerna koda zažene in heker uspe pridobiti popoln dostop do spletnega mesta WordPress tega uporabnika. Z odprtim dostopom do strani lahko heker v to spletno mesto vdela več takšnih zlonamernih kod, da zlonamerno programsko opremo razširi tudi na obiskovalce strani.

Ranljivost je prvotno odkril DefenseCode prvega junija, WordPress pa je bil o tem obveščen 4 dni kasneje. Prodajalec je dobil običajno 90-dnevno obdobje izdaje, da se je oglasil z rešitvijo. Po preiskavi je bilo ugotovljeno, da ranljivost obstaja v funkciji echo (), še posebej spremenljivka $ _SERVER ['PHP_SELF'] za vtičnik Gwolle Guestbook, spremenljivka $ _REQUEST ['id'] v vtičniku Strong Testimonials in spremenljivka $ _GET ['text'] v vtičniku Snazzy Maps. Da bi ublažili tveganje te ranljivosti, je WordPress izdal posodobitve za vse tri vtičnike, uporabniki pa naj svoje vtičnike posodobijo na najnovejše razpoložljive različice.