LockCrypt Ransomware. Odpravite okuženi računalnik

Sorazmerno šibkejša zlonamerna programska oprema LockCrypt deluje pod radarjem za izvajanje napadov kibernetske kriminala manjšega obsega od junija 2017. Najbolj vidno je bila aktivna februarja in marca letos, vendar zaradi dejstva, da je treba namestiti ransomware ročno na napravah, ki so začele veljati, ni predstavljal tako velike grožnje, kot so nekatere najbolj razvpite kripto-kriminalne odkupnine tam zunaj, GrandCrab je bil eden izmed njih. Po analizi (a vzorec varnostni strokovnjaki odkrili več napak pri programiranju odkupne programske opreme, ki bi jih lahko razveljavili za dešifriranje ukradenih datotek. Z uporabo zbranih informacij je BitDefender izdal datoteko Orodje za dešifriranje ki lahko obnovi datoteke v vseh različicah odkupne programske opreme LockCrypt, razen v najnovejši.

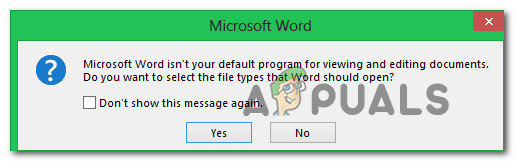

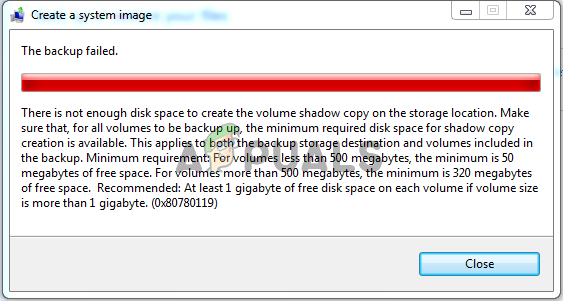

Glede na temeljito raziskavo MalwareBytes Lab poročilo ki analizira zlonamerno programsko opremo znotraj in zunaj, prva napaka, odkrita v LockCrypt, je dejstvo, da zahteva ročno namestitev in skrbniške pravice, da začnejo veljati. Če so ti pogoji izpolnjeni, se izvede izvedljiva datoteka, ki v datoteko C: Windows postavi datoteko wwvcm.exe in doda ustrezen registrski ključ. Ko ransomware začne prodirati v sistem, šifrira vse datoteke, do katerih ima dostop, vključno z datotekami .exe, in ustavi sistemske procese na poti, da zagotovi, da se lasten postopek nadaljuje nemoteno. Imena datotek se spremenijo v naključne alfanumerične nize base64, njihove pripone pa so nastavljene na .1btc. Ob koncu postopka se sproži opomba o odkupnini z besedilno datoteko, dodatne informacije pa se shranijo v register HKEY_LOCAL_MACHINE, ki vsebuje dodeljeni 'ID' napadenega uporabnika ter opomnike o navodilih za obnovitev datoteke.

Pojavno okno LockCrypt Ransomware Note. MalwareBytes Lab

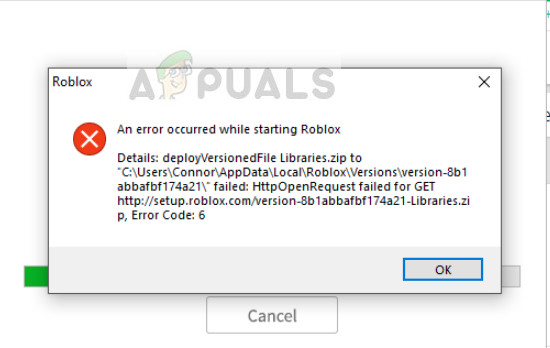

Čeprav lahko ta ransomware deluje brez internetne povezave, so v primeru, da je povezan, raziskovalci ugotovili, da komunicira s CnC v Iranu in ji pošilja alfanumerične podatke base64, ki dešifrirajo dodeljeni ID, operacijski sistem napadene naprave in ransomware, ki preprečuje lokacijo na pogonu. Raziskovalci so odkrili, da koda zlonamerne programske opreme uporablja funkcijo GetTickCount za nastavitev naključnih alfanumeričnih imen in komunikacij, ki niso posebno močne kode za dešifriranje. To se naredi v dveh delih: prvi uporablja operacijo XOR, drugi pa XOR, pa tudi ROL in bitno zamenjavo. Te šibke metode omogočajo zlahka dešifriranje kode zlonamerne programske opreme, s čimer je BitDefender z njo lahko manipuliral in ustvaril orodje za dešifriranje zaklenjenih datotek .1btc.

BitDefender je raziskoval več različic izsilitvene programske opreme LockCrypt, da bi oblikoval javno dostopno orodje BitDefender, ki lahko dešifrira datoteke .1btc. Tudi druge različice zlonamerne programske opreme šifrirajo datoteke v končnice .lock, .2018 in .mich, ki jih je mogoče tudi dešifrirati ob stiku z raziskovalcem varnosti. Michael Gillespie . Zdi se, da najnovejša različica izsiljevalske programske opreme šifrira datoteke v pripono .BI_D, za katero mehanizem za dešifriranje še ni zasnovan, vendar so vse prejšnje različice zdaj zlahka dešifrirane.

![[POPRAVEK] Igralne funkcije niso na voljo za namizje Windows ali File Explorer](https://jf-balio.pt/img/windows-troubleshooting/16/fix-gaming-features-aren-8217-t-available-for-windows-desktop-or-file-explorer-1.jpg)