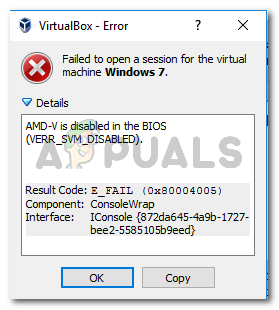

Raspberry Pi je priljubljen enokrmilni računalnik, ki je v zadnjih letih postal vse noro. Zaradi naraščajoče priljubljenosti in pogoste uporabe pri začetniških kodirnikih in navdušencih nad tehnologijo je spletna kriminalca postala tarča, da počnejo tisto, kar jim je najbolj všeč: kibernetsko krajo. Tako kot pri običajnih računalniških napravah, ki jih zaščitimo s številnimi požarnimi zidovi in gesli, postaja vse bolj pomembno, da tudi svojo Raspberry Pi zaščitimo s podobno večplastno zaščito.

Raspberry Pi

Preverjanje pristnosti z več faktorji deluje tako, da združi dve ali več od naslednjih možnosti, da vam omogoči dostop do vašega računa ali naprave. Tri široke kategorije, s katerimi lahko zagotovite dostop do informacij, so: nekaj, kar veste, nekaj, kar imate, in nekaj, kar ste. Prva kategorija je lahko geslo ali PIN koda, ki ste jo nastavili za svoj račun ali napravo. Kot dodaten sloj zaščite boste morda morali zagotoviti nekaj iz druge kategorije, na primer sistemsko ustvarjen zatič, ki ga pošljete v pametni telefon ali ustvarite v drugi napravi, ki ste v vaši lasti. Kot tretjo možnost lahko vključite tudi nekaj iz tretje kategorije, ki obsega fizične ključe, kot je biometrična identifikacija, ki vključuje prepoznavanje obraza, odtis palca in skeniranje mrežnice, odvisno od zmožnosti vaše naprave za izvedbo teh pregledov.

Za namen te nastavitve bomo uporabili dva najpogostejša načina preverjanja pristnosti: nastavljeno geslo in enkratni žeton, ustvarjen prek pametnega telefona. Oba koraka bomo povezali z Googlom in vaše geslo bomo prejeli prek Googlove aplikacije za preverjanje pristnosti (ki nadomešča potrebo po prejemanju SMS kod na vašem mobilnem telefonu).

1. korak: Pridobite aplikacijo Google Authenticator

Aplikacija Google Authenticator v Trgovini Google Play.

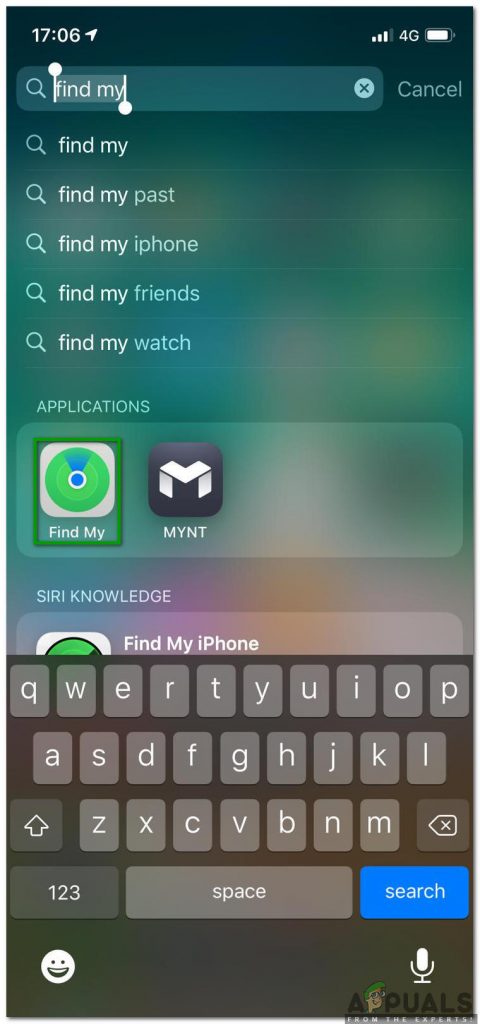

Preden začnemo z nastavitvijo vaše naprave, prenesite in namestite aplikacijo za preverjanje pristnosti google na vaš pametni telefon. Odprite trgovino Apple App, trgovino Google Play ali trgovino katere koli naprave, s katero upravljate. Prenesite aplikacijo za preverjanje pristnosti google in počakajte, da se namestitev konča. Lahko se uporabijo tudi druge aplikacije za preverjanje pristnosti, kot je Microsoftov avtentifikator, vendar bomo za našo vadnico uporabili Googlovo avtentifikator.

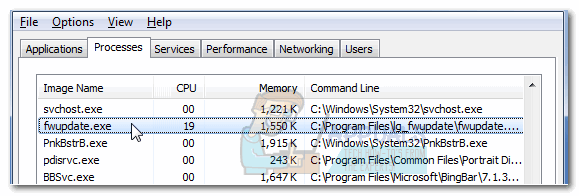

2. korak: Nastavitev povezav SSH

Naprave Raspberry Pi običajno delujejo na SSH, mi pa bomo delali tudi na konfiguriranju večfaktorske avtentikacije prek SSH. Ustvarili bomo dve SSH povezavi, da bomo to storili iz naslednjega razloga: ne želimo, da se zaklenete iz naprave, in v primeru, da boste zaklenjeni iz enega toka, vam bo drugi omogočil še eno priložnost, da se vrnete To je samo varnostna mreža, ki jo postavljamo zaradi vas: uporabnik, ki je lastnik naprave. Ta drugi tok varnostne mreže bomo ohranjali skozi postopek namestitve, dokler celotna namestitev ne bo končana in smo zagotovili, da vaše večfaktorsko preverjanje pristnosti deluje pravilno. Če naslednje korake izvedete premišljeno in previdno, pri nastavitvi preverjanja pristnosti ne bi smelo biti težav.

Vmesnik Raspberry Pi.

Zaženite dve terminalski okni in v vsako vnesite naslednji ukaz. S tem naj bi vzporedno nastavili oba toka.

ssh uporabniško ime@piname.local

Namesto uporabniškega imena vnesite uporabniško ime naprave. Namesto imena pi vnesite ime naprave pi.

Po pritisku na tipko Enter boste v obeh oknih terminala dobili pozdravno sporočilo, v katerem bodo prikazana tudi ime vaše naprave in vaše uporabniško ime.

Nato bomo uredili datoteko sshd_config. Če želite to narediti, v vsako okno vnesite naslednji ukaz. Ne pozabite narediti vseh korakov v tem razdelku v obeh oknih vzporedno.

sudo nano / etc / ssh / sshd_config

Pomaknite se navzdol in poiščite, kje piše: ChallengeResponseAuthentication št

Spremenite 'ne' v 'da', tako da to vnesete namesto njega. Spremembe shranite s pritiskom na [Ctrl] + [O] in nato s pritiskom na [Ctrl] + [X] zapustite okno. Še enkrat, naredite to za obe okni.

Znova zaženite terminale in v vsakega vnesite naslednji ukaz za ponovni zagon demona SSH:

sudo systemctl znova zaženi ssh

Nazadnje. V svojo namestitev namestite Google Authenticator, da z njim integrirate svoj sistem. Če želite to narediti, vnesite naslednji ukaz:

sudo apt-get namestite libpam-google-authenticate

Vaša pretočna predvajanja so zdaj nastavljena in do tega trenutka ste svoj Google overitelj konfigurirali tako z napravo kot s pametnim telefonom.

3. korak: integracija vaše večfaktorske overitve z Google Authenticator

- Zaženite svoj račun in vnesite naslednji ukaz: google-authenticate

- Vnesite 'Y' za časovne žetone

- Iztegnite okno, da vidite celotno ustvarjeno kodo QR, in jo optično preberite v napravi pametnega telefona. Tako boste lahko storitev za preverjanje pristnosti Raspberry Pi povezali z aplikacijo za pametni telefon.

- Pod kodo QR bo prikazanih nekaj varnostnih kod. Zapišite si jih ali jih fotografirajte, da jih boste imeli v rezervi, če ne boste mogli preveriti svoje večfaktorske overitve prek aplikacije Google Authenticator in na koncu potrebujete nadomestno kodo, da vstopite. jih izgubite.

- Zdaj boste pozvani s štirimi vprašanji, tukaj pa je, kako boste morali nanje odgovoriti tako, da vnesete 'Y' za da ali 'N' za ne. (Opomba: spodnja vprašanja so navedena neposredno iz digitalnega terminala Raspberry Pi, da boste natančno vedeli, s katerimi vprašanji se boste soočili in kako nanje odgovoriti.)

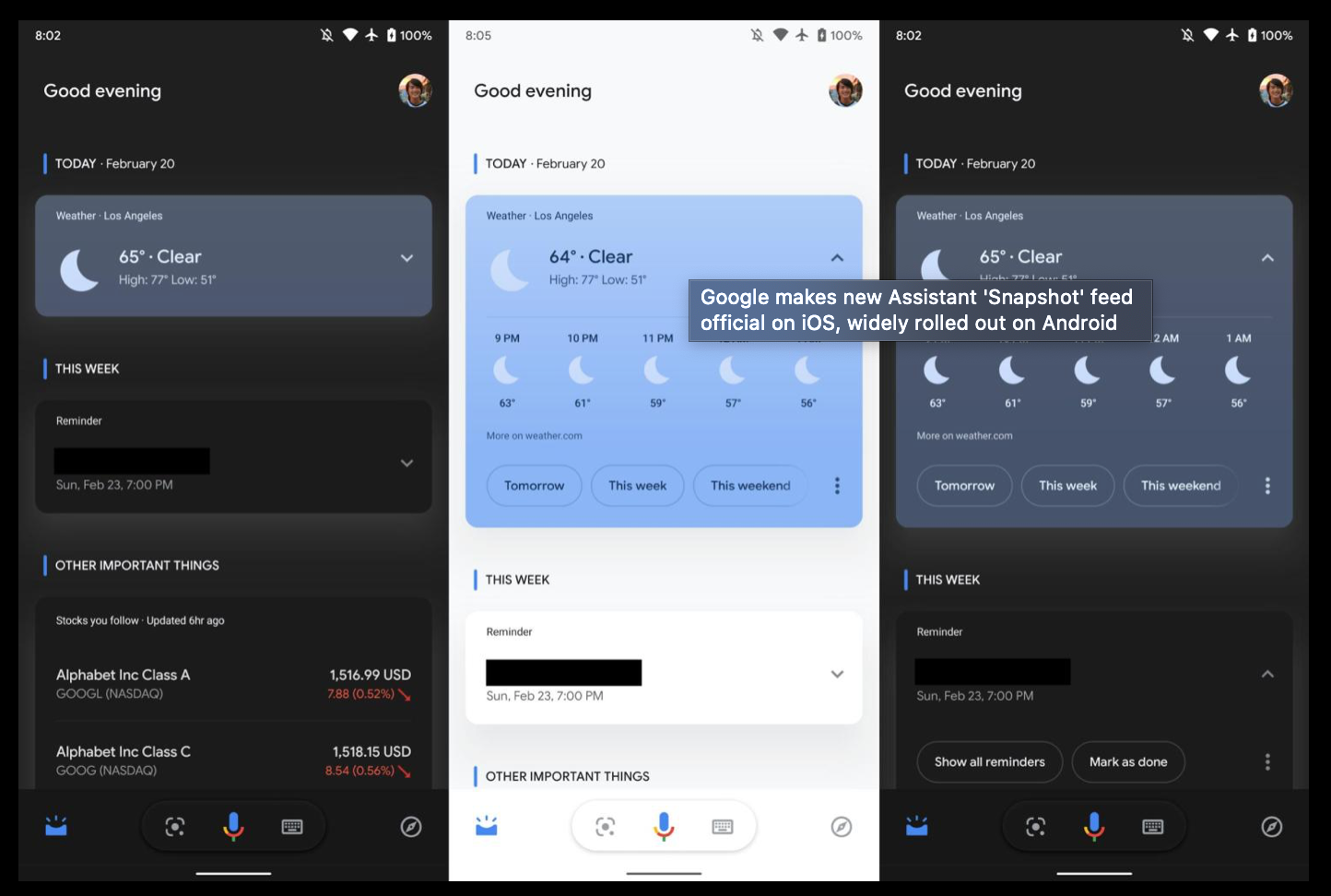

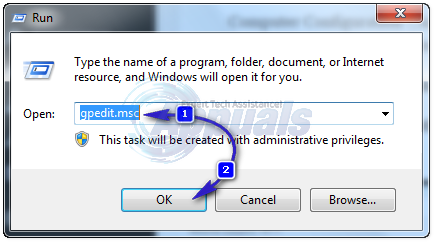

Aplikacija Google Authenticator Smartphone za iOS. Računi so bili zaradi varnostnih razlogov zatemnjeni, številke varnostne kode pa so bile premešane in spremenjene.

- »Ali želim, da posodobim vašo datoteko» /home/pi/.google_authenticator «?« (l / n): Vnesite 'Y'

- »Ali želite prepovedati večkratno uporabo istega žetona za preverjanje pristnosti? To vas omeji na eno prijavo približno vsakih 30-ih, vendar poveča vaše možnosti, da opazite ali celo preprečite napade človeka v sredini (y / n): ' Vnesite 'Y'

- »Mobilna aplikacija vsakih 30 sekund privzeto ustvari nov žeton. Da bi nadomestili morebitno časovno neskladje med odjemalcem in strežnikom, dovolimo dodaten žeton pred in po trenutnem času. To omogoča časovni zamik do 30 sekund med overjevalnim strežnikom in odjemalcem. Če imate težave s slabo časovno sinhronizacijo, lahko okno s privzete velikosti 3 dovoljenih kod (ena prejšnja koda, ena trenutna koda, naslednja koda) povečate na 17 dovoljenih kod (8 prejšnjih kod, ena trenutna koda, naslednjih 8 kod). To bo omogočilo časovni zamik do 4 minut med odjemalcem in strežnikom. Ali želite to storiti? (l / n): ' Vnesite 'N'

- »Če računalnik, v katerega se prijavite, ni zaščiten pred poskusi brutalne prijave, lahko za modul za preverjanje pristnosti omogočite omejevanje hitrosti. To privzeto omeji napadalce na največ 3 poskuse prijave v 30-ih. Ali želite omogočiti omejevanje hitrosti? (l / n): ' Vnesite 'Y'

- Zdaj na pametnem telefonu zaženite aplikacijo Google Authenticator in pritisnite ikono plus na vrhu zaslona. Optično preberite kodo QR, ki je prikazana v napravi Pi, da seznanite obe napravi. Zdaj bodo prikazane avtentifikacijske kode neprekinjeno, kadar koli jih potrebujete za prijavo. Kode vam ne bo treba ustvariti. Lahko preprosto zaženete aplikacijo in vtipkate tisto, ki je prikazana v tistem trenutku.

4. korak: Konfiguriranje modula za preverjanje pristnosti PAM z vašim SSH

Zaženite terminal in vnesite naslednji ukaz: sudo nano /etc/pam.d/sshd

Vnesite naslednji ukaz, kot je prikazano:

# 2 Zahtevana je avtorizacija pam_google_authenticator.so

Če želite pred vnosom gesla zahtevati ključ za vstop skozi aplikacijo Google Authenticator, vnesite naslednji ukaz pred predhodno vnesenim ukazom:

@include common-auth

Če želite po vnosu gesla vprašati za ključ za vnos, vnesite isti ukaz, razen da ga vstavite po prejšnjem naboru ukazov # 2FA. Spremembe shranite s pritiskom na [Ctrl] + [O] in nato s pritiskom na [Ctrl] + [X] zapustite okno.

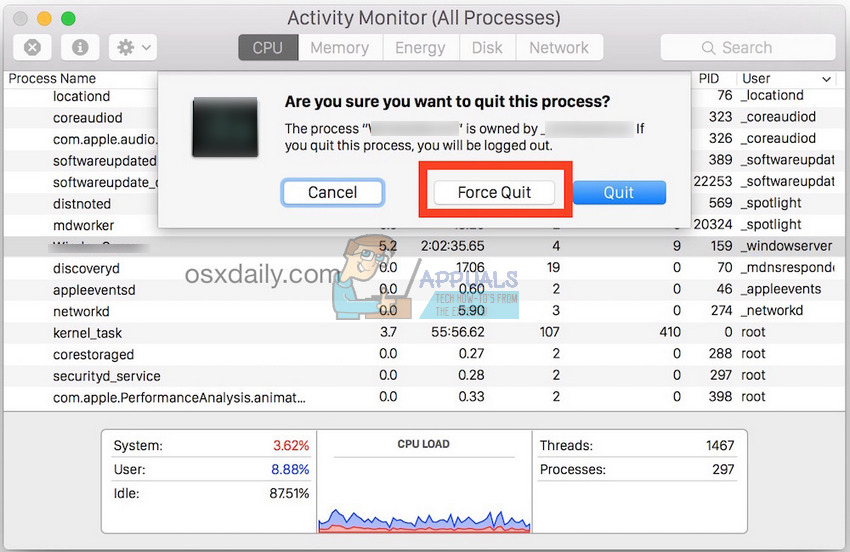

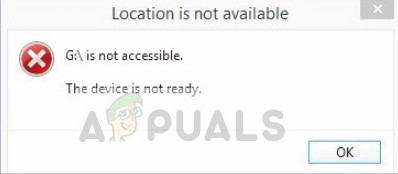

5. korak: Zaprite vzporedni SSH tok

Zdaj, ko ste končali z nastavitvijo večfaktorske overitve, lahko zaprete enega od vzporednih tokov, ki smo jih že imeli. Če želite to narediti, vnesite naslednji ukaz:

sudo systemctl znova zaženi ssh

Vaš drugi varnostni varnostni tok še vedno teče. To boste izvajali, dokler ne preverite, ali večfaktorska overitev deluje pravilno. Če želite to narediti, zaženite novo povezavo SSH, tako da vnesete:

ssh uporabniško ime@piname.local

Namesto uporabniškega imena vnesite uporabniško ime naprave. Namesto imena pi vnesite ime naprave pi.

Zdaj bo izveden postopek prijave. Vnesite geslo in nato vnesite kodo, ki je trenutno prikazana v aplikaciji Google Authenticator. Pazite, da oba koraka opravite v tridesetih sekundah. Če se lahko uspešno prijavite, se lahko vrnete nazaj in ponovite prejšnji korak, da zaprete vzporedni tok varnostne mreže, ki smo ga izvajali. Če ste pravilno upoštevali vse korake, bi lahko zdaj v napravi Raspberry Pi nadaljevali z večfaktorsko overitvijo.

Končne besede

Kot pri vsakem postopku preverjanja pristnosti, ki ga vzpostavite v kateri koli napravi ali računu, so zaradi teh dodatnih dejavnikov varnejši kot prej, vendar niso popolnoma varni. Bodite previdni pri uporabi naprave. Bodite pozorni na morebitne prevare, phishing napade in kibernetske kraje, ki bi lahko postale predmet vaše naprave. Zaščitite svojo drugo napravo, na kateri ste nastavili postopek pridobivanja kode, in jo tudi zaščitite. To napravo boste potrebovali vsakič, da se vrnete v sistem. Varnostne kode hranite na znanem in varnem mestu, če boste kdaj v položaju, ko nimate dostopa do varnostne kopije pametnega telefona.