Že nekaj časa velja, da ransomware redko prizadene stroje z Linuxom in celo FreeBSD. Na žalost je izsiljevalska programska oprema KillDisk zdaj napadla peščico računalnikov, ki jih poganja Linux, in zdi se, da so celo distribucije, ki razpršijo korenski račun, kot je Ubuntu, in njegovi različni uradni vrtljaji ranljive. Nekateri računalniški znanstveniki so izrazili mnenje, da so številne varnostne grožnje, ki so vplivale na Ubuntu, nekako ogrozile nekatere vidike namiznega vmesnika Unity, vendar lahko ta grožnja škodi celo tistim, ki uporabljajo KDE, Xfce4, Openbox ali celo popolnoma navidezno konzolo Ubuntu Server.

Za boj proti tej vrsti grožnje seveda veljajo dobra pravila zdrave pameti. Ne dostopajte do sumljivih povezav v brskalniku in poskrbite za pregledovanje zlonamerne programske opreme tako v datotekah, prenesenih iz interneta, kot tudi iz e-poštnih prilog. To še posebej velja za vsako izvršljivo kodo, ki ste jo prenesli, čeprav programi, ki prihajajo iz uradnih skladišč, prejmejo digitalni podpis za zmanjšanje te grožnje. Vedno uporabite urejevalnik besedila za branje vsebine katerega koli skripta, preden ga zaženete. Poleg tega je nekaj posebnih korakov, s katerimi lahko zaščitite svoj sistem pred KillDIsk, ki napada Ubuntu.

1. način: Razpršite korenski račun

Razvijalci Ubuntuja so se zavestno odločili, da bodo razpršili korenski račun, in čeprav se to ni izkazalo za popolnoma sposobnega ustaviti to vrsto napada, je to eden glavnih razlogov, da sistem počasi škoduje. Možno je obnoviti dostop do korenskega računa, kar je običajno za tiste, ki svoje računalnike uporabljajo kot strežnike, vendar ima to resne posledice pri varnosti.

Nekateri uporabniki so morda izdali sudo passwd in nato dali korenskemu računu geslo, s katerim bi se dejansko lahko prijavili z grafične in navidezne konzole. Če želite to funkcijo takoj onemogočiti, uporabite sudo passwd -l root, da odstranite prijavo za root, in postavite Ubuntu ali vrtenje, ki ga uporabljate, nazaj na prvotno mesto. Ko vas bodo vprašali za geslo, boste morali dejansko vnesti uporabniško geslo in ne tistega, ki ste ga vnesli v korenski račun, ob predpostavki, da delate z uporabniško prijavo.

Seveda najboljša metoda vključuje, da za začetek nikoli nismo uporabili sudo passwd. Varnejši način reševanja težave je uporaba sudo bash za pridobitev korenskega računa. Vprašali vas boste za geslo, ki bo spet vaše uporabniško in ne korensko geslo, če imate na svojem računalniku Ubuntu samo en uporabniški račun. Upoštevajte, da bi lahko dobili tudi korenski poziv za druge lupine z uporabo sudo, ki mu sledi ime omenjene lupine. Na primer, sudo tclsh ustvari korensko lupino na podlagi preprostega tolmača Tcl.

Ko končate s skrbniškimi nalogami, vtipkajte exit, da izstopite iz lupine, ker lahko korenska uporabniška lupina izbriše katero koli datoteko v sistemu ne glede na lastništvo. Če uporabljate lupino, kot je tclsh in je vaš poziv preprosto znak%, poskusite whoami kot ukaz v pozivu. Natančno vam mora povedati, kdo ste prijavljeni.

Vedno lahko uporabite tudi sudo rbash za dostop do omejene lupine, ki nima toliko funkcij in zato manj možnosti za škodo. Upoštevajte, da ti enako dobro delujejo v grafičnem terminalu, ki ga odprete v namiznem okolju, v celozaslonskem grafičnem terminalskem okolju ali na eni od šestih navideznih konzol, ki vam jih ponuja Linux. Sistem ne more razlikovati med različnimi možnostmi, kar pomeni, da boste lahko te spremembe spremenili od običajnega Ubuntuja, katerega koli vrtljaja, kot sta Lubuntu ali Kubuntu, ali namestitve strežnika Ubuntu brez grafičnih namiznih paketov.

2. način: Preverite, ali ima korenski račun neuporabno geslo

Zaženite sudo passwd -S root, da preverite, ali ima korenski račun kadar koli neuporabno geslo. Če se bo, bo v vrnjenem izhodu prebral root L ter nekaj informacij o datumu in času, ko je bilo root geslo zaprto. To na splošno ustreza času namestitve Ubuntuja in ga lahko varno prezrete. Če namesto tega bere root P, ima korenski račun veljavno geslo in ga morate zakleniti s koraki v 1. metodi.

Če izhod tega programa glasi NP, potem morate še bolj nujno zagnati sudo passwd -l root, da odpravite težavo, saj to pomeni, da korenskega gesla sploh ni in bi lahko kdorkoli, vključno s skriptom, dobil korensko lupino. iz navidezne konzole.

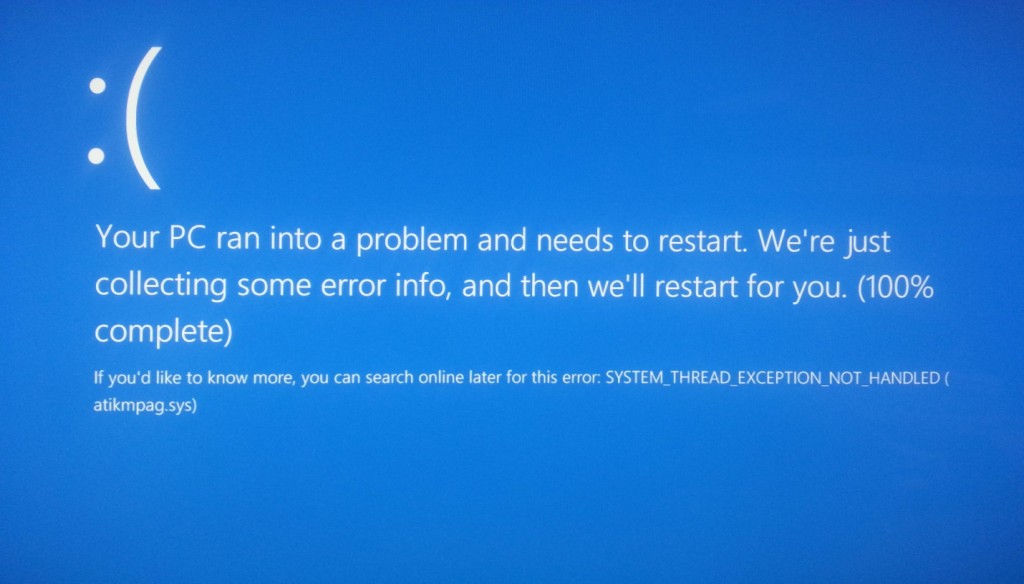

3. metoda: Identifikacija ogroženega sistema iz GRUB-a

To je strašljiv del in razlog, da morate vedno narediti varnostne kopije svojih najpomembnejših datotek. Ko naložite meni GNU GRUB, običajno s pritiskom Esc med zagonom sistema vidite več različnih možnosti zagona. Če pa vidite sporočilo, v katerem je navedeno, kje naj bodo, potem morda iščete ogroženi stroj.

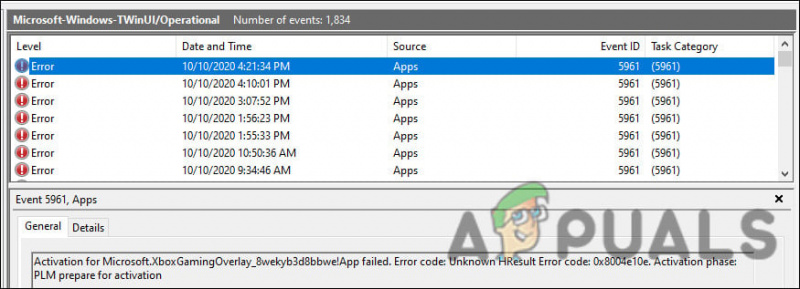

Testni stroji, ogroženi s programom KillDisk, so prebrali nekaj takega:

* Žal nam je, toda šifriranje

vaših podatkov uspešno zaključenih,

tako da lahko izgubite svoje podatke oz

Sporočilo se bo nadaljevalo z navodili za pošiljanje denarja na določen naslov. Ta računalnik morate preoblikovati in znova namestiti Linux. Ne odgovarjajte na nobene grožnje podjetja KillDisk. Ne samo, da to pomaga samo posameznikom, ki izvajajo tovrstne sheme, ampak tudi program različice Linuxa zaradi napake dejansko ne shrani šifrirnega ključa pravilno. To pomeni, da je ni mogoče rešiti, tudi če bi popustili. Prepričajte se, da imate čiste varnostne kopije in vam ne bo treba skrbeti, da boste na takem položaju.

4 minute branja