Čeprav je GNU / Linux izredno varen operacijski sistem, se marsikdo zvabi v lažni občutek varnosti. Imajo napačno predstavo, da se nikoli ne more zgoditi nič, ker delajo iz varnega okolja. Res je, da za okolje Linux obstaja zelo malo zlonamerne programske opreme, vendar je vseeno zelo verjetno, da bi bila namestitev Linuxa na koncu ogrožena. Če ne drugega, je upoštevanje možnosti rootkitov in drugih podobnih napadov pomemben del sistemske administracije. Rootkit se nanaša na nabor orodij, ki jih uporabniki tretjih oseb dobijo po dostopu do računalniškega sistema, do katerega nimajo dostopa. Ta komplet lahko nato uporabite za spreminjanje datotek brez vednosti upravičenih uporabnikov. Paket za razkritje ponuja tehnologijo, potrebno za hitro iskanje ogrožene programske opreme.

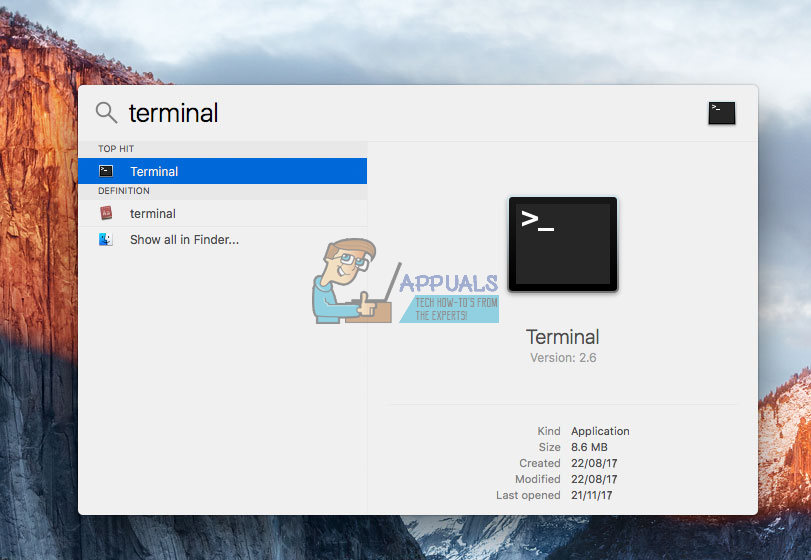

Unhide je v skladiščih za večino glavnih distribucij Linuxa. Uporaba ukaza upravitelja paketov, kot je sudo apt-get install unhide, je dovolj, da se prisili v namestitev na okuse Debian in Ubuntu. Strežniki z dostopom do GUI lahko uporabljajo upravitelja paketov Synaptic. Distribuciji Fedora in Arch imata vnaprej izdelane različice unhide za lastne sisteme za upravljanje paketov. Ko je unhide nameščen, bi ga morali sistemski skrbniki uporabljati na več različnih načinov.

Metoda 1: ID-ji postopka bruteforcinga

Najosnovnejša tehnika vključuje brutalno forsiranje vsakega ID-ja procesa, da se prepriča, da noben od njih ni skrit pred uporabnikom. Če nimate korenskega dostopa, v poziv CLI vnesite sudo unhide brute -d. Možnost d podvoji test, da zmanjša število prijavljenih lažnih pozitivnih rezultatov.

Rezultat je zelo osnovni. Po sporočilu o avtorskih pravicah bo unhide razložil preverjanja, ki jih izvaja. V vrstici bo navedeno:

[*] Začetek skeniranja z uporabo surove sile proti PIDS-u z vilicami ()in druga navedba:

[*] Začetek skeniranja z uporabo surove sile proti PIDS s funkcijami pthread

Če ni drugih rezultatov, potem ni razloga za skrb. Če brutalna podprogram programa kaj najde, bo sporočil nekaj takega:

Najden SKRITI PID: 0000

Štiri ničle bi zamenjali z veljavno številko. Če se zgolj glasi, da gre za prehodni postopek, je to morda lažno pozitivno. Preskus lahko izvajate večkrat, dokler ne dobite čistega rezultata. Če obstajajo nadaljnje informacije, bo morda potrebno nadaljnje preverjanje. Če potrebujete dnevnik, lahko s pomočjo stikala -f ustvarite datoteko dnevnika v trenutnem imeniku. Novejše različice programa kličejo to datoteko unhide-linux.log in vsebuje navaden izpis besedila.

2. metoda: Primerjava / proc in / bin / ps

Namesto tega lahko neposredno razkrijete, da primerjate sezname procesov / bin / ps in / proc, da zagotovite, da se ta dva ločena seznama v drevesu datotek Unix ujemata. Če se kaj zalomi, bo program sporočil nenavaden PID. Pravila Unixa določajo, da morajo izvajani procesi na teh dveh seznamih predstavljati številke ID. Za začetek preizkusa vnesite sudo unhide proc -v. Če se dotaknete v, bo program preveden v podroben način.

Ta metoda bo vrnila poziv z navedbo:

[*] Iskanje skritih procesov s skeniranjem / proc statČe se zgodi kaj nenavadnega, se bo pojavilo po tej vrstici besedila.

3. metoda: kombiniranje tehnik Proc in Procfs

Če je potrebno, lahko dejansko primerjate drevesne sezname datotek / bin / ps in / proc Unix, hkrati pa tudi primerjate vse podatke s seznama / bin / ps z napisi navideznega procfs. To preveri tako drevesna pravila datotek Unix kot tudi podatke procfs. Za izvedbo tega testa vnesite sudo unhide procall -v, kar lahko traja kar nekaj časa, saj mora pregledati vse / proc statistike in opraviti še nekaj drugih testov. To je odličen način, da zagotovite, da je vse na strežniku kopasetično.

4. metoda: Primerjava rezultatov procfs z / bin / ps

Prejšnji preskusi so preveč vključeni v večino aplikacij, vendar lahko preverite datotečni sistem proc neodvisno zaradi ustreznosti. Vtipkajte sudo unhide procfs -m, ki bo izvedel ta preverjanja in še nekaj preverjanj, zagotovljenih z lepljenjem na -m.

To je še vedno precej vključen test in lahko traja nekaj časa. Vrne tri ločene izhodne vrstice:

Upoštevajte, da lahko s katerim koli od teh testov ustvarite celoten dnevnik, tako da ukazu dodate -f.

5. način: Zagon hitrega optičnega branja

Če morate zgolj zagnati hiter pregled, ne da bi se ukvarjali s poglobljenimi preverjanji, preprosto vnesite sudo unhide quick, ki naj se zažene tako hitro, kot že ime pove. Ta tehnika skenira sezname proc in datotečni sistem proc. Izvaja tudi preverjanje, ki vključuje primerjavo informacij, zbranih iz / bin / ps, z informacijami, ki jih zagotavljajo klici sistemskih virov. To zagotavlja eno vrstico rezultata, žal pa poveča tveganje za lažno pozitivne rezultate. Koristno je še enkrat preveriti po pregledu prejšnjih rezultatov.

Rezultat je naslednji:

[*] Iskanje skritih procesov s primerjavo rezultatov sistemskih klicev, proc, dir in psPo zagonu tega optičnega branja boste morda opazili več prehodnih procesov.

6. način: Zagon povratnega skeniranja

Odlična tehnika za vohanje rootkitov vključuje preverjanje vseh niti ps. Če zaženete ukaz ps v pozivu CLI, lahko vidite seznam ukazov, ki se izvajajo iz terminala. Povratno skeniranje preveri, ali ima vsaka nit procesorja, ki vsebuje slike ps, veljavne sistemske klice in jo je mogoče poiskati v seznamu procfs. To je odličen način za zagotovitev, da rootkit ni nekaj ubil. Preprosto vnesite sudo unhide reverse, da zaženete to preverjanje. Moral bi teči izredno hitro. Ko se program zažene, vas mora obvestiti, da išče lažne procese.

7. način: Primerjava / bin / ps s sistemskimi klici

Na koncu najobsežnejše preverjanje vključuje primerjavo vseh informacij iz seznama / bin / ps z informacijami iz veljavnih sistemskih klicev. Za začetek tega preskusa vnesite sudo unhide sys. Več kot verjetno bo trajalo dlje kot drugi. Ker ponuja toliko različnih izhodnih vrstic, boste morda želeli uporabiti ukaz -f log-to-file, da boste lažje pregledali vse, kar ste našli.

4 minute branja