MySQL

Namenska skupina hekerjev izvaja precej poenostavljeno, a vztrajno iskanje baz podatkov MySQL. Nato so ranljive zbirke podatkov namenjene namestitvi odkupne programske opreme. Skrbniki strežnika MySQL, ki potrebujejo dostop do svojih baz podatkov na daljavo, morajo biti zelo previdni.

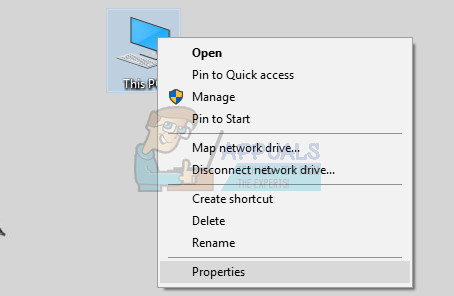

Hekerji neprekinjeno iščejo po internetu. Ti hekerji, za katere se domneva, da se nahajajo na Kitajskem, iščejo strežnike Windows, ki uporabljajo baze podatkov MySQL. Skupina očitno načrtuje okužite te sisteme z odkupno programsko opremo GandCrab .

Ransomware je dovršena programska oprema, ki zaklene pravega lastnika datotek in zahteva plačilo za pošiljanje prek digitalnega ključa. Zanimivo je, da podjetja za kibernetsko varnost do zdaj niso videla nobenega akterja grožnje, ki bi napadel strežnike MySQL, ki se izvajajo v sistemih Windows, zlasti da bi jih okužil z odkupno programsko opremo. Z drugimi besedami, nenavadno je, da hekerji iščejo ranljive zbirke podatkov ali strežnike in namestijo zlonamerno kodo. Običajna praksa, ki jo pogosto opazimo, je sistematičen poskus kraje podatkov, medtem ko se poskuša izogniti zaznavanju.

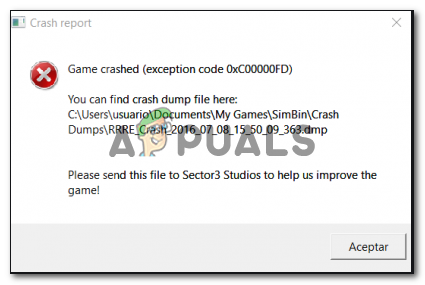

Andrew Brandt, glavni raziskovalec pri Sophosu, je odkril zadnji poskus iskanja po internetu, ki išče ranljive baze podatkov MySQL, ki se izvajajo v sistemih Windows. Po Brandtovih besedah se zdi, da hekerji iščejo internetno dostopne zbirke podatkov MySQL, ki bi sprejemale ukaze SQL. Parametri iskanja preverijo, ali sistemi delujejo z operacijskim sistemom Windows. Ko najdejo tak sistem, hekerji nato z zlonamernimi ukazi SQL posadijo datoteko na izpostavljene strežnike. Ko je okužba enkrat uspešna, se pozneje uporabi za gostovanje odkupne programske opreme GandCrab.

Ti najnovejši poskusi so zaskrbljujoči, ker jih je raziskovalcu Sophosa uspelo izslediti do oddaljenega strežnika, ki je morda le eden izmed njih. Očitno je imel strežnik odprt imenik s strežniško programsko opremo, imenovano HFS, ki je vrsta datotečnega strežnika HTTP. Programska oprema je ponujala statistične podatke o zlonamernih obremenitvah napadalca.

Brandt je v ugotovitvah pojasnil: »Zdi se, da strežnik kaže na več kot 500 prenosov vzorca, za katerega sem videl, da se je MySQL prenesel (7). Vendar so vzorci z imenom 3306-2.exe, 3306-3.exe in 3306-4.exe enaki tej datoteki. Če jih skupaj preštejemo, je bilo v petih dneh, odkar so bili postavljeni na ta strežnik, skoraj 800 prenosov in več kot 2300 prenosov drugega (približno teden dni starejšega) vzorca GandCrab v odprti imenik. Torej, čeprav to ni posebej masiven ali razširjen napad, predstavlja resno tveganje za skrbnike strežnikov MySQL, ki so skozi požarni zid zasuli luknjo v pristanišču 3306 na svojem strežniku baz podatkov, da bi ga lahko dosegel zunanji svet. '

Pomirjujoče je omeniti, da izkušeni skrbniki strežnikov MySQL redko konfigurirajo svoje strežnike ali, kar je najslabše, svoje zbirke podatkov pustijo brez gesel. Vendar taki primeri niso redki . Očitno se zdi namen trajnih pregledov oportunistično izkoriščanje napačno konfiguriranih sistemov ali baz podatkov brez gesel.