Google Android

V spletu se je pojavila nova odkupna programska oprema za mobilne naprave. Mutirajoči in razvijajoči se digitalni virus cilja na pametne telefone z Googlovim operacijskim sistemom Android. Zlonamerna programska oprema poskuša vstopiti prek preprostega, a pametno prikritega sporočila SMS in se nato poglobi v notranji sistem mobilnega telefona. Poleg tega, da ima kritičnega in občutljivega talca, se novi črv agresivno poskuša razširiti na druge žrtve prek ogroženih komunikacijskih platform pametnega telefona. Nova družina ransomware označuje pomemben, a zaskrbljujoč mejnik v Googlovem OS Android, ki je bil vedno bolj varen pred ciljanimi kibernetskimi napadi.

Strokovnjaki za kibernetsko varnost, ki delajo za priljubljenega razvijalca protivirusnih programov, požarnega zidu in drugih orodij za digitalno zaščito ESET, so odkrili novo družino izsiljevalskih programov, namenjenih napadu na Googlov mobilni operacijski sistem Android. Digitalni trojanski konj za pošiljanje uporablja sporočila SMS, so opozorili raziskovalci. Raziskovalci ESET so novo zlonamerno programsko opremo poimenovali Android / Filecoder.C in opazili povečano aktivnost iste zlonamerne programske opreme. Mimogrede se zdi, da je ransomware povsem nov, vendar pomeni konec dvoletnega upada novih zaznavanj zlonamerne programske opreme Android. Preprosto povedano, zdi se, da so hekerji znova zainteresirani za ciljanje na operacijske sisteme za pametne telefone. Ravno danes smo poročali o več Varnostne ranljivosti 'Zero Interaction', odkrite v operacijskem sistemu Apple iPhone iOS .

Filecoder aktiven od julija 2019, vendar se hitro in agresivno širi s pametnim socialnim inženiringom

Po besedah slovaškega podjetja za protivirusno in kibernetsko varnost so Filecoder v naravi opazili zelo nedavno. Raziskovalci ESET trdijo, da so opazovali, da se odkupljiva programska oprema aktivno širi od 12. julija 2019. Preprosto povedano, zdelo se je, da se je zlonamerna programska oprema pojavila pred manj kot mesecem dni, vendar bi se lahko njen vpliv vsak dan povečeval.

Virus je še posebej zanimiv, ker napadi na Googlov operacijski sistem Android že približno dve leti vztrajno upadajo. To je ustvarilo splošno dojemanje, da je Android večinoma imun na viruse ali da hekerji posebej ne preganjajo pametnih telefonov in namesto tega ciljajo na namizne računalnike ali drugo strojno opremo in elektroniko. Pametni telefoni so precej osebne naprave, zato bi jih lahko obravnavali kot omejene potencialne cilje v primerjavi z napravami, ki se uporabljajo v podjetjih in organizacijah. Ciljanje na osebne računalnike ali elektronske naprave v tako velikih nastavitvah ima več potencialnih prednosti, saj lahko ogrožena naprava ponudi hiter način ogrožanja več drugih naprav. Potem gre za analizo informacij, da izberemo občutljive podatke. Mimogrede se zdi, da jih ima več skupin vdorov usmerjena v izvajanje obsežnih vohunskih napadov .

VARNOSTNO OPOZORILO: Pojavil se je odmevni program File Rodomware Android: v Androidu se je pojavil nov nabor odkupnih programov #mobile naprav. Namenjen je tistim, ki uporabljajo operacijski sistem Android 5.1 in novejše. Ta sev izsiljevalec Android je poimenoval… https://t.co/edFpo45qbp pic.twitter.com/9r39kxS5iB

- Aquia Solutions (@AquiaSolutions) 30. julij 2019

Nova odkupna programska oprema pa lastniku pametnega telefona Android skuša le omejiti dostop do osebnih podatkov. Nič ne kaže, da bi zlonamerna programska oprema poskušala uhajati ali ukrasti osebne ali občutljive podatke ali namestiti druge koristne obremenitve, kot so zaznamki tipk ali sledilci dejavnosti, da bi poskušala pridobiti dostop do finančnih informacij.

Kako se šifrirnik Ransomware širi v operacijskem sistemu Google Android?

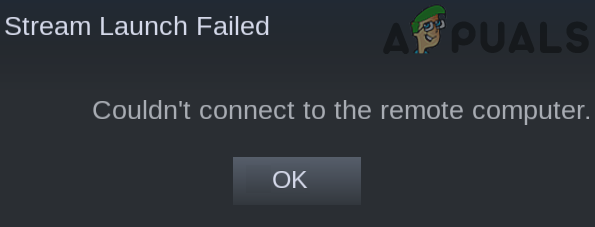

Raziskovalci so odkrili, da se izsiljevalska programska oprema Filecoder širi prek sistema za pošiljanje sporočil Android ali SMS, vendar je njeno izvorno mesto drugje. Zdi se, da se virus širi prek zlonamernih objav na spletnih forumih, vključno z Redditom in forumom za sporočila za razvijalce Android XDA Developers. Potem ko je ESET opozoril na zlonamerne objave, so razvijalci XDA hitro ukrepali in odstranili domnevne medije, toda sporna vsebina je bila v času objave na Redditu še vedno na voljo.

Večina zlonamernih objav in komentarjev, ki jih najde ESET, skuša žrtve zvabiti k prenosu zlonamerne programske opreme. Virus potegne žrtev tako, da posnema vsebino, ki je običajno povezana s pornografskim materialom. V nekaterih primerih so raziskovalci opazili tudi nekatere tehnične teme, ki se uporabljajo kot vabe. V večini primerov pa so napadalci vključevali povezave ali QR kode, ki kažejo na zlonamerne aplikacije.

Da bi se izognili takojšnjemu zaznavanju pred dostopom, so povezave zlonamerne programske opreme zamaskirane kot povezave bit.ly. V preteklosti je bilo več takih krajšav povezav, ki so nič hudega sluteče uporabnike interneta usmerjale na zlonamerna spletna mesta, izvajale lažno predstavljanje in druge kibernetske napade.

Hekerji širijo Android Ransomware prek sporočil SMS prek vaših stikov in šifrirajo datoteke vaše naprave: Nova družina Android Ransomware, poimenovana Android / Filecoder.C, je razširila različne spletne forume in nadalje uporabila seznam stikov žrtve v SMS s sporočilom… https://t.co/ddqwtfswl5 pic.twitter.com/6PJjmNyZKB

- Shah Sheikh (@shah_sheikh) 30. julij 2019

Ko se ransomware Filecoder trdno zasidra v mobilni napravi Android žrtve, ne začne takoj zaklepati uporabnikovih podatkov. Namesto tega zlonamerna programska oprema najprej pretrese stike sistema Android. Raziskovalci so opazili nekaj zanimivega, a vznemirjajoče agresivnega vedenja programske opreme Filecoder. V bistvu zlonamerna programska oprema hitro, a temeljito prelista žrtvin seznam stikov, da se razširi.

Zlonamerna programska oprema poskuša skrbno ubesediti samodejno ustvarjeno besedilno sporočilo vsakemu vnosu na seznamu stikov mobilne naprave Android. Da bi povečali možnosti, da potencialne žrtve kliknejo in prenesejo odkupno programsko opremo, virus Filecoder uporabi zanimiv trik. Povezava v okvarjenem besedilnem sporočilu se oglašuje kot aplikacija. Še pomembneje pa je, da zlonamerna programska oprema zagotavlja, da sporočilo vsebuje fotografijo profila potencialne žrtve. Poleg tega je fotografija skrbno nameščena tako, da se prilega aplikaciji, ki jo žrtev že uporablja. V resnici gre za zlonamerno ponarejeno aplikacijo, ki skriva odkupno programsko opremo.

Še bolj zaskrbljujoče je dejstvo, da je izsiljevalec Filecoder kodiran tako, da je večjezičen. Z drugimi besedami, sporočila je mogoče poslati v eni od 42 možnih jezikovnih različic, odvisno od nastavitve jezika okužene naprave. Zlonamerna programska oprema tudi samodejno vstavi ime stika v sporočilo, da poveča zaznano pristnost.

Kako je šifrirnik Ransomware okužen in deluje?

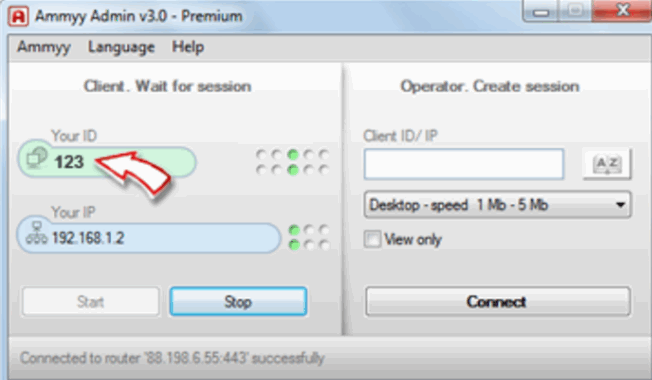

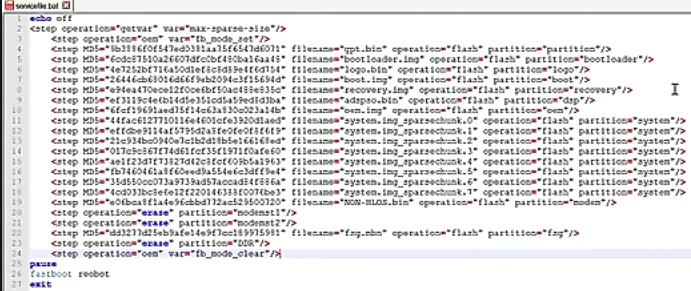

Povezave, ki jih je ustvarila zlonamerna programska oprema, običajno vsebujejo aplikacijo, ki poskuša zvabiti žrtve. Pravi namen ponarejene aplikacije je diskretno delo v ozadju. Ta aplikacija v izvorni kodi vsebuje trdo kodirane nastavitve ukaza in nadzora (C2) ter naslove denarnice Bitcoin. Napadalci so uporabili tudi priljubljeno spletno platformo za izmenjavo zapiskov Pastebin, ki pa služi le kot vodnik za dinamično iskanje in morebitne nadaljnje okužbe.

Potem ko Fileskoder ransomware uspešno pošlje okužen SMS v serijah in opravi nalogo, nato okuženo napravo pregleda, da poišče vse datoteke za shranjevanje, in šifrira večino. Raziskovalci ESET-a so odkrili, da bo zlonamerna programska oprema šifrirala vse vrste razširitev datotek, ki se običajno uporabljajo za besedilne datoteke, slike, videoposnetke itd. Toda iz nekega razloga pusti datoteke, specifične za Android, kot sta .apk ali .dex. Zlonamerna programska oprema se tudi ne dotika stisnjenih datotek .Zip in .RAR ter datotek, ki presegajo 50 MB. Raziskovalci sumijo, da bi lahko ustvarjalci zlonamerne programske opreme slabo kopirali in prilepili vsebino iz WannaCryja, ki je veliko hujša in plodnejša oblika odkupne programske opreme. Vse šifrirane datoteke so dodane s pripono '.seven'

Raziskovalci odkrijejo Android / Filecoder.C, novo družino Android ransomware, ki se poskuša razširiti na stike žrtev in uporablja nekaj nenavadnih trikov https://t.co/5iCvkVbAND @welivesecurity @OVITEK #ransomware #Android pic.twitter.com/d150eY4N7X

- David Bisson (@DMBisson) 30. julij 2019

Po uspešnem šifriranju datotek v mobilni napravi Android izsiljevalec nato utripa tipično odkupnino, ki vsebuje zahteve. Raziskovalci so opazili, da ransomware Filecoder zahteva od približno 98 do 188 dolarjev v kriptovaluti. Za ustvarjanje občutka nujnosti ima zlonamerna programska oprema tudi preprost časovnik, ki traja približno 3 dni ali 72 ur. Opomba o odkupnini omenja tudi, koliko datotek ima za talce.

Zanimivo je, da ransomware ne zaklene zaslona naprave ali prepreči uporabe pametnega telefona. Z drugimi besedami, žrtve lahko še vedno uporabljajo svoj pametni telefon Android, vendar ne bodo imele dostopa do svojih podatkov. Poleg tega tudi če žrtve nekako odstranijo zlonamerno ali sumljivo aplikacijo, sprememb ne razveljavi ali dešifrira datotek. Pri šifriranju vsebine naprave Filecoder ustvari par javnih in zasebnih ključev. Javni ključ je šifriran z zmogljivim algoritmom RSA-1024 in trdo kodirano vrednostjo, ki se pošlje ustvarjalcem. Ko žrtev plača s posredovanimi Bitcoin podrobnostmi, lahko napadalec dešifrira zasebni ključ in ga izroči žrtvi.

Filecoder ne samo agresiven, ampak tudi zapleten:

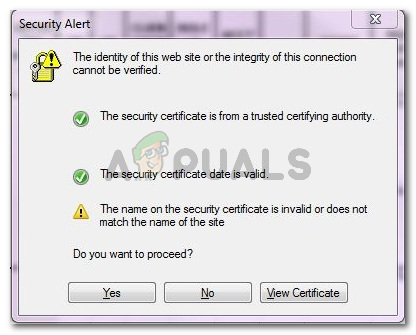

Raziskovalci ESET-a so že poročali, da je mogoče trdo kodirano vrednost ključa uporabiti za dešifriranje datotek, ne da bi plačali pristojbino za izsiljevanje, tako da 'algoritem za šifriranje spremenite v algoritem za dešifriranje'. Skratka, raziskovalci so menili, da so ustvarjalci izsiljevalske programske opreme Filecoder nenamerno za seboj pustili precej preprosto metodo za ustvarjanje dešifrirja.

»Zaradi ozkega ciljanja in napak pri izvedbi kampanje in izvajanju njenega šifriranja je vpliv te nove odškodninske programske opreme omejen. Če pa bodo razvijalci odpravili napake in bodo operaterji začeli ciljati na širše skupine uporabnikov, bi lahko odkupna programska oprema Android / Filecoder.C postala resna grožnja. '

The raziskovalci so posodobili svojo objavo o izsiljevalski programski opremi Filecoder in pojasnil, da je 'ta' trdo kodiran ključ 'javni ključ RSA-1024, ki ga ni mogoče zlahka zlomiti, zato je ustvarjanje dešifrirnika za to posebno ransomware skoraj nemogoče.'

Nenavadno je, da so raziskovalci tudi ugotovili, da v kodi odškodninske programske opreme ni ničesar, kar bi podprlo trditev, da bodo prizadeti podatki izgubljeni po koncu odštevalnika. Poleg tega se zdi, da se ustvarjalci zlonamerne programske opreme igrajo z odkupnino. Medtem ko 0,01 Bitcoin ali BTC ostajata običajna, se zdi, da so naslednje številke uporabniški ID, ki ga generira zlonamerna programska oprema. Raziskovalci sumijo, da bi ta metoda lahko služila kot dejavnik za preverjanje pristnosti, s katerim bi prišle v plačilo z žrtvijo, da bi ustvarila in poslala ključ za dešifriranje.

Oznake android