Oracle

Oracle je v svojih priljubljenih in razširjenih strežnikih WebLogic aktivno izkoriščal varnostno ranljivost. Čeprav je podjetje izdalo popravek, morajo uporabniki svoje sisteme posodobiti čim prej, ker je trenutno napaka WebLogic nič-dnevna trenutno v uporabi. Varnostna napaka je označena s stopnjo 'kritične resnosti'. Rezultat sistema točkovanja skupnih ranljivosti ali osnovni rezultat CVSS je zaskrbljujočih 9,8.

Oracle nedavno naslovljeno kritična ranljivost, ki vpliva na njene strežnike WebLogic. Kritična ranljivost WebLogic za nič dni ogroža spletno varnost uporabnikov. Napaka lahko oddaljenemu napadalcu omogoči popoln upravni nadzor nad žrtev ali ciljnimi napravami. Če to ne zadeva dovolj, lahko oddaljeni napadalec enkrat v notranjosti brez težav izvede poljubno kodo. Uvedbo ali aktivacijo kode lahko opravite na daljavo. Čeprav je Oracle hitro izdal popravek za sistem, je skrbnik strežnika odvisen od namestitve ali namestitve posodobitve, saj se šteje, da je ta napaka v ničelnem dnevu WebLogic v aktivnem izkoriščanju.

Svetovalec za varnostna opozorila iz podjetja Oracle, uradno označen kot CVE-2019-2729, omenja, da je grožnja „ranljivost deserializacije prek XMLDecoderja v spletnih storitvah Oracle WebLogic Server. Ta ranljivost oddaljenega izvajanja kode je na daljavo mogoče izkoristiti brez preverjanja pristnosti, torej jo je mogoče izkoriščati prek omrežja brez potrebe po uporabniškem imenu in geslu. '

Varnostna ranljivost CVE-2019-2729 je dosegla kritično stopnjo resnosti. Osnovna ocena CVSS 9,8 je običajno rezervirana za najhujše in kritične varnostne grožnje. Z drugimi besedami, skrbniki strežnika WebLogic morajo dati prednost razmestitvi popravka, ki ga je izdal Oracle.

Oddaljeno izvajanje kode Oracle WebLogic (CVE-2019-2729): https://t.co/xbfME9whWl #security pic.twitter.com/oyOyFybNfV

- F5 DevCentral (@devcentral) 25. junij 2019

Nedavno izvedena študija kitajske ekipe KnownSec 404 trdi, da se varnostna ranljivost aktivno išče ali uporablja. Skupina močno meni, da je novi podvig v bistvu obvod za popravek že znane napake, uradno označene kot CVE-2019–2725. Z drugimi besedami, ekipa meni, da je Oracle morda nenamerno pustil vrzel v zadnjem popravku, ki naj bi odpravil predhodno odkrito varnostno napako. Vendar pa je Oracle uradno pojasnil, da je pravkar naslovljena varnostna ranljivost popolnoma nepovezana s prejšnjo. V objava v blogu, ki naj bi ponudila pojasnila približno enako, John Heimann, podpredsednik vodstva varnostnih programov, je opozoril: 'Upoštevajte, da je težava, ki jo obravnava to opozorilo, ranljivost deserializacije, tako kot v varnostnem opozorilu CVE-2019-2725, pa posebna ranljivost.'

Ranljivost lahko napadalec z dostopom do omrežja zlahka izkoristi. Napadalec zgolj potrebuje dostop prek HTTP, ene najpogostejših omrežnih poti. Za izkoriščanje ranljivosti prek omrežja napadalci ne potrebujejo poverilnic za preverjanje pristnosti. Izkoriščanje ranljivosti lahko potencialno povzroči prevzem ciljnih strežnikov Oracle WebLogic.

Weblogic XMLDecoder RCE

začetek od CVE-2017-3506, konec pri CVE-2019-2729. Orakula spravljamo ob pamet, končno pa za popravek uporabijo WHITELIST. pic.twitter.com/CWXN6zVAsQ- pyn3rd (@ pyn3rd) 20. junij 2019

Kateri strežniki Oracle WebLogic so še vedno ranljivi za CVE-2019-2729?

Ne glede na korelacijo ali povezavo s prejšnjo varnostno napako je več varnostnih raziskovalcev aktivno poročalo o novi ranljivosti WebLogic za nič dni za Oracle. Po mnenju raziskovalcev naj bi napaka vplivala na različice Oracle WebLogic Server 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0.

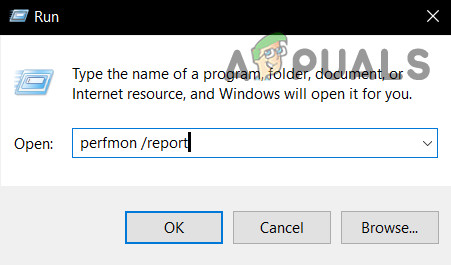

Zanimivo je, da je bilo še preden je Oracle izdal varnostni popravek, nekaj sistemskih rešitev za sistemske skrbnike. Tistim, ki so želeli hitro zaščititi svoje sisteme, so ponudili dve ločeni rešitvi, ki bi še lahko delovale:

Scenarij-1: Poiščite in izbrišite wls9_async_response.war, wls-wsat.war in znova zaženite storitev Weblogic. Scenarij 2: Nadzira dostop do URL-jev za poti / _async / * in / wls-wsat / * z nadzorom pravilnika o dostopu.

Raziskovalci varnosti so lahko odkrili približno 42.000 internetno dostopnih strežnikov WebLogic. Ni treba posebej poudarjati, da večina napadalcev, ki želijo izkoristiti ranljivost, cilja na omrežja podjetij. Zdi se, da je glavni namen napada spuščanje kripto-rudarske zlonamerne programske opreme. Strežniki imajo nekaj najmočnejših računalniških moči in taka zlonamerna programska oprema diskretno uporablja te podatke za pridobivanje kriptovalut. Nekatera poročila kažejo, da napadalci uvajajo zlonamerno programsko opremo za rudarstvo Monero. Znano je, da so napadalci z datotekami potrdil skrivali zlonamerno kodo različice zlonamerne programske opreme. To je precej pogosta tehnika za izogibanje zaznavanju s strani programske opreme proti zlonamerni programski opremi.