Intel

Prihajajoče Intelovi procesorji Tiger Lake Mobility naslednje generacije bo imel tehnologijo izvrševanja nadzora pretoka. To bo služil kot učinkovit prehod za zaustavitev več vrst zlonamerne programske opreme. Funkcija Intel CET v bistvu ureja potek operacij znotraj CPE-ja in zagotavlja, da zlonamerna programska oprema ne more dostopati do več aplikacij prek CPU-ja.

Ugotovljeno je bilo, da Intel CPU redno vsebuje varnostne ranljivosti. Čeprav je podjetje izdalo popravke za ublažitev tveganja, je večina rešitev imela majhen negativen vpliv na uspešnost. Zdi se, da Intel proaktivno odpravlja situacijo. Prihajajoči procesorji Tiger Lake, ki temeljijo na naprednem 10nm vozlišču, bodo vgrajeni s sistemom CET za reševanje tveganj, preden prodrejo v sistem. Tehnologija je stara približno štiri leta.

Kako bo CET zaščitil procesorje in osebne računalnike Intel Tiger Lake Mobility?

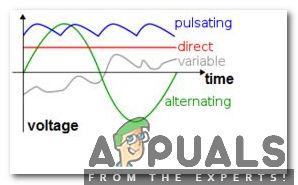

Control-flow Enforcement Technology ali CET se ukvarja z 'control flow', izrazom, ki opisuje vrstni red izvajanja operacij znotraj CPU-ja. Tradicionalno zlonamerna programska oprema, ki poskuša zagnati napravo, poskuša loviti ranljivosti v drugih aplikacijah, da bi ugrabila njihov nadzorni tok. Če jo zlonamerna programska oprema odkrije, lahko vstavi svojo zlonamerno kodo, da se zažene v kontekstu druge aplikacije.

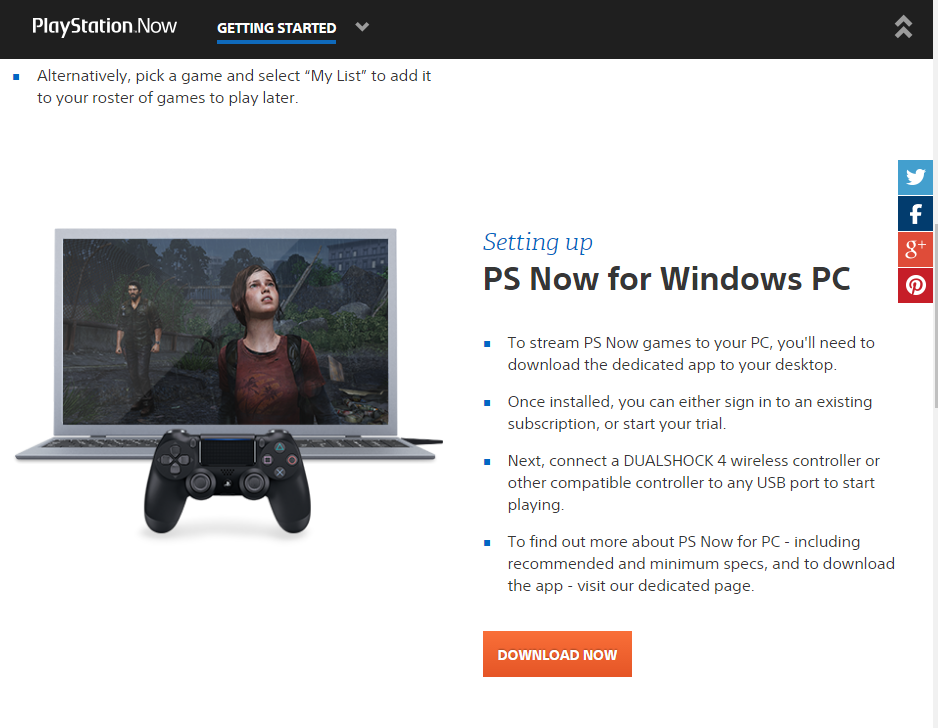

Intelovi procesorji Tiger Lake Mobility naslednje generacije se bo zanašal na CET za zaščito krmilnega toka prek dveh novih varnostnih mehanizmov. CET ima Shadow Stack in Indirect Branch Tracking, da se zagotovi, da zlonamerna programska oprema ne more nadaljevati. Shadow Stack v bistvu naredi kopijo predvidenega kontrolnega toka aplikacije in shrani senčni sklad na varno območje CPU. To zagotavlja, da v predvidenem vrstnem redu izvajanja aplikacije ne bo nepooblaščenih sprememb.

#Intel izstrelitve #AntiMalwareCETTechnology za svoje procesorje Tiger Lake - https://t.co/7WjGlNJAZf

- Techpopx (@TechpopX) 15. junij 2020

Posredno sledenje vejam omejuje in preprečuje dodajanje dodatne zaščite zmožnosti aplikacije za uporabo preskočnih tabel CPU. To so v bistvu lokacije pomnilnika, ki se pogosto (ponovno) uporabijo ali preoblikujejo v celotnem nadzornem toku aplikacije.

Shadow Stack bo računalnike zaščitil pred pogosto uporabljeno tehniko, imenovano Return Oriented Programming (ROP). Pri tej tehniki zlonamerna programska oprema zlorablja navodilo RET (return), da doda lastno zlonamerno kodo zakonitemu toku nadzora aplikacije. Po drugi strani pa posredno sledenje vejam ščiti pred dvema tehnikama, imenovanimi Skok usmerjeno programiranje (JOP) in Klicno usmerjeno programiranje (COP). Zlonamerna programska oprema lahko poskuša zlorabiti navodila JMP (skok) ali CALL, da bi ugrabila tabele za preskakovanje zakonite aplikacije.

Razvijalci so imeli dovolj časa, da dodajo svojo programsko opremo in usvojijo CET, trdi Intel:

Funkcija CET je bila prvič objavljena že leta 2016. Zato so proizvajalci programske opreme imeli čas prilagoditi svojo kodo za prvo serijo procesorjev Intel, ki jo bodo podpirali, trdijo v podjetju. Zdaj mora Intel dostaviti CPE, ki podpirajo navodila CET. Aplikacije in platforme, vključno z drugimi operacijskimi sistemi, lahko aktivirajo podporo in se prijavijo za zaščito, ki jo zagotavlja CET.

Dobra razlaga @intel TO #security #tech ki zapre kritično ranljivost # Zlonamerna programska oprema . CET bo na voljo v # prenosniki z mobilnimi procesorji Intel Tiger Lake, predvidoma v praznični sezoni. https://t.co/OU2yZvzP3q

- MikeFeibus - Zdravo, ljudje! (@MikeFeibus) 15. junij 2020

Intel je izbral 10nm Tigrovo jezero, dolgoročnega pravilnega razvoja mikroarhitekture izdelovalca procesorjev za vključitev funkcije zaščite pred škodljivo programsko opremo, ki temelji na strojni opremi. Podjetje je zagotovilo, da bo tehnologija na voljo tudi v namiznih in strežniških platformah.

Oznake intel

![[FIX] VKEnumeratePhysicalDevices ni uspel](https://jf-balio.pt/img/how-tos/13/vkenumeratephysicaldevices-failed.png)