Intel

Ugotovljeno je bilo, da so Intelovi procesorji, ki se še posebej uporabljajo v strežnikih in glavnih računalnikih, ranljivi za varnostno napako, ki napadalcem omogoča, da vohljajo po obdelanih podatkih. Varnostna napaka znotraj strežniškega Intel Xeon in drugih podobnih procesorjev lahko potencialno omogoči napadalcem, da sprožijo stranski napad, ki lahko ugotovi, na čem deluje CPU, in posreduje, da bi razumel in pobral podatke.

Raziskovalci na univerzi Vrije v Amsterdamu so poročali, da Intelovi procesorji strežniškega razreda trpijo zaradi ranljivosti. Napako, ki jo lahko označimo za hudo, so poimenovali NetCAT. The ranljivost odpira možnost napadalcem da se dotaknete procesorjev, ki se izvajajo, in sklepate na podatke. Varnostno napako je mogoče izkoristiti na daljavo, podjetja, ki se zanašajo na te procesorje Intel Xeon, pa lahko le poskušajo zmanjšati izpostavljenost svojih strežnikov in glavnih računalnikov, da omejijo možnosti napadov in poskusov kraje podatkov.

Procesorji Intel Xeon z DDIO in RDMA tehnologijama ranljivi:

Raziskovalci varnosti na univerzi Vrije so podrobno raziskali varnostne ranljivosti in ugotovili, da je bilo prizadetih le nekaj specifičnih procesorjev Intel Zenon. Še pomembneje je, da so morali ti procesorji imeti dve specifični Intelovi tehnologiji, ki bi ju lahko izkoristili. Po mnenju raziskovalcev je napad potreboval dve Intelovi tehnologiji, ki jih najdemo predvsem v procesorski liniji Xeon: Data-Direct I / O Technology (DDIO) in Remote Direct Memory Access (RDMA). Podrobnosti o Ranljivost NetCAT je na voljo v raziskovalni nalogi . Uradno je bila varnostna napaka NetCAT označena kot CVE-2019-11184 .

Zdi se, da Intel je priznal varnostno ranljivost v nekaterih vrstah procesorjev Intel Xeon . Družba je izdala varnostni bilten, v katerem je zapisano, da NetCAT vpliva na procesorje Xeon E5, E7 in SP, ki podpirajo DDIO in RDMA. Natančneje, osnovna težava z DDIO omogoča napade stranskih kanalov. DDIO prevladuje v procesorjih Intel Zenon od leta 2012. Z drugimi besedami, več starejših procesorjev Intel Xeon, ki se trenutno uporabljajo v strežnikih in glavnih računalnikih, je strežniškega razreda.

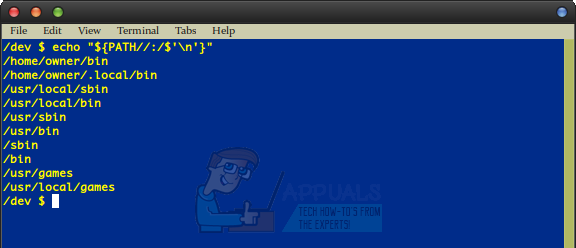

Geslo SSH nekoga je mogoče zaznati, ko ga vtipka v terminal prek omrežja, tako da izkoristi zanimivo ranljivost stranskih kanalov v Intelovi omrežni tehnologiji, pravijo infosec guruji. https://t.co/X0jZpgCSks Darila za napake CPE Intel še naprej prihajajo.

- Najboljši blog o Linuxu v Unixverse (@nixcraft) 10. september 2019

Po drugi strani pa so raziskovalci univerze Vrije povedali, da RDMA omogoča, da njihov izkoriščevalni sistem NetCAT 'kirurško nadzoruje relativno lokacijo pomnilnika omrežnih paketov na ciljnem strežniku.' Preprosto povedano, gre za povsem drug razred napadov, ki ne more samo povohati informacij iz procesov, ki jih izvajajo procesorji, temveč lahko z njimi tudi manipulira.

Ranljivost pomeni, da lahko nezaupljive naprave v omrežju 'zdaj iz oddaljenih strežnikov brez lokalnega dostopa puščajo občutljive podatke, kot so pritiski tipk v seji SSH.' Ni treba posebej poudarjati, da gre za precej resno varnostno tveganje, ki ogroža celovitost podatkov. Mimogrede, raziskovalci univerze Vrije so junija letos junija letos opozorili ne le Intel na varnostne ranljivosti znotraj procesorjev Intel Zenon, temveč tudi nizozemski Nacionalni center za kibernetsko varnost. V zahvalo in za usklajevanje razkritja ranljivosti z Intelom je univerza celo prejela nagrado. Natančen znesek ni bil razkrit, vendar bi bil glede na resnost težave lahko precejšen.

Kako se zaščititi pred varnostno ranljivostjo NetCAT?

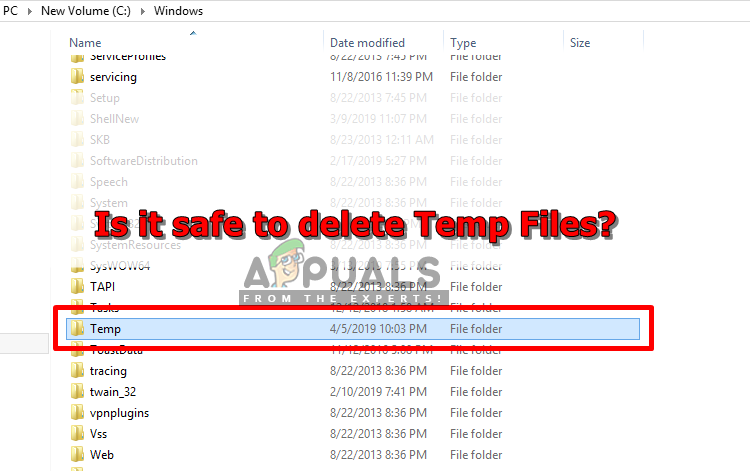

Trenutno je edina zagotovljena metoda za zaščito pred varnostno ranljivostjo NetCAT popolna onemogočenost funkcije DDIO v celoti. Poleg tega raziskovalci opozarjajo, da bi morali uporabniki s prizadetimi procesorji Intel Xeon tudi onemogočiti funkcijo RDMA, da bi bila varna. Ni treba posebej poudarjati, da se več sistemskih skrbnikov morda ne želi odreči DDIO-ju v svojih strežnikih, saj je to pomembna lastnost.

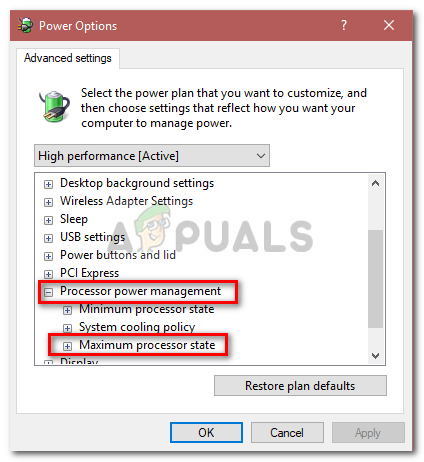

Intel je ugotovil, da bi morali uporabniki procesorjev Xeon 'omejiti neposreden dostop iz nezaupnih omrežij' in uporabljati 'programske module, odporne na časovne napade, z uporabo kode sloga v konstantnem času.' Raziskovalci univerze Vrije pa vztrajajo, da se zgolj programski modul morda ne bo mogel resnično braniti pred NetCAT. Moduli pa bi lahko v prihodnosti pomagali pri podobnih podvigih.

Oznake intel