Microsoftov brezžični zaslon. Prenosnik G7

Microsoftov brezžični zaslon V2 je bil diagnosticiran s tremi ranljivostmi: ranljivostjo vbrizgavanja ukazov, ranljivostjo nadzora dostopa in ranljivo dvojno napadalno dvojico. Prva ranljivost je bila preizkušena samo na Microsoftovem adapterju za brezžični zaslon V2 različic 2.0.8350 do 2.0.8372 in je bilo ugotovljeno, da vpliva na vse različice v tem obsegu. Ugotovljeno je bilo, da pokvarjeni nadzor dostopa in zlobne dvojne napade napadov vplivajo le na različico programske opreme 2.0.8350 v preizkušenem območju. Druge različice programske opreme niso bile preizkušene in ranljivosti še niso izkoriščene. Oznaki je dodeljena ranljivost vbrizgavanja ukazov CVE-2018-8306 , in je bila ocenjena relativno zmerno.

Microsoftov adapter za brezžični zaslon je strojna naprava, ki omogoča predvajanje zaslonov iz naprav Microsoft Windows, ki podpirajo Miracast. Mehanizem za predvajanje zaslona uporablja povezavo Wi-Fi Direct in Miracast avdio / video prenosni kanal. Postopek je šifriran z WPA2 v skladu s šifriranjem povezave Wi-Fi, ki se uporablja za večjo varnost.

Da bi napravo seznanili z zaslonom, mehanizem ponuja tako povezavo s tipko kot tudi povezavo PIN. Ko je povezava vzpostavljena, naprave ni treba preverjati za vsako naslednjo povezavo.

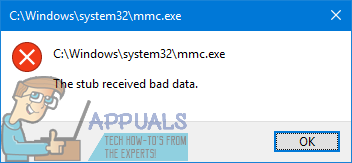

Če nadaljujete s tem predhodno doseženim pooblastilom, lahko pride do ranljivosti vbrizgavanja ukazov, če je ime parametra zaslona nastavljeno v parametru “NewDeviceName”. Ustvari situacijo, ko znaki uidejo skriptom ukazne vrstice, se naprava postavi v zagonsko zanko, kjer preneha pravilno delovati. Prizadeti skript za to ranljivost je skript »/cgi-bin/msupload.sh«.

Druga ranljivost, pokvarjen nadzor dostopa, se lahko pojavi, ko se za seznanjanje naprave uporablja metoda konfiguracije s tipko, ki zahteva le, da je naprava v brezžičnem dosegu, ne da bi moral biti fizični dostop do nje za preverjanje kode PIN. Ko je prva povezava vzpostavljena na ta način, nadaljnje povezave ne potrebujejo preverjanja, kar omogoča ogroženi napravi neomejen nadzor.

Tretja ranljivost, zlobni napad dvojčka, se zgodi, ko napadalec manipulira z uporabnikom, da se poveže z njegovo napravo MSWDA, tako da je povezan z zakonitim MSWDA in samo da napadalcu lastno MSWDA, s katero se uporabnik lahko poveže. Ko je povezava vzpostavljena, uporabnik ne bo vedel, da se je povezal z napačno napravo, in napadalec bo imel dostop do uporabnikovih datotek in podatkov ter pretakal vsebino v svoji napravi.

Microsoft je bil prvotno kontaktiran 21. dnestmarca glede tega sklopa ranljivosti. Številka CVE je bila dodeljena 19thjunija, posodobitve vdelane programske opreme pa so bile izdane 10thjulija. Od takrat se je Microsoft pravkar oglasil s svojim javnim razkritjem svetovalni . Ranljivosti skupaj vplivajo na različice 2.0.8350, 2.0.8365 in 2.0.8372 programske opreme Microsoft Wireless Display Adapter V2.

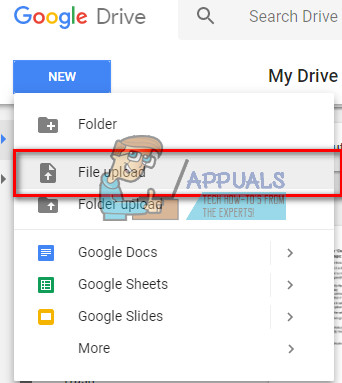

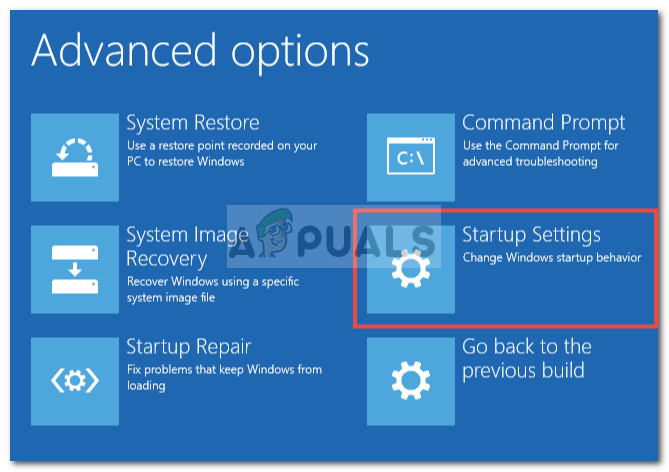

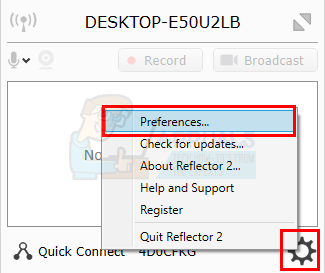

Varnostne posodobitve, ki jih je Microsoft označil kot »pomembne«, so na voljo na vseh treh različicah na njihovem spletnem mestu kot del objavljenega varnostnega biltena. Drugo predlagano ublažitev zahteva, da uporabniki odprejo aplikacijo Microsoft Wireless Display Adapter Windows in na zavihku „Security Setting“ (Varnostne nastavitve) obkljukajo polje „Pair with PIN Code“ (Seznani se s kodo PIN). To zagotavlja, da je potreben fizični dostop do naprave za ogled njenega zaslona in ujemanje kod PIN, kar zagotavlja, da se neželena brezžično dostopna naprava ne bo zlahka povezala z nastavitvijo. Ranljivosti, ki vplivajo na tri različice, so dobile a CVSS 3.0 osnovna ocena 5,5 in časovna ocena 5.