Oracle

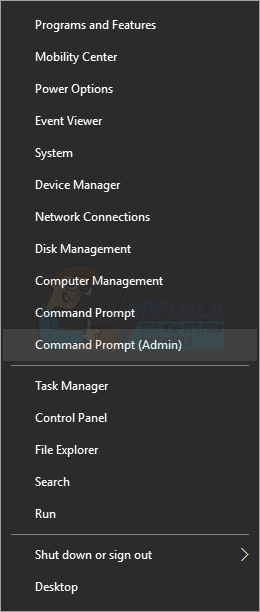

Označeni sta dve ranljivosti CVE-2018-2998 in CVE-2018-2933 jih je odkril Denis Andžakovič iz podjetja PulseSecurity, ki izkorišča strežnik Oracle WebLogic SAML in WLS Core Components za dostop do podatkov in njihovo spreminjanje v omejeni meri.

V mehanizmu za preverjanje pristnosti ponudnika storitev Oracle WebLogic SAML sta bili odkriti dve ranljivosti. Z vstavitvijo komentarja XML v SAML

NameIDlahko napadalec prisili ponudnika storitev SAML, da se prijavi kot drug uporabnik. Poleg tega WebLogic v privzeti konfiguraciji ne zahteva podpisanih trditev SAML. Z izpuščanjem podpisnih delov iz trditve SAML lahko napadalec izdela samovoljno trditev SAML in obide mehanizem za preverjanje pristnosti.

Denis Andžakovič - Impulzna varnost

Ugotovljeno je bilo, da je Oracle Fusion Middleware 12c WebLogic Server v.12.2.1.3.0 ranljiv za te ranljivosti, čeprav so bile ugotovljene tudi tri druge različice: 10.3.6.0, 12.1.3.0 in 12.2.1.2.

V matrika ocene tveganja objavil Oracle, je bila ocenjena ranljivost CVE-2018-2998 za lokalno izkoriščanje komponente SAML. Glede na CVSS različice 3.0 , ta ranljivost je dobila osnovno oceno 5,4 od 10, za katero je bilo ocenjeno, da ima na splošno nizek dejavnik tveganja za manipulacijo. V isti oceni je bila ocenjena ranljivost CVE-2018-2933 za izkoriščanje komponent WLS Core iz lokalnih strežniških naprav. Ranljivost je dobila nekoliko nižjo osnovno oceno 4,9 od možnih 10. Oracle je za svoje uporabnike objavil dokument z ID 2421480.1 z navodili za ublažitev te ranljivosti. Ta dokument je dostopen skrbniškim računom Oracle, ko se prijavijo.

Označevalni jezik Oracle Security Assertions Markup (SAML) opisuje ogrodje, ki olajša skupno rabo informacij o preverjanju pristnosti med več napravami v istem omrežju, kar omogoča, da ena naprava deluje na strani druge. Omogoča preverjanje pristnosti in pooblastila uporabnikov: ali so njihove poverilnice zakonite in ali imajo potrebna dovoljenja za izvajanje zahtevanih dejanj. Ta protokol se najpogosteje uporablja za nastavitev enotne prijave za uporabnike, ponudniki SAML pa upravljajo strežnik ali skrbniško napravo, ki dodeli te poverilnice. Ko je potrditev in odobritev SAML v XML omogočena, lahko dokončate določeno uporabniško nalogo. SAML 2.0 je kot standard za ta postopek preverjanja pristnosti in avtorizacije v računalnikih postavljen od leta 2005 in je standard, ki ga uporabljajo Oracle WebLogic Server v aplikacijah, ki jih ustvarjajo.

Ugotovljeno je bilo, da dve ranljivosti, ki sodelujeta z ranljivostjo, odkrito v jedrih komponent strežnika WebLogic Server, izkoriščata dejstvo, da WebLogic privzeto ne zahteva podpisanih trditev. Ranljivosti so manipulirale z mehanizmom preverjanja pristnosti in avtorizacije tako, da so v oznako Name ID vstavile poljuben komentar XML, zaradi česar je sistem moral omogočiti prijavo v račun drugega uporabnika, ne da bi razveljavil podpis trditve SAML, saj strežnik samo preveri niz, ki sledi komentarju, kot je prikazano. spodaj.

AttackeradminV nastavitvah konfiguracije skrbniškega strežnika, če je SingleSignOnServicesMBean.WantAssertionsSigned atribut je onemogočen ali ni potreben, kot je privzeti primer, podpis ni preverjen in preverjanje pristnosti je mogoče zaobiti, da se nekdo lahko prijavi kot kateri koli izbrani uporabnik. Hekerji lahko to ranljivost izkoristijo za dostop do zmogljivih računov v sistemu, da motijo sistemske nastavitve, pridobivajo podatke ali poškodujejo strežnike. V tej privzeti nastavitvi, ki ne zahteva podpisov, je skupna raba naslednje kode (skrajšane zaradi berljivosti) Impulzna varnost prikazuje, kako se heker lahko prijavi kot 'admin':

REDAKTIRAN REDAKTIRAN admin WLS_SP urn: oasis: names: tc: SAML: 2.0: ac: classes: PasswordProtectedTransportDa bi se spopadel s to ranljivostjo in predhodno odkrito, je Oracle od uporabnikov zahteval posodobitev ustrezne komponente Oracle svojega izdelka s kritičnim popravkom za Oracle Fusion Middleware iz julija 2018.