Analizator paketov Wireshark. Oanalista

V analizatorju omrežnega protokola Wireshark je odkrita varnostna ranljivost obvoda. Označena ranljivost CVE-2018-14438 , vpliva na brezplačni odprtokodni analizator paketov v vseh različicah do 2.6.2. Tveganje predstavlja dejstvo, da je seznam nadzora dostopa, ki upravlja uporabnike in njihove pravice, namenjen muteksu z imenom 'Wireshark-is-running- {9CA78EEA-EA4D-4490-9240-FC01FCEF464B}.' Ta funkcija mutex deluje neprekinjeno za Wireshark in neprekinjeno medsebojno povezane procese, tako da lahko namestitveni program NSIS obvesti uporabnika, da Wireshark deluje.

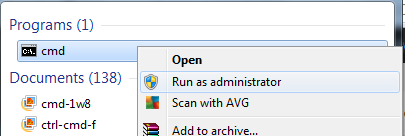

Ta funkcija mutex v datoteki wsutil / file_util.c prikliče SetSecurityDescriptorDacl in lahko nastavi ničelni deskriptor v DACL. Sposobnost ustvarjanja ničelnih ACL-jev na ta način bi lahko izkoristil kateri koli oddaljeni napadalec, ki bi potencialno lahko določil nulo za vse uporabnike, vključno s skrbnikom, kar bi omejilo nadzor vseh, hkrati pa hekerjem omogočil dostop do omejitev pravic, zlorabe lastnih pravic in izvrševanja poljubne kode.

Ta ranljivost je kategorizirana kot napaka v komponenti skupnih pripomočkov (libwsutil) analizatorja paketov, zlasti kot napaka v nepravilni funkciji SetSecurityDescriptorDacl. V tej fazi je bila ocenjena kot ranljivost za sorazmerno majhno tveganje. Takojšen odgovor je zagotoviti, da je mogoče nastaviti ne-null deskriptorje, vendar varnostne posledice tega niso znane. Do zdaj še ni bila izdana posodobitev ali popravek za odpravo te ranljivosti.