Ranljivost Cisco CVE-2018-0375. Partnerji ZLAN

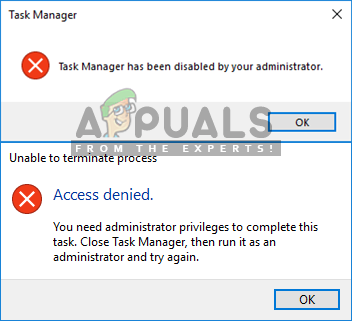

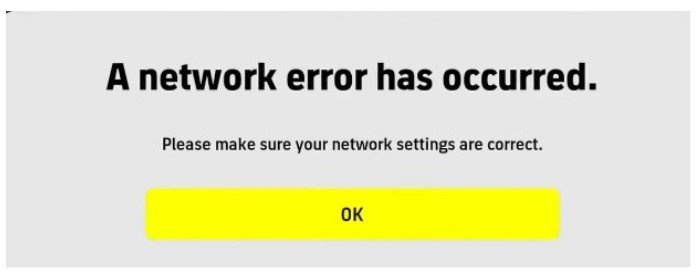

Proizvajalec mrežne in varnostne strojne opreme, Cisco je v zadnjih petih mesecih prizadel svojo peto glavno ranljivost v ozadju za svoj Cisco Policy Suite. Cisco je podjetje, specializirano za ustvarjanje mrežnih rešitev za ponudnike storitev in podjetja. To podjetjem omogoča upravljanje, omejevanje in spremljanje, kako stranke in zaposleni uporabljajo omrežne storitve podjetja z mrežno vsiljivimi ukazi, ki dostopajo, opazujejo in zbirajo podatke o spletnih aktivnostih uporabnikov. Te informacije so dostopne prek enega osrednjega skrbnika, ki ga nadzoruje dobavitelj, in s tem sistemom se uveljavljajo politike podjetja glede uporabe interneta, na primer blokiranje nekaterih spletnih mest. Programska oprema, ki jo Cisco namerno daje, vključuje takšne omrežne vsiljive funkcije, ki korporacijam omogočajo popoln in učinkovit sistemski nadzor. Če pa so ogrožene skrbniške poverilnice ali če zlonamerni zunanji uporabnik pridobi dostop do ukaznega centra, bi lahko povzročil opustošenje po omrežju, imel popoln dostop do dejavnosti uporabnikov in bi lahko nadziral njihove domene, vendar sam izbere. To je tisto, za kar je Cisco v svojem pravkar tvegal CVE-2018-0375 (ID napake: CSCvh02680 ), ki je prejela izjemno veliko CVSS stopnja resnosti 9,8 od možnih 10. Ranljivost je bila odkrita z notranjim varnostnim preskusom, ki ga je izvedlo podjetje Cisco.

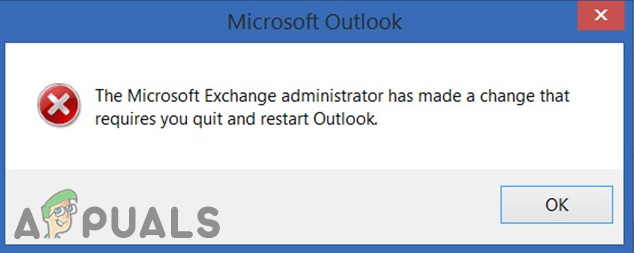

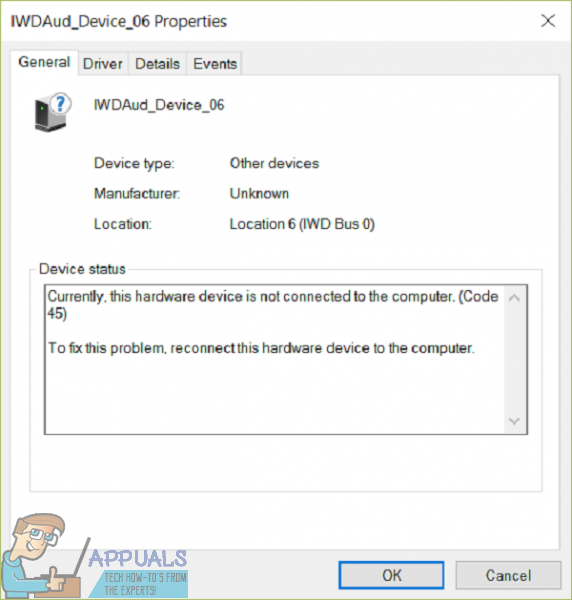

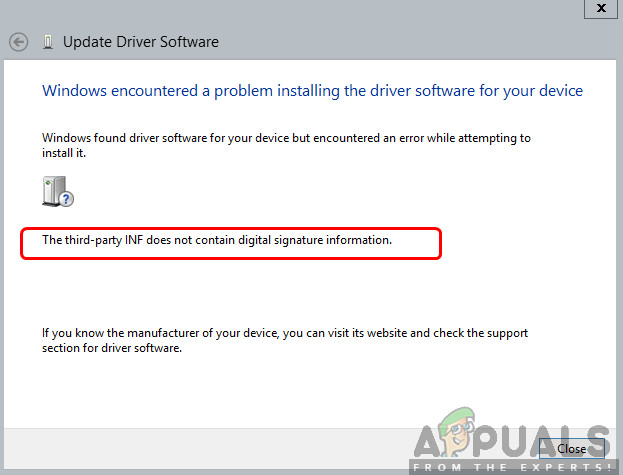

Ciscovo poročilo o tej zadevi je bilo objavljeno 18. julija 2018 ob 16:00 po GMT, svetovanje pa je bilo postavljeno pod identifikacijsko oznako 'cisco-sa-20180718-policy-cm-default-psswrd.' Povzetek poročila je pojasnil, da je ranljivost obstajala v upravitelju grozdov programske opreme Cisco Policy Suite (pred izdajo 18.2.0) in je lahko nepooblaščenim oddaljenim hekerjem omogočila dostop do korenskega računa, vdelanega v programsko opremo. Korenski račun ima privzete poverilnice, zaradi česar obstaja nevarnost manipulacije, ki bi jo heker lahko uporabil za dostop do omrežja in nadzor nad njim s polnimi skrbniškimi pravicami.

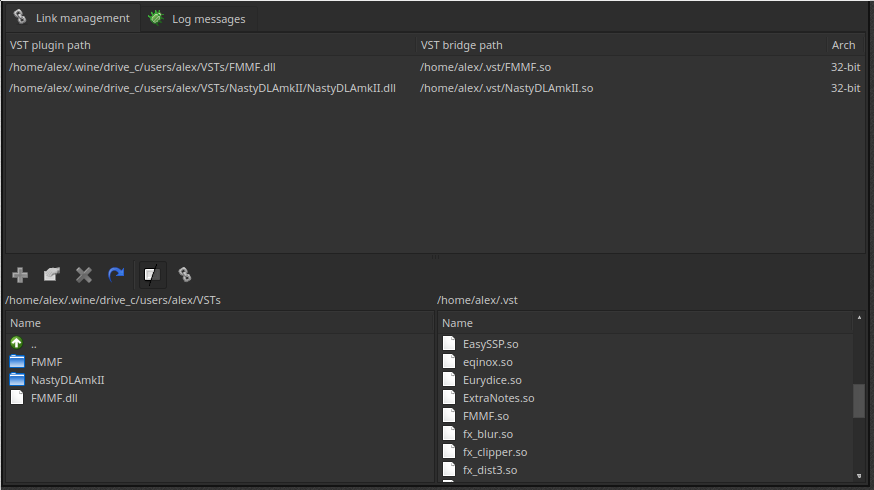

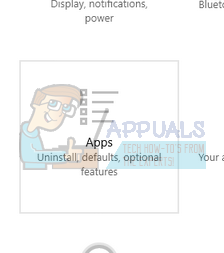

Cisco je ugotovil, da gre za temeljno ranljivost in da za to težavo ni mogoče rešiti. Zato je podjetje izdalo brezplačni popravek v različici 18.2.0 in vse uporabnike njihovega izdelka je spodbudilo k posodobitvi njihovih omrežnih sistemov na popravljeno različico. Poleg te temeljne ranljivosti, 24 drugih ranljivosti in napak so bili popravljeni tudi v novi posodobitvi, ki je vključevala ranljivosti oddaljenega izvrševanja kode predvajalnikov omrežja za snemanje omrežja Cisco Webex in ranljivo prepisovanje datotek Cisco SD-WAN Solution.

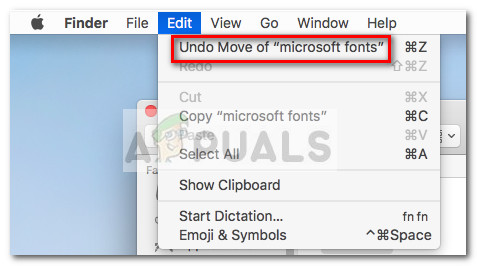

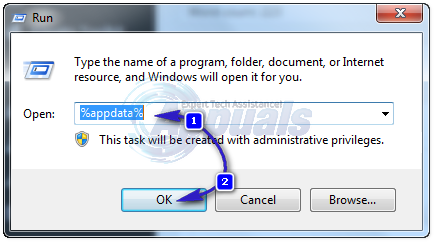

Da bi zagotovili, da je sistem posodobljen, morajo skrbniki preveriti svoje naprave v CLI naprave z vnosom ukaza about.sh. S tem bo skrbnik dobil izpis o različici, ki je v uporabi, in o tem, ali so bili na njej uporabljeni popravki. Vsaka naprava, ki uporablja različico pod 18.2.0, je razglašena za ranljivo. Sem spadajo mobilni telefoni, tablični računalniki, prenosniki in vse druge naprave, ki jih podjetje spremlja s pomočjo Cisco.

24 ranljivosti in napake, vključene v posodobitev različice 18.2.0. Cisco / Appuals