Vmesnik MITMWEB. MITMProxy

The CVE-2018-14505 je bila dana ranljivosti, odkriti v spletnem uporabniškem vmesniku Mitmproxy, mitmweb. Na ranljivost je sprva naletel Josef Gajdusek v Pragi, ki je opisal, da lahko pomanjkanje zaščite pred ponovnim vezavanjem DNS v vmesniku mitmweb povzroči, da zlonamerna spletna mesta dostopajo do podatkov ali na daljavo zaženejo poljubne skripte Python v datotečnem sistemu z nastavitvijo možnosti konfiguracije skriptov.

Dokaz o konceptu je Gajdušek zagotovil tudi za predstavitev možnega izkoriščanja.

Ta dokaz koncepta je temeljil na drugem tesno povezanem generičnem dokazu koncepta Travisa Ormandyja.

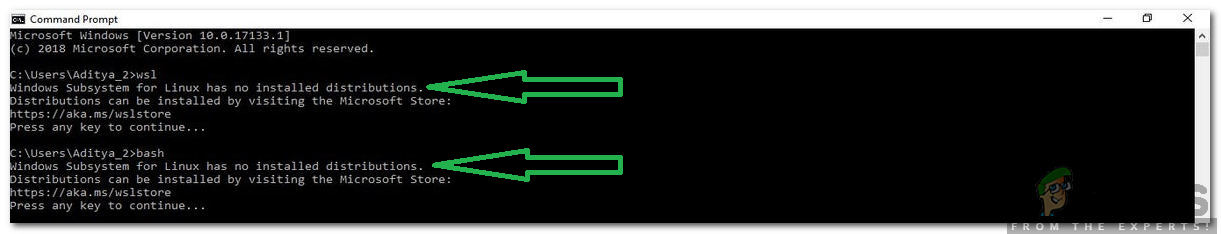

Zdi se, da je najboljši način za takojšnjo ublažitev tako, da se ime gostitelja ujema z '(localhost | d + . D + . D + . D +)', tako da se lahko uporabniki izognejo ranljivosti ponovnega vezave DNS, medtem ko imajo dostop mitmweb tudi od drugih gostiteljev. Stalnejša rešitev bi pomenila sprejetje rešitve v stilu jupyter, v kateri bi bil spletni vmesnik zaščiten z geslom in bi predal žeton za dostop klicu webbrowser.open. Za doseganje enakega učinka bi lahko privzeto omogočili dostop do naslova glave gostitelja, ki temelji na glavi gostitelja. Podpora za ipv6 Koda za izboljšanje zaščite pred ponovnim vezavanjem DNS je razvil razvijalec mitmproxy in doktorand Maximilian Hils kot odgovor na registracijo te ranljivosti s CVE MITER.