Logotipi, ustvarjeni za označevanje ranljivosti taline in spektra. Zasluge za slike: Hacker News

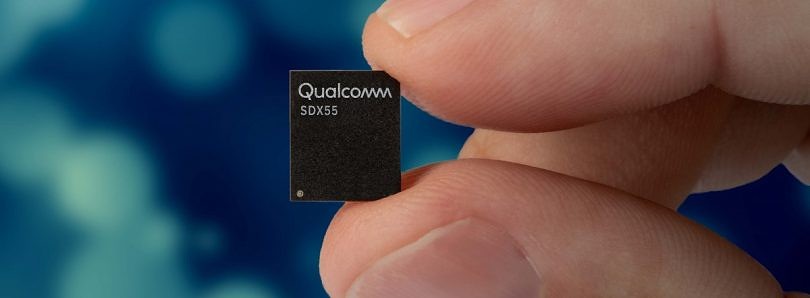

Tehnološki proizvajalci so poleti 2017 odkrili mikroprocesor, ki okuži ranljivost, informacije o ranljivosti z imenom 'Spectre' pa so bile nato v začetku letošnjega leta objavljene za javnost. Od takrat je Intel, čigar čipi so bili v pravem škripcu, podelil 100.000 dolarjev nagrade za poročanje o razvitih ranljivostih razreda Spectre, Vladimir Kiriansky in Carl Waldspurger iz MIT-a pa sta si zagotovila denarno nagrado za napredovanje podrobne raziskave dveh najnovejših ranljivosti ranljivosti: Spectre 1.1 oziroma Spectre 1.2.

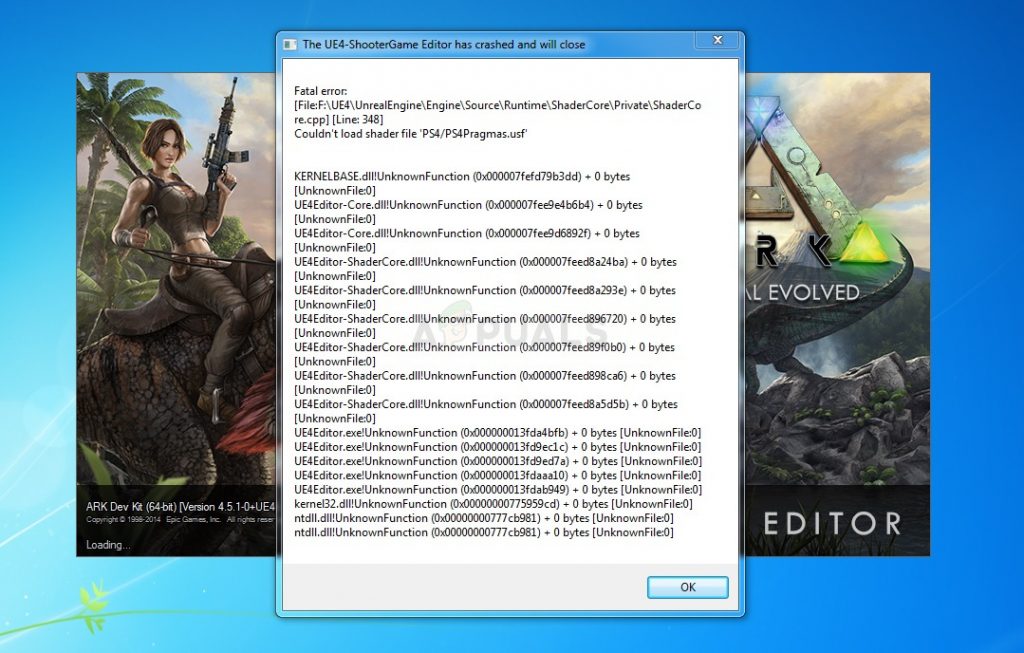

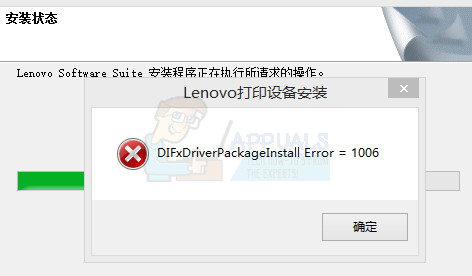

V Kiriansky in Waldspurger's papir objavljeno 10. julija 2018, v katerem so opisane podrobnosti o ranljivostih Spectre 1.1 in Spectre 1.2, je pojasnjeno, da prva „izkorišča špekulativne zaloge, da ustvari špekulativne prelive medpomnilnika“, druga pa špekulativnim trgovinam, da „prepišejo podatke samo za branje“ ”V mehanizmu, podobnem tistemu, ki se uporablja v ranljivosti razreda Spectre 3.0, znani kot Meltdown. Zaradi temeljne narave napak razreda Spectre niso nekaj, kar bi lahko v celoti preprečili z vrsto posodobitev ali popravkov, zahtevajo popolno spremembo osnovne zasnove računalniške obdelave, vendar je dobra novica glede tega, da napadi se lahko izvajajo samo na napravah, ki omogočajo večjo svobodo izkoriščanja, kjer lahko zlonamerna koda zavira in izvaja.

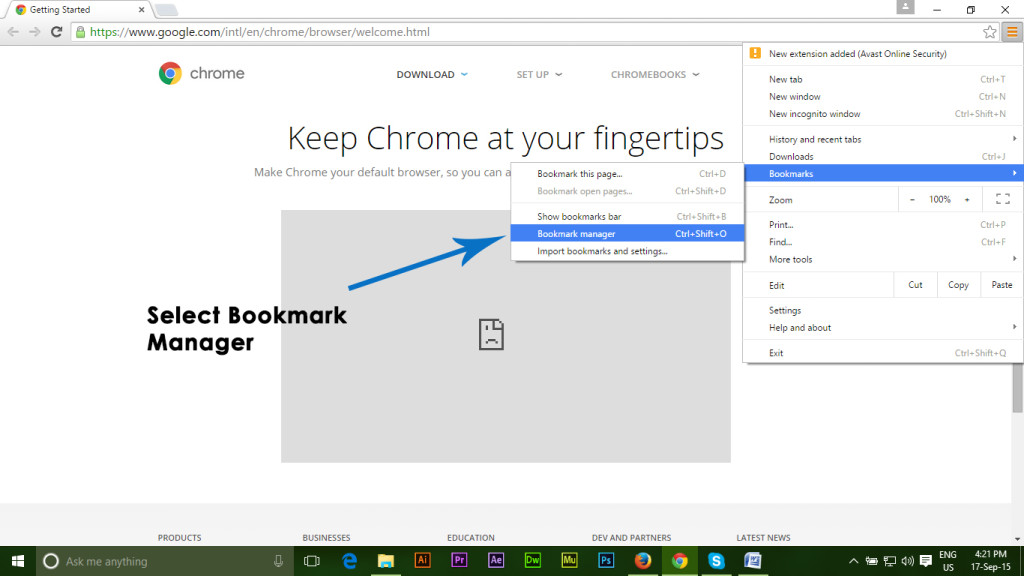

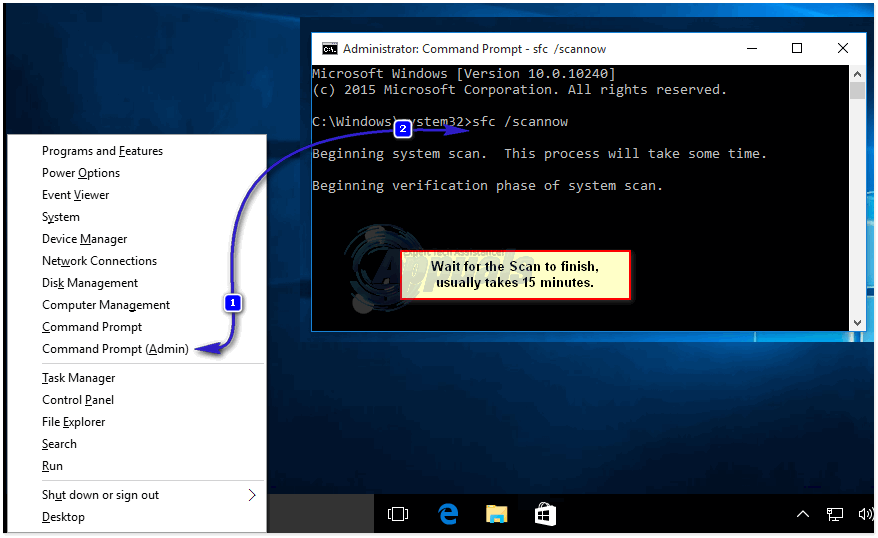

Da bi preprečil izkoriščanje, je Microsoft Windows izdal posodobitve programske opreme, ki nadgrajujejo varnostne definicije operacijskega sistema, brskalnik Chrome pa varnostne posodobitve, ki javascriptu enega spletnega mesta preprečujejo dostop do drugega, da bi ustavil obvod kode iz enega pomnilnika na drugem mestu. Preprosto izvajanje posodobitev na teh dveh frontah zmanjša tveganje za izkoriščanje za 90%, saj ščiti napravo doma in omejuje vbrizgavanje zlonamerne programske opreme z interneta. Brez stalne zlonamerne vsebine, ki uporablja čas predpomnilnika za napad na določenih točkah in pridobivanje zasebnih podatkov, shranjenih v napravi, naj bi bile naprave varne pred napadi razreda Spectre.

Intel je izdal sistemske posodobitve za čim boljše popravljanje izkoriščanja v trenutnem stanju svojih naprav, Microsoft pa je na svojem spletnem mestu objavil uporabniku prijazne vodnike za ublažitev, ki uporabnikom omogočajo, da se izognejo napadom z nekaj preprostimi koraki tudi na svojih osebnih računalnikih. . Vpliv ranljivosti razreda Spectre se razlikuje od ene do druge veje napake, vendar je lahko tako mirujoč kot skoraj nič, po drugi strani pa lahko predstavlja varnostne grožnje z ekstrahiranjem podatkov ali celo fizično grožnjo napravi s preobremenitvijo procesorja tako da se pregreje, kot je videti, kar je premalo ironično, v nekaterih napravah HP Spectre, ki se soočajo z ranljivostjo Spectre 3.0 Meltdown.

Da bi razumeli virus razreda Spectre in zakaj se morda z njim kmalu ne speremo, moramo razumeti naravo metodologije, ki se uporablja v današnjih računalniških procesorjih, kar je dobro razloženo v Intelovi analizi stranskih kanalov špekulativne izvedbe. Bel papir . V tekmi za največjo procesorsko moč so številni procesorji, kot je sam Intel, uporabili špekulativno izvedbo, ki predhodno predvideva ukaz, ki omogoča nemoteno izvajanje, pri čemer ni treba čakati, da se ukazi izvedejo, preden se lahko izvede naslednji. Za izboljšanje napovedi mehanizem uporablja metode predpomnilnika stranskih kanalov, ki opazujejo sistem. Pri tem lahko stranski kanal za predpomnilnik uporabite za merjenje, ali določena informacija obstaja na določeni ravni predpomnilnika. To se izračuna glede na čas, potreben za pridobivanje vrednosti, ko dlje traja obdobje dostopa do pomnilnika, lahko sklepamo, da kolikor daljši je del podatkov. Zloraba tega mehanizma tihega opazovanja v računalniških procesorjih je povzročila potencialno uhajanje zasebnih informacij ob stranskem kanalu, tako da je vrednost ocenila na enak način, kot je predvidena izvedba ukazov, kot je bilo predvideno.

Ranljivosti razreda Spectre delujejo na način, ki izkorišča ta mehanizem. Prva varianta je tista, pri kateri kos zlonamerne programske opreme pošlje psevdo ukazno kodo, ki spodbudi špekulativne operacije, da se dostopa do lokacije v pomnilniku, ki je potrebna za nadaljevanje. Lokacije, ki običajno niso na voljo v pomnilniku, so prek te obvoznice na voljo zlonamerni programski opremi. Ko lahko napadalec zlonamerno programsko opremo postavi na mesto, kjer ga zanima pridobivanje informacij, lahko zlonamerna programska oprema špekulativnega delavca pošlje naprej izven okvirov za pridobivanje operacij, hkrati pa pušča zanimiv spomin na ravni predpomnilnika. Druga različica ranljivosti razreda Spectre uporablja podoben pristop, razen iz razvejane stranske črte, ki na enak način podaja vrednosti podatkov v sodelovanju z glavno špekulativno operacijo.

Kot zdaj že lahko razumete, za rešitev te težave ne morete storiti skoraj ničesar, saj so zlonamerni akterji uspeli najti načine, kako bi potopili zobe v same vrzeli tkanine, ki temelji na računalniških procesorjih Intel (in drugih, vključno z IRM) . Edini ukrep, ki ga je mogoče sprejeti na tej točki, je preventivno omilitveno ukrepanje, ki preprečuje, da bi takšni zlonamerni akterji prebivali v sistemu in izkoriščali to temeljno ranljivost naprave.

Intel: najbolj opazen procesor