MikroTik.

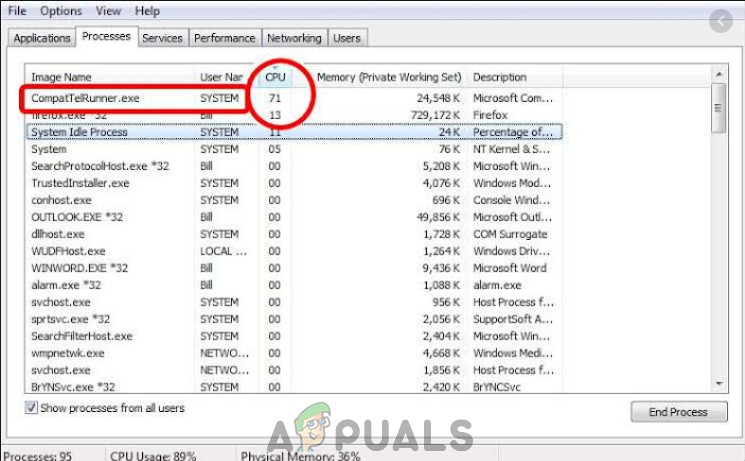

Ugotovljeno je bilo, da gre za majhen kompromis spletnega mesta, ki je velik napad kriptojakov. Simon Kenin, raziskovalec varnosti pri podjetju Trustwave, se je ravno vrnil s predstavitve predavanja na RSA Asia 2018 o kiber kriminalcih in uporabi kriptovalut za zlonamerne dejavnosti. Imenujemo to naključje, toda takoj po vrnitvi v svojo pisarno je opazil ogromen val CoinHive in ob nadaljnjem pregledu ugotovil, da je posebej povezan z omrežnimi napravami MikroTik in močno cilja na Brazilijo. Ko se je Kenin poglobil v raziskave tega dogodka, je ugotovil, da je bilo v tem napadu izkoriščenih več kot 70.000 naprav MikroTik, kar je od takrat naraslo na 200.000.

Shodano iskanje naprav MikroTik v Braziliji s CoinHive je prineslo 70.000+ rezultatov. Simon Kenin / Trustwave

»To bi lahko bilo bizarno naključje, toda ob nadaljnjem pregledu sem videl, da vse te naprave uporabljajo isti ključ spletnega mesta CoinHive, kar pomeni, da vse na koncu minejo v rokah enega subjekta. Poiskal sem ključ spletnega mesta CoinHive, ki se uporablja na teh napravah, in videl, da se je napadalec v glavnem osredotočil na Brazilijo. '

Shodanovo iskanje spletnega ključa CoinHive je pokazalo, da so vsi podvigi prinesli istega napadalca. Simon Kenin / Trustwave

Kenin je sprva sumil, da je bil napad izkoriščanje ničesar proti MikroTiku, kasneje pa je ugotovil, da napadalci za izvajanje te dejavnosti izkoriščajo znano ranljivost v usmerjevalnikih. Ta ranljivost je bila registrirana in 23. aprila je bil izdan popravek za ublažitev varnostnih tveganj, vendar je bila tako kot večina takšnih posodobitev izdaja prezrta in veliko usmerjevalnikov je delovalo na ranljivi vdelani programski opremi. Kenin je našel na stotisoče takšnih zastarelih usmerjevalnikov po vsem svetu, deset tisoč pa jih je odkril v Braziliji.

Prej je bilo ugotovljeno, da ranljivost omogoča oddaljeno izvajanje zlonamerne kode na usmerjevalniku. Ta zadnji napad pa je s tem mehanizmom naredil še korak naprej, da je 'vbrizgal skript CoinHive v vsako spletno stran, ki jo je obiskal uporabnik.' Kenin je tudi opozoril, da so napadalci uporabili tri taktike, ki so okrepile brutalnost napada. Ustvarjena je bila stran z napako, podprta s skriptom CoinHive, ki je skript zagnala vsakič, ko je uporabnik med brskanjem naletel na napako. Poleg tega je skript vplival na obiskovalce različnih spletnih mest z usmerjevalniki MikroTik ali brez njih (čeprav so bili usmerjevalniki najprej sredstvo za vbrizgavanje tega skripta). Ugotovljeno je bilo tudi, da napadalec uporablja datoteko MiktoTik.php, ki je programirana za vbrizgavanje CoinHive v vsako html stran.

Ker mnogi ponudniki internetnih storitev (ISP) uporabljajo usmerjevalnike MikroTik za množično zagotavljanje spletne povezljivosti za podjetja, se ta napad šteje za grožnjo na visoki ravni, ki ni bila usmerjena na nič hudega sluteče uporabnike doma, ampak je namenila ogromno udarec za velika podjetja in podjetja. Še več, napadalec je na usmerjevalnike namestil skript »u113.src«, ki mu je omogočil poznejši prenos drugih ukazov in kode. To hekerju omogoča, da ohrani tok dostopa prek usmerjevalnikov in zažene alternativne skripte v stanju pripravljenosti, če CoinHive blokira izvirni ključ spletnega mesta.

Vir TrustWave

![[PS4 FIX] Ne morem komunicirati s pomočjo SSL](https://jf-balio.pt/img/how-tos/37/cannot-communicate-using-ssl.png)