IBM, Nacionalni laboratorij Oak Ridge

Nezavisni raziskovalec varnosti naj bi razkril več varnostnih napak znotraj IBM Data Risk Manager (IDRM), enega od IBM-ovih varnostnih orodij za podjetja. Mimogrede, varnostne ranljivosti Zero-Day še niso bile uradno priznane, kaj šele, da bi jih IBM uspešno popravil.

Raziskovalec, ki je odkril vsaj štiri varnostne ranljivosti s potencialnimi možnostmi oddaljenega izvrševanja kode (RCE), naj bi bil na voljo v naravi. Raziskovalec trdi, da je poskušal pristopiti k IBM-u in mu posredovati podrobnosti o varnostnih pomanjkljivostih znotraj IBM-ove varnostne virtualne naprave Data Risk Manager, vendar jih IBM ni hotel potrditi, zato jih očitno ni zapustil.

IBM noče sprejeti poročila o ranljivosti za nič dni?

IBM Data Risk Manager je poslovni izdelek, ki ponuja odkrivanje in razvrščanje podatkov. Platforma vključuje podrobno analitiko o poslovnem tveganju, ki temelji na informacijskih sredstvih znotraj organizacije. Ni treba posebej poudarjati, da ima platforma dostop do kritičnih in občutljivih informacij o podjetjih, ki jih uporabljajo. Če je ogrožena, lahko celotno platformo spremenimo v sužnjo, ki lahko hekerjem ponudi enostaven dostop do še več programske opreme in baz podatkov.

Raziskovalec varnosti razkriva štiri ničelne dni # ranljivosti ki vplivajo na IBM Data Risk Manager (IDRM), enega od IBM-ovih #enterprisesecurity orodja. #Spletna varnost https://t.co/jvdcufgQqi https://t.co/2cKjfrCOoz

- David De Sousa (@DavidDeSDrumond) 21. april 2020

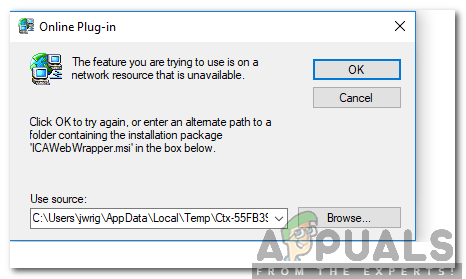

Pedro Ribeiro iz britanske Agile Information Security je preiskal različico 2.0.3 IBM Data Risk Manager in menda odkril skupno štiri ranljivosti. Po potrditvi napak je Ribeiro poskušal razkriti IBM-u prek CERT / CC na univerzi Carnegie Mellon. Mimogrede, IBM upravlja platformo HackerOne, ki je v bistvu uradni kanal za poročanje o takšnih varnostnih pomanjkljivostih. Vendar Ribeiro ni uporabnik HackerOne in se očitno ni hotel pridružiti, zato je poskusil iti skozi CERT / CC. Nenavadno je, da IBM z naslednjim sporočilom ni hotel priznati napak:

' To poročilo smo ocenili in ga zaprli, ker ne spada v okvir našega programa za odkrivanje ranljivosti, saj je ta izdelek namenjen samo „izboljšani“ podpori, ki jo plačujejo naše stranke. . To je zapisano v naši politiki https://hackerone.com/ibm . Če želite biti upravičeni do sodelovanja v tem programu, ne smete biti pod pogodbo za izvajanje varnostnih preizkusov za IBM Corporation, IBM-ovo podružnico ali IBM-ovega odjemalca v 6 mesecih pred predložitvijo poročila. '

Potem ko je bilo poročilo o brezplačni ranljivosti zavrnjeno, je raziskovalec je na GitHub objavil podrobnosti o štirih izdajah . Raziskovalec zagotavlja, da je bil razlog za objavo poročila podjetje, ki uporablja IBM IDRM zavedajoč se varnostnih napak in jim omogočiti, da uvedejo omilitvene ukrepe, da preprečijo kakršne koli napade.

Katere so 0-dnevne varnostne ranljivosti v IBM IDRM?

Od štirih lahko tri varnostne napake uporabimo skupaj za pridobitev korenskih pravic na izdelku. Pomanjkljivosti vključujejo obvod za preverjanje pristnosti, napako vbrizgavanja ukazov in negotovo privzeto geslo.

Obvod za preverjanje pristnosti omogoča napadalcu, da zlorabi težavo z API-jem, da naprava Data Risk Manager sprejme poljuben ID seje in uporabniško ime ter nato pošlje ločen ukaz za ustvarjanje novega gesla za to uporabniško ime. Uspešno izkoriščanje napada v bistvu omogoča dostop do spletne skrbniške konzole. To pomeni, da se sistem za preverjanje pristnosti ali pooblaščeni dostop popolnoma zaobide in ima napadalec popoln skrbniški dostop do IDRM.

https://twitter.com/sudoWright/status/1252641787216375818

Z skrbniškim dostopom lahko napadalec s pomočjo ranljivosti za vstavljanje ukazov naloži poljubno datoteko. Ko je tretja napaka kombinirana s prvima dvema ranljivostma, omogoči neodobrenemu oddaljenemu napadalcu, da doseže Remote Code Execution (RCE) kot root na navidezni napravi IDRM, kar vodi do popolnega ogrožanja sistema. Povzemanje štirih ranljivosti Zero-Day Security v IBM IDRM:

- Obvod mehanizma za preverjanje pristnosti IDRM

- Točka vbrizga ukaza v enem od API-jev IDRM, ki napadom omogoča izvajanje lastnih ukazov v aplikaciji

- Trdo kodirano uporabniško ime in geslo a3user / idrm

- Ranljivost v API-ju IDRM, ki omogoča oddaljenim hekerjem prenos datotek iz naprave IDRM

Če to ne bo dovolj škodljivo, je raziskovalec obljubil, da bo razkril podrobnosti o dveh modulih Metasploit, ki zaobideta preverjanje pristnosti in izkoriščata oddaljeno izvajanje kode in poljuben prenos datoteke pomanjkljivosti.

Pomembno je omeniti, da kljub prisotnosti varnostnih ranljivosti znotraj IBM IDRM možnosti za uspešno izkoriščanje istih so precej tanke . To je predvsem zato, ker podjetja, ki IBM IDRM uporabljajo v svojih sistemih, običajno onemogočajo dostop prek interneta. Če pa je naprava IDRM izpostavljena v spletu, lahko napade izvajamo na daljavo. Poleg tega lahko napadalec, ki ima dostop do delovne postaje v notranjem omrežju podjetja, potencialno prevzame napravo IDRM. Ko je napadalec uspešno ogrožen, lahko enostavno pridobi poverilnice za druge sisteme. To bi napadalcu potencialno omogočilo, da se bočno premakne na druge sisteme v omrežju podjetja.

Oznake IBM