Rumy IT Nasveti

WPA / WPA2 je že dolgo določeno kot najbolj varna oblika šifriranja WiFi. Oktobra 2017 pa je bilo ugotovljeno, da je protokol WPA2 ranljiv za napad KRACK, za katerega so bile vzpostavljene blažilne tehnike. Zdi se, da je šifriranje brezžičnega omrežja ponovno napadeno, tokrat z izkoriščanjem ranljivosti WPA / WPA2, poimenovane PMKID.

Razvili smo nov napad na WPA / WPA2. Popolnejše 4-smerno snemanje rokovanja ni potrebno. Tu so vse podrobnosti in orodja, ki jih potrebujete: https://t.co/3f5eDXJLAe pic.twitter.com/7bDuc4KH3v

- hashcat (@hashcat) 4. avgust 2018

To ranljivost je delil Twitter račun (@hashcat), ki je objavil sliko kode, ki bi lahko zaobšla zahtevo za 4-smerno rokovanje EAPOL in napadla omrežno povezavo. V objava na spletnem mestu računa so razvijalci za exploit pojasnili, da iščejo načine za napad na varnostni standard WPA3, vendar so bili neuspešni zaradi protokola SAE (Simultana avtentifikacija enakih). Namesto tega jim je uspelo naleteti na to ranljivost protokola WPA2.

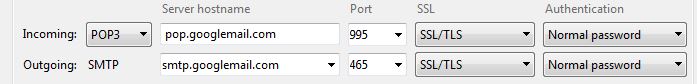

Ta ranljivost je izkoriščena na robustnem informacijskem elementu varnostnega omrežja (RSNIE) v enem samem okviru EAPOL. Uporablja HMAC-SHA1 za izpeljavo PMKID, pri čemer je ključ PMK, njegovi podatki pa združevanje fiksnega niza »Ime PMK«, ki vključuje naslove MAC dostopne točke in postaje.

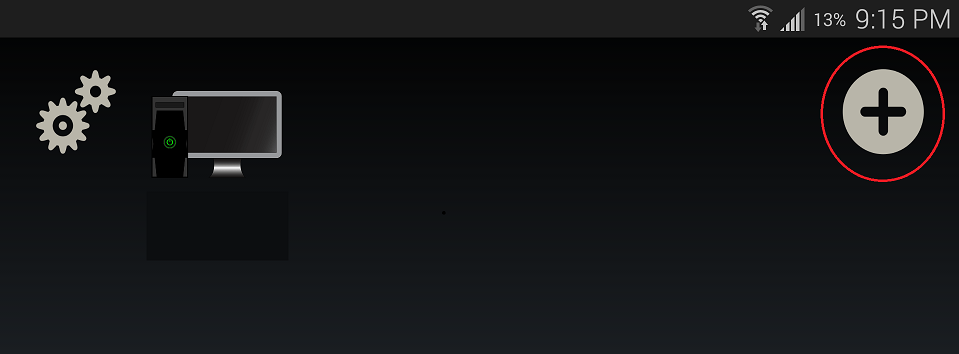

Glede na objavo razvijalcev so za izvedbo napada potrebna tri orodja: hcxdumptool v4.2.0 ali novejša, hcxtools v4.2.0 ali novejša in hashcat v4.2.0 ali novejša. Ta ranljivost omogoča napadalcu, da neposredno komunicira z dostopno točko. Obide morebitno ponovno oddajanje okvirov EAPOL in morebitno neveljavno vnos gesla. Napad odpravi tudi izgubljene okvire EAPOL v primeru, da je uporabnik dostopne točke preveč oddaljen od napadalca, zaradi česar se končni podatki prikažejo v običajnem hex kodiranem nizu v nasprotju z izhodnimi formati, kot sta pcap ali hccapx.

Koda in podrobnosti o tem, kako koda deluje za izkoriščanje te ranljivosti, so razložene v objavi razvijalcev. Izjavili so, da niso prepričani, na katere usmerjevalnike WiFi ta ranljivost vpliva neposredno in kako učinkovita je na posamezne povezave. Verjamejo pa, da je to ranljivost najverjetneje mogoče izkoristiti v vseh omrežjih 802.11i / p / q / r, kjer so omogočene funkcije gostovanja, kot je to danes v večini usmerjevalnikov.

Na žalost za uporabnike za to ranljivost za zdaj še ni nobenih tehnik za ublažitev. Pojavil se je pred nekaj urami in nobenih informacij o proizvajalcih usmerjevalnikov ni (ali je očitno, da so jih) opazili.