Windows 10

Najnovejši izdaji sistema Windows 10, in sicer v1903 in v1909, vsebujeta izkoristljivo varnostno ranljivost, ki jo lahko uporabimo za uporabo protokola SMB (Server Message Block). Strežnike in odjemalce SMBv3 lahko uspešno ogrožite in uporabite za izvajanje poljubne kode. Še bolj zaskrbljujoče je dejstvo, da je varnostno ranljivost mogoče izkoristiti na daljavo z nekaj preprostimi metodami.

Microsoft je priznal novo varnostno ranljivost v protokolu Microsoft Server Message Block 3.1.1 (SMB). Zdi se, da je družba pred tem nenamerno razkrila podrobnosti med tedenskimi posodobitvami Patch Toreka. The ranljivost je mogoče izkoristiti na daljavo za izvajanje kode na SMB strežniku ali odjemalcu. V bistvu gre za napako RCE (Remote Code Execution).

Microsoft potrjuje varnostno ranljivost znotraj SMBv3:

V varnostno svetovanje objavljeno včeraj, je Microsoft pojasnil, da ranljivost vpliva na različici 1903 in 1909 v sistemih Windows 10 in Windows Server. Vendar pa je podjetje hitro opozorilo, da napaka še ni izkoriščena. Mimogrede naj bi družba razkrila podrobnosti o varnostni ranljivosti, označeni kot CVE-2020-0796. Toda pri tem podjetje ni objavilo nobenih tehničnih podrobnosti. Microsoft je ponudil zgolj kratke povzetke, ki opisujejo napako. Podatke je objavilo podjetje, ki je sodelovalo v programu aktivne zaščite podjetja in je dobilo zgodnji dostop do informacij o hroščih, pri istih, več podjetjih za digitalno zaščito izdelkov.

CVE-2020-0796 - 'uničljiva' ranljivost SMBv3.

Super…

pic.twitter.com/E3uPZkOyQN

- MalwareHunterTeam (@malwrhunterteam) 10. marec 2020

Pomembno je omeniti, da varnostna napaka SMBv3 še nima pripravljenega popravka. Očitno je, da je Microsoft sprva načrtoval izdajo popravka za to ranljivost, vendar je ni mogel, nato pa ni posodobil industrijskih partnerjev in prodajalcev. To je privedlo do objave varnostne ranljivosti, ki jo je še vedno mogoče izkoriščati v naravi.

Kako lahko napadalci izkoristijo varnostno ranljivost SMBv3?

Čeprav se podrobnosti še pojavljajo, to vpliva na računalniške sisteme z operacijskim sistemom Windows 10 različice 1903, Windows Server v1903 (namestitev strežnika Core), Windows 10 v1909 in Windows Server v1909 (namestitev strežnika Core). Vendar je zelo verjetno, da bi bile lahko tudi prejšnje ponovitve operacijskega sistema Windows ranljive.

V skrivnostnih okoliščinah je bila objavljena kritična napaka pri Microsoftovi izvedbi SMBv3. https://t.co/8kGcNEpw7R

- Zack Whittaker (@zackwhittaker) 11. marec 2020

V obrazložitvi osnovnega koncepta in vrste varnostne ranljivosti SMBv3 je Microsoft zapisal: »Za izkoriščanje ranljivosti proti strežniku SMB bi lahko neavtentificirani napadalec poslal ciljno usmerjeni strežnik SMBv3 posebej oblikovan paket. Da bi izkoristil ranljivost odjemalca SMB, bi moral neavtentificirani napadalec konfigurirati zlonamerni strežnik SMBv3 in prepričati uporabnika, da se z njim poveže. '

Podrobnosti je sicer malo, vendar strokovnjaki navajajo, da bi napaka SMBv3 lahko oddaljenim napadalcem omogočila popoln nadzor nad ranljivimi sistemi. Poleg tega je varnostna ranljivost lahko tudi izvedljiva. Z drugimi besedami, napadalci bi lahko avtomatizirali napade prek ogroženih strežnikov SMBv3 in napadli več računalnikov.

Kako zaščititi strežnike OS Windows in SMBv3 pred novo varnostno ranljivostjo?

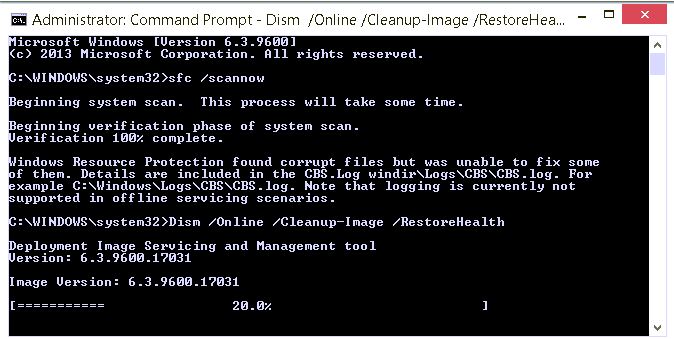

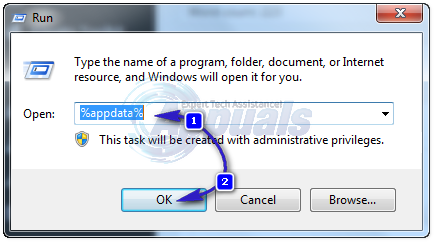

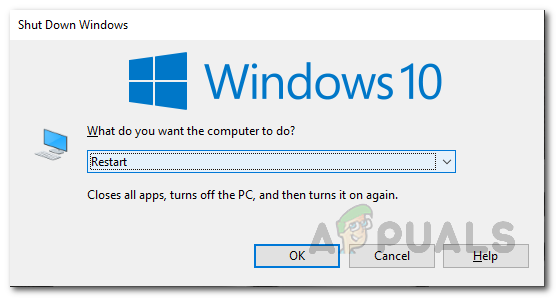

Microsoft je morda priznal obstoj varnostne ranljivosti znotraj SMBv3. Vendar pa podjetje ni ponudilo nobenega popravka za zaščito istega. Uporabniki lahko onemogočite stiskanje SMBv3, da preprečite napadalce pred izkoriščanjem ranljivosti za strežnik SMB. Preprost ukaz za izvajanje znotraj PowerShell je naslednji:

Set-ItemProperty -Path “HKLM: SYSTEM CurrentControlSet Services LanmanServer Parameters” DisableCompression -Type DWORD -Vrednost 1 -Sila

Če želite razveljaviti začasno zaščito pred varnostno ranljivostjo SMBv3, vnesite naslednji ukaz:

Set-ItemProperty -Path “HKLM: SYSTEM CurrentControlSet Services LanmanServer Parameters” DisableCompression -Type DWORD -Vrednost 0 -Sila

Mnoga podjetja NISO ranljiva za # SMBv3 CVE-2020-0796, še vedno uporabljajo Windows XP / 7 in Server 2003/2008. #SmbGhost #CoronaBlue pic.twitter.com/uONXfwWljO

- CISOwithHoodie (@SecGuru_OTX) 11. marec 2020

Pomembno je vedeti, da metoda ni celovita in bo napadalca le zadržala ali odvrnila. Microsoft priporoča blokiranje vrat TCP ‘445’ na požarnih zidovih in odjemalskih računalnikih. »To lahko pomaga zaščititi omrežja pred napadi, ki izvirajo izven obsega podjetja. Blokiranje prizadetih vrat na obodu podjetja je najboljša obramba za preprečevanje internetnih napadov, «je svetoval Microsoft.

Oznake Windows okna 10